Quando la console di Workspace ONE UEM e la console di Workspace ONE Access sono configurate per l'autenticazione SSO mobile (per Android), le regole del traffico di rete sono state configurate in modo che l'app mobile VMware Tunnel instradi il traffico verso la porta 5262. Quando gli utenti utilizzano i dispositivi Android per avviare un'app SAML che richiede Single Sign-On, l'app Tunnel intercetta la richiesta e, in base alle regole del traffico del dispositivo, stabilisce un tunnel proxy verso la porta del proxy certificato 5262.

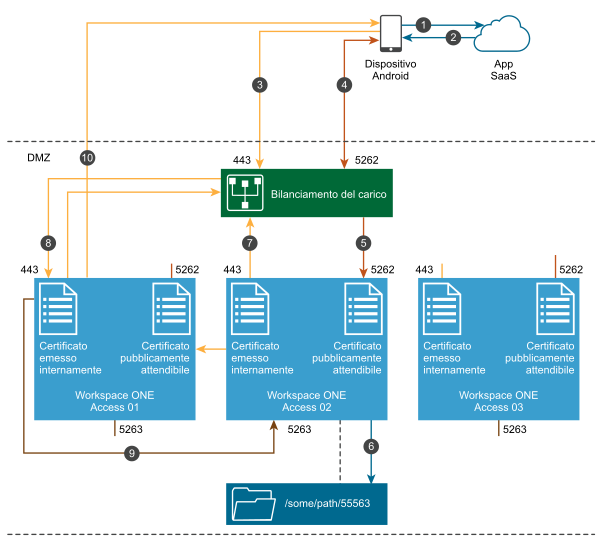

Il diagramma seguente illustra il flusso di approvazione dell'autenticazione quando il servizio proxy certificato è configurato con entrambe le porte 5262 e 5263.

Flusso di autenticazione con le porte 5262 e 5263 configurate per il proxy certificato.

- L'utente avvia un'app SAML da un dispositivo mobile Android.

- L'app SAML richiede l'autenticazione.

- Per accedere all'app, è necessaria l'autenticazione di Identity Manager sulla porta 443.

- Le regole del traffico di rete sono configurate in modo che l'app VMware Tunnel instradi il traffico verso la porta 5262. L'app Tunnel intercetta la richiesta e, in base alle regole del traffico del dispositivo, stabilisce un tunnel proxy verso la porta del proxy certificato 5262.

- Il bilanciamento del carico è configurato con PassThrough SSL sulla porta 5262 e il bilanciamento del carico passa la richiesta alla porta del proxy certificato 5262 in uno dei nodi nel cluster.

- Il servizio proxy certificato riceve la richiesta, estrae il certificato dell'utente e lo archivia come file locale mediante il numero di porta dell'origine della richiesta, ad esempio la porta 55563, come chiave di riferimento.

- Il servizio proxy certificato inoltra la richiesta a Workspace ONE Access per l'autenticazione sulla porta 443 nel bilanciamento del carico. L'indirizzo IP del nodo di invio, il nodo 2 in questo esempio, è incluso nell'intestazione X-Forwarded-For e le informazioni del numero di porta di origine della richiesta originale (porta 55563) sono incluse nell'intestazione RemotePort.

- Il bilanciamento del carico invia una richiesta alla porta 443 in uno dei nodi in base alle regole del bilanciamento del carico, il nodo 1 in questo esempio. Questa richiesta include le intestazioni X-Forwarded-For e RemotePort.

- La porta 443 del servizio Horizon nel nodo 1 comunica con il servizio proxy certificato sulla porta 5263 del nodo 2, che indirizza il servizio a /some/path/55563 per recuperare il certificato dell'utente ed eseguire l'autenticazione.

- Il certificato viene recuperato e viene eseguita l'autenticazione dell'utente.