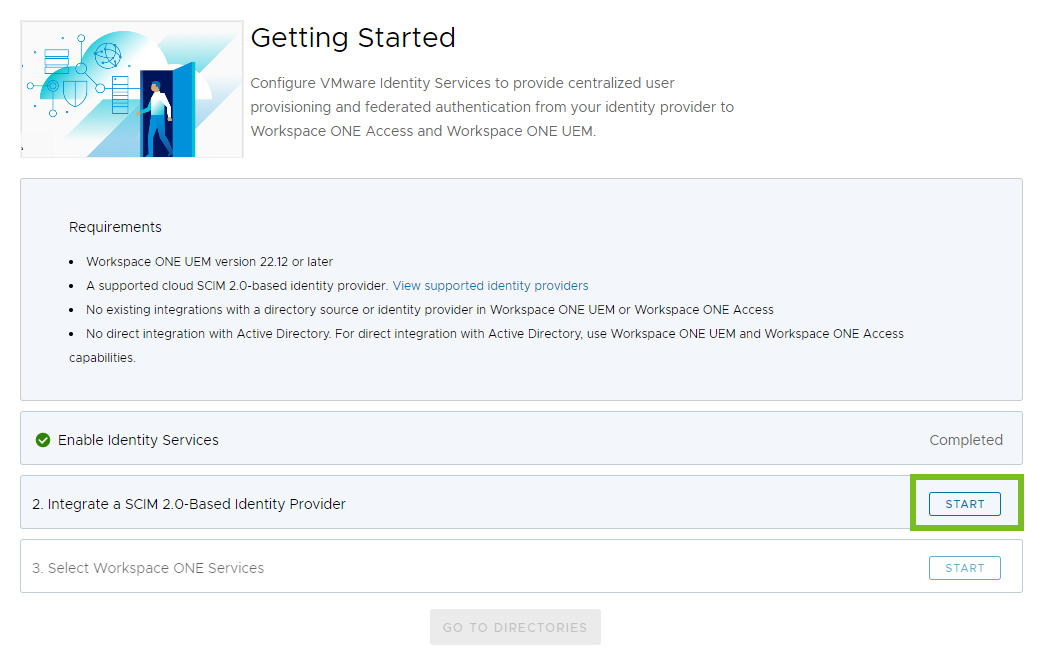

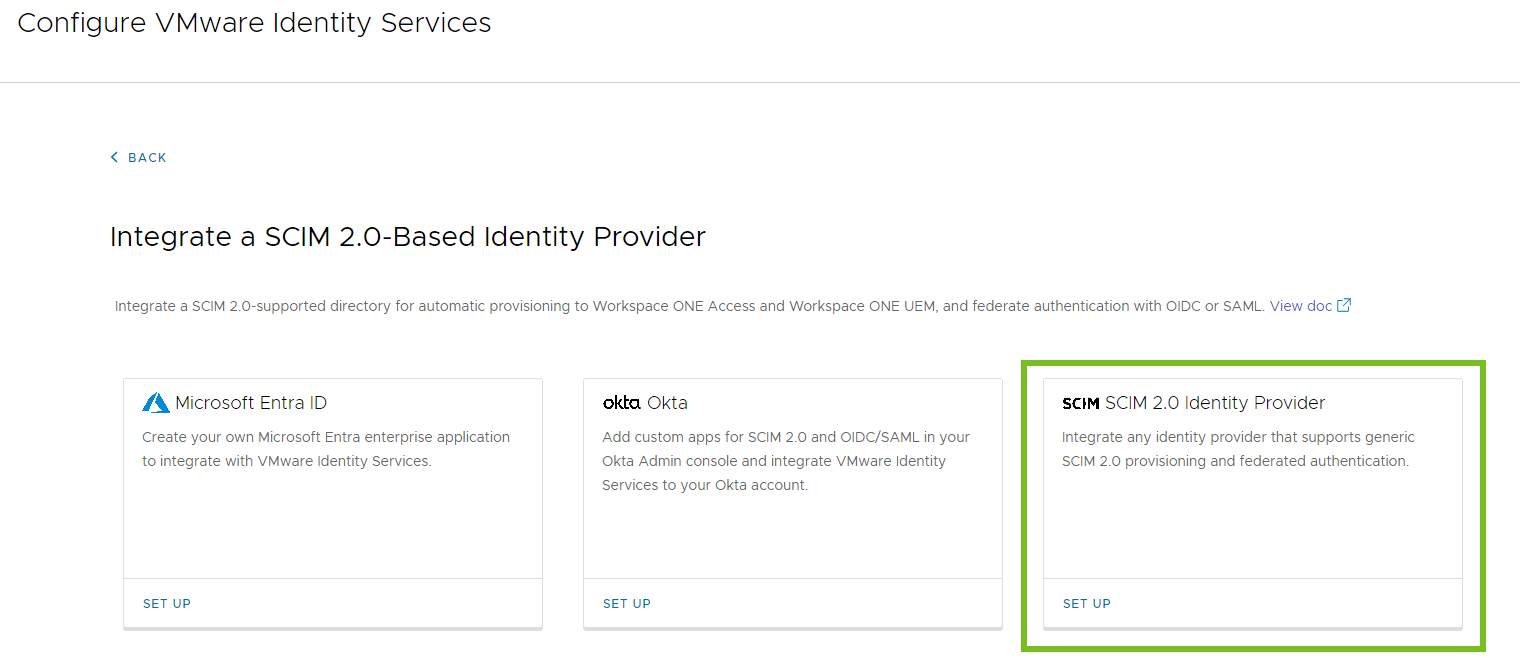

Dopo aver abilitato VMware Identity Services per il tenant di Workspace ONE, configurare l'integrazione con il provider di identità basato su SCIM 2.0.

- Nella procedura guidata iniziale di VMware Identity Services fare clic su Inizio nel passaggio 2, Integra provider di identità basato su SCIM 2.0.

- Fare clic su Configura nella scheda Provider di identità SCIM 2.0.

- Eseguire la procedura guidata per configurare l'integrazione con il provider di identità.

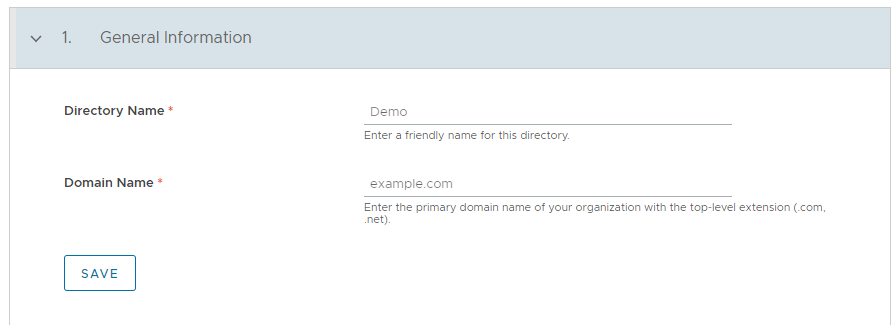

Passaggio 1: Crea una directory

Come primo passaggio della configurazione del provisioning degli utenti e della federazione delle identità con VMware Identity Services creare una directory nella console di Workspace ONE Cloud per gli utenti e i gruppi di cui il provider di identità esegue il provisioning.

Procedura

Operazioni successive

Configurare il provisioning di utenti e gruppi.

Passaggio 2: Configura provisioning di utenti e gruppi

Dopo aver creato una directory in VMware Identity Services, configurare il provisioning di utenti e gruppi. Iniziare il processo in VMware Identity Services generando le credenziali di amministratore necessarie per il provisioning, quindi configurare il provisioning nel provider di identità utilizzando tali credenziali.

Prerequisiti

Si dispone di un account amministratore nel provider di identità con i privilegi necessari per configurare il provisioning degli utenti.

Procedura

Operazioni successive

Tornare alla console di Workspace ONE Cloud per continuare la procedura guidata di VMware Identity Services.

Passaggio 3: Mappa attributi utente SCIM

Mappare gli attributi utente da sincronizzare dal provider di identità ai servizi di Workspace ONE. Nella console del provider di identità, aggiungere gli attributi utente SCIM richiesti e mapparli agli attributi del provider di identità. Sincronizzare almeno gli attributi richiesti da VMware Identity Services e dai servizi di Workspace ONE.

VMware Identity Services e i servizi di Workspace ONE richiedono gli attributi utente SCIM seguenti:

- userName

- emails

- name.givenName

- name.familyName

- externalId

- active

Per ulteriori informazioni su questi attributi e sulla loro mappatura agli attributi di Workspace ONE, vedere Mappatura degli attributi utente per VMware Identity Services.

Oltre agli attributi obbligatori, è possibile sincronizzare attributi facoltativi e personalizzati. Per l'elenco degli attributi facoltativi e personalizzati supportati, vedere Mappatura degli attributi utente per VMware Identity Services.

Procedura

- Nella console di Workspace ONE Cloud nel passaggio 3, Mappa attributi utente SCIM, della procedura guidata di VMware Identity Services esaminare l'elenco degli attributi supportati da VMware Identity Services.

- Nella console di amministrazione del provider di identità passare alla configurazione del provisioning per Workspace ONE.

- Passare alla pagina della mappatura degli attributi.

- Mappare gli attributi utente SCIM obbligatori agli attributi del provider di identità.

- Aggiungere e mappare attributi utente SCIM facoltativi e personalizzati, in base alle esigenze.

Operazioni successive

Tornare alla console di Workspace ONE Cloud per continuare la procedura guidata di VMware Identity Services.

Passaggio 4: Seleziona protocollo di autenticazione

Selezionare il protocollo da utilizzare per l'autenticazione federata. VMware Identity Services supporta i protocolli OpenID Connect e SAML.

Procedura

Operazioni successive

Configurare VMware Identity Services e il provider di identità per l'autenticazione federata.

Passaggio 5: Configura autenticazione (provider di identità SCIM generico)

Per configurare l'autenticazione federata con il provider di identità, configurare un'app OpenID Connect o SAML nel provider di identità utilizzando i metadati del provider di servizi da VMware Identity Services e configurare VMware Identity Services con i valori dell'app.

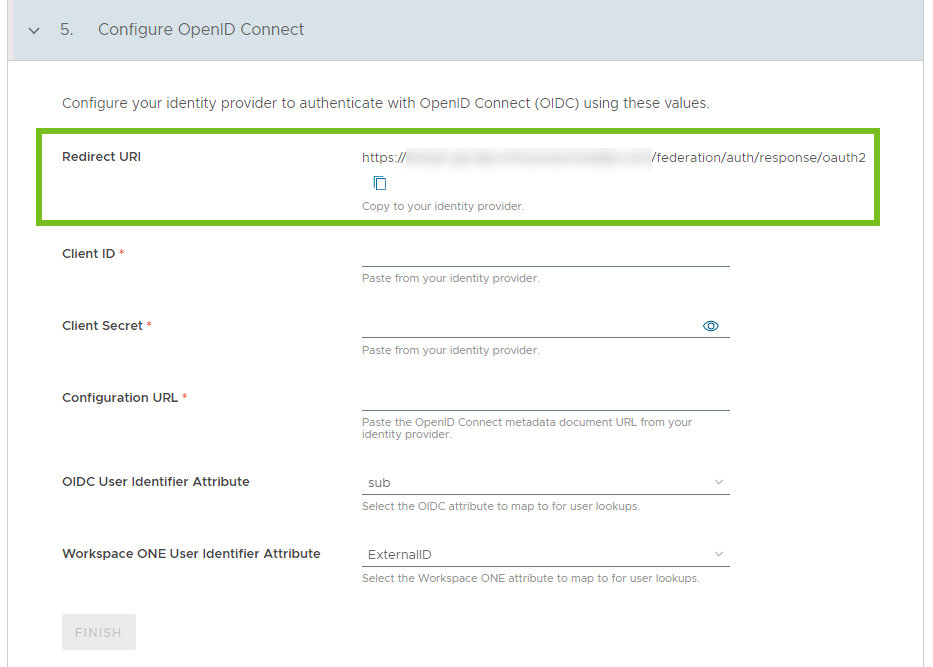

OpenID Connect

Se si seleziona OpenID Connect come protocollo di autenticazione, eseguire i passaggi seguenti.

- Dal passaggio 5, Configura OpenID Connect della procedura guidata di VMware Identity Services copiare il valore di URI di reindirizzamento.

Questo valore è necessario per il passaggio successivo, quando si crea un'app OpenID Connect nel provider di identità.

- Nella console di amministrazione del provider di identità creare un'app OpenID Connect.

- Individuare la sezione URI di reindirizzamento nell'app, quindi copiare e incollare il valore di URI di reindirizzamento copiato nella procedura guidata di VMware Identity Services.

- Creare un segreto client per l'app e copiarlo.

Il segreto verrà immesso nel passaggio successivo della procedura guidata di VMware Identity Services.

- Tornare alla procedura guidata di VMware Identity Services nella console di Workspace ONE Cloud e completare la configurazione nella sezione Configura OpenID Connect.

ID client Copiare e incollare il valore dell'ID client dall'app del provider di identità. Segreto client Copiare e incollare il segreto client dall'app del provider di identità. URL configurazione Copiare e incollare l'URL di configurazione noto di OpenID Connect dell'app del provider di identità. Ad esempio: https://example.com/.well-known/openid-configuration Attributo identificatore utente OIDC Specificare l'attributo di OpenID Connect da mappare all'attributo di Workspace ONE per le ricerche degli utenti. Attributo identificatore utente Workspace ONE Specificare l'attributo di Workspace ONE da mappare all'attributo di OpenID Connect per le ricerche degli utenti. - Nella procedura guidata di VMware Identity Services fare clic su Fine per completare la configurazione dell'integrazione tra VMware Identity Services e il provider di identità.

SAML

Se si seleziona SAML come protocollo di autenticazione, eseguire i passaggi seguenti.

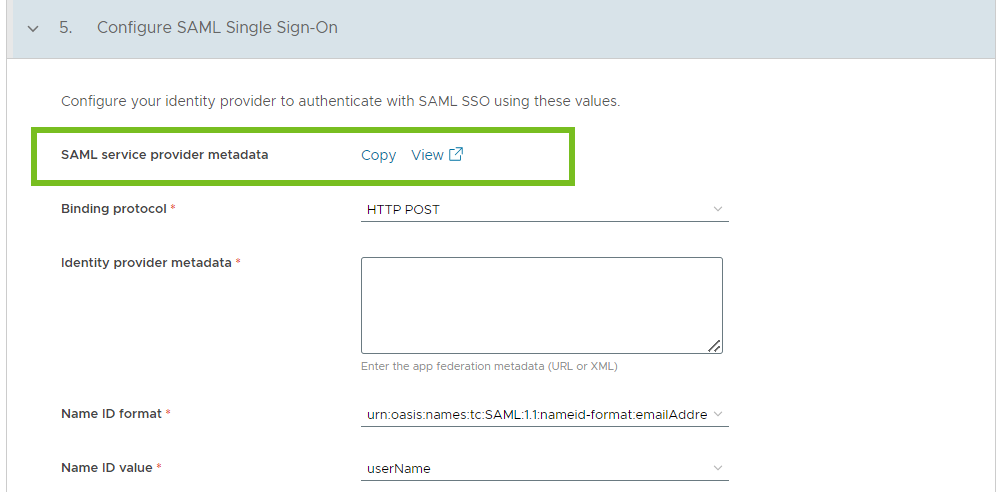

- Recuperare i metadati del provider di servizi dalla console di Workspace ONE Cloud.

Nel passaggio 5, Configura Single Sign-On SAML, della procedura guidata di VMware Identity Services copiare o scaricare i Metadati provider di servizi SAML.

- Nella console di amministrazione del provider di identità, passare alla pagina di configurazione di Single Sign-On.

- Configurare Single Sign-On utilizzando i valori della procedura guidata di VMware Identity Services.

I passaggi di configurazione che vengono in genere eseguiti includono una delle operazioni seguenti, in base alle funzionalità supportate dal provider di identità:

- Individuare l'opzione relativa ai metadati del provider di servizi e caricare o copiare e incollare i Metadati provider di servizi SAML dalla procedura guidata di VMware Identity Services.

- Se il provider di identità non dispone di alcuna opzione per caricare il file dei metadati o se si preferisce configurare le impostazioni singolarmente, copiare e incollare i seguenti valori nel passaggio 5 della procedura guidata di VMware Identity Services e incollarli nei campi corrispondenti della console del provider di identità:

Valore di ID entità: ad esempio, https://yourVMwareIdentityServicesFQDN/SAAS/API/1.0/GET/metadata/sp.xml.

Valore di URL Single Sign-On: ad esempio, https://yourVMwareIdentityServicesFQDN/SAAS/auth/saml/response.

Certificato di firma

Certificato di crittografia (in Opzioni avanzate): obbligatorio se si intende abilitare la crittografia SAML nel provider di identità.

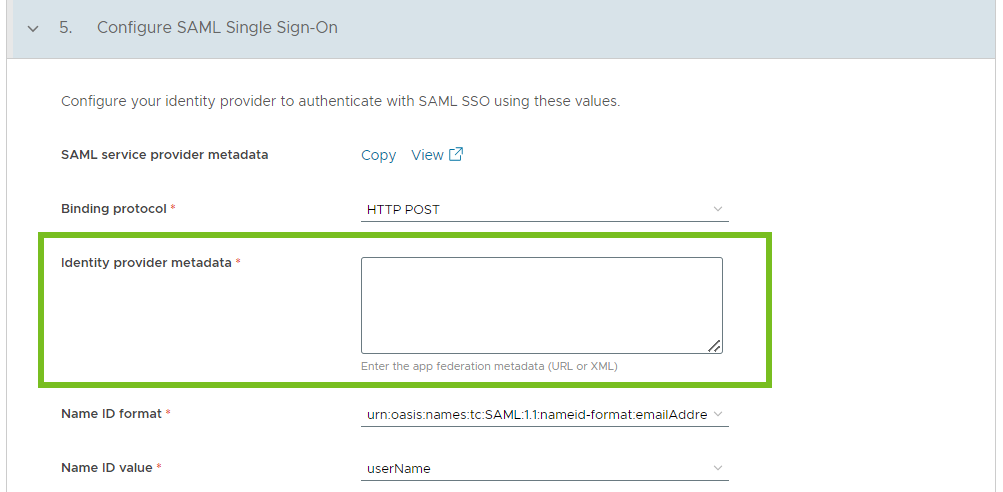

- Individuare e copiare i metadati SAML del provider di identità dalla console del provider di identità.

- Nella console di Workspace ONE Cloud nel passaggio 5, Configura Single Sign-On SAML, della procedura guidata di VMware Identity Services incollare i metadati del provider di identità nella casella di testo Metadati provider di identità.

- Configurare le altre opzioni nella sezione Configura Single Sign-On SAML come richiesto.

- Protocollo di binding: selezionare il protocollo di binding SAML, HTTP POST o Reindirizzamento HTTP.

- Formato ID nome: utilizzare le impostazioni di Formato ID nome e Valore ID nome per mappare gli utenti tra il provider di identità e VMware Identity Services. In Formato ID nome, specificare il formato dell'ID nome utilizzato nella risposta SAML.

- Valore ID nome: selezionare l'attributo utente di VMware Identity Services a cui mappare il valore dell'ID nome ricevuto nella risposta SAML.

- Contesto SAML: selezionare il contesto di autenticazione SAML. È possibile selezionare uno dei valori inclusi nel menu a discesa oppure digitare un valore personalizzato. Il valore predefinito è urn:oasis:names:tc:SAML:2.0:ac:classes:unspecified.

Il contesto di autenticazione indica il modo in cui gli utenti eseguiranno l'autenticazione nel provider di identità. Il provider di identità include il contesto di autenticazione in un'asserzione su richiesta di un provider di servizi o in base alla configurazione nel provider di identità.

- Invia oggetto nella richiesta SAML (se disponibile): selezionare questa opzione se si desidera inviare l'oggetto al provider di identità come suggerimento di accesso per migliorare l'esperienza di accesso dell'utente, se disponibile.

- Usa mappatura del formato ID nome per l'oggetto: selezionare questa opzione se si desidera applicare la mappatura di Formato ID nome e Valore ID nome all'oggetto nella richiesta SAML. Questa opzione viene utilizzata con l'opzione Invia oggetto nella richiesta SAML (se disponibile).

Attenzione: Se si abilita questa opzione, è possibile che aumenti il rischio che si verifichi la vulnerabilità della sicurezza nota come enumerazione dell'utente.

- Usa disconnessione singola SAML: selezionare questa opzione se si desidera disconnettere gli utenti dalla sessione del provider di identità quando si disconnettono dai servizi di Workspace ONE.

- URL disconnessione singola provider di identità: se il provider di identità non supporta la disconnessione singola SAML, è possibile utilizzare questa opzione per specificare l'URL a cui reindirizzare gli utenti dopo la disconnessione dai servizi di Workspace ONE. Se si utilizza questa opzione, selezionare anche la casella di controllo Usa disconnessione singola SAML.

Se si lascia vuota questa opzione, gli utenti vengono reindirizzati al provider di identità utilizzando la disconnessione singola SAML.

- Fare clic su Fine nella procedura guidata per completare la configurazione dell'integrazione tra VMware Identity Services e il provider di identità.

Risultati

L'integrazione tra VMware Identity Services e il provider di identità è stata completata.

In VMware Identity Services viene creata la directory che verrà compilata quando si esegue il push di utenti e gruppi dall'app di provisioning nel provider di identità. Gli utenti e i gruppi di cui è stato eseguito il provisioning verranno visualizzati automaticamente nei servizi di Workspace ONE scelti per l'integrazione con il provider di identità, ad esempio Workspace ONE Access e Workspace ONE UEM.

Non è possibile modificare la directory nelle console di Workspace ONE Access e Workspace ONE UEM. Le pagine di directory, utenti, gruppi di utenti, attributi utente e provider di identità sono di sola lettura.

Operazioni successive

Selezionare i servizi di Workspace ONE in cui si desidera eseguire il provisioning di utenti e gruppi.

Eseguire quindi il push di utenti e gruppi dal provider di identità. Vedere Provisioning degli utenti in Workspace ONE.