I principali casi d'uso supportati dall'integrazione di Workspace ONE e Okta includono l'abilitazione dell'accesso a Workspace ONE mediante l'autenticazione di Okta, l'aggiunta delle applicazioni di Okta al catalogo di Workspace ONE e l'abilitazione dell'attendibilità del dispositivo e di SSO universale tra le applicazioni native e Web.

Accesso a Workspace ONE utilizzando Okta

L'app Workspace ONE, l’app Workspace ONE Intelligent Hub e il portale Web possono essere configurati per l'utilizzo di Okta come provider di identità attendibile consentendo agli utenti finali di accedere mediante i criteri di autenticazione di Okta. Questo caso d'uso vale anche per i clienti VMware Horizon® che utilizzano il catalogo di Workspace ONE per avviare desktop e applicazioni Horizon, ma non hanno ancora distribuito Workspace ONE UEM per gestire i dispositivi.

Per implementare in questo caso d'uso, configurare le opzioni seguenti:

Configurazione di Okta come provider di identità per Workspace ONE

Catalogo unificato

Il catalogo di Workspace ONE può essere configurato per la pubblicazione di applicazioni federate tramite Okta, insieme a qualsiasi altra applicazioni configurata tramite Workspace ONE, come ad esempio applicazioni e desktop Horizon e Citrix e applicazioni native basate su Workspace ONE UEM. Questo permette agli utenti finali di utilizzare una sola applicazione per scoprire, avviare o scaricare le applicazioni aziendali da tutti i dispositivi con un'esperienza utente uniforme.

Per implementare in questo caso d'uso, configurare le opzioni seguenti:

Attendibilità del dispositivo

L'integrazione di Okta con Workspace ONE consente agli amministratori di stabilire l'attendibilità del dispositivo valutando la postura del dispositivo, ad esempio se il dispositivo è gestito, prima di consentire agli utenti finali di accedere alle applicazioni sensibili. Per i dispositivi iOS e Android, i criteri di postura del dispositivo sono configurati in Okta e valutati ogni volta che un utente accede a un'applicazione protetta.

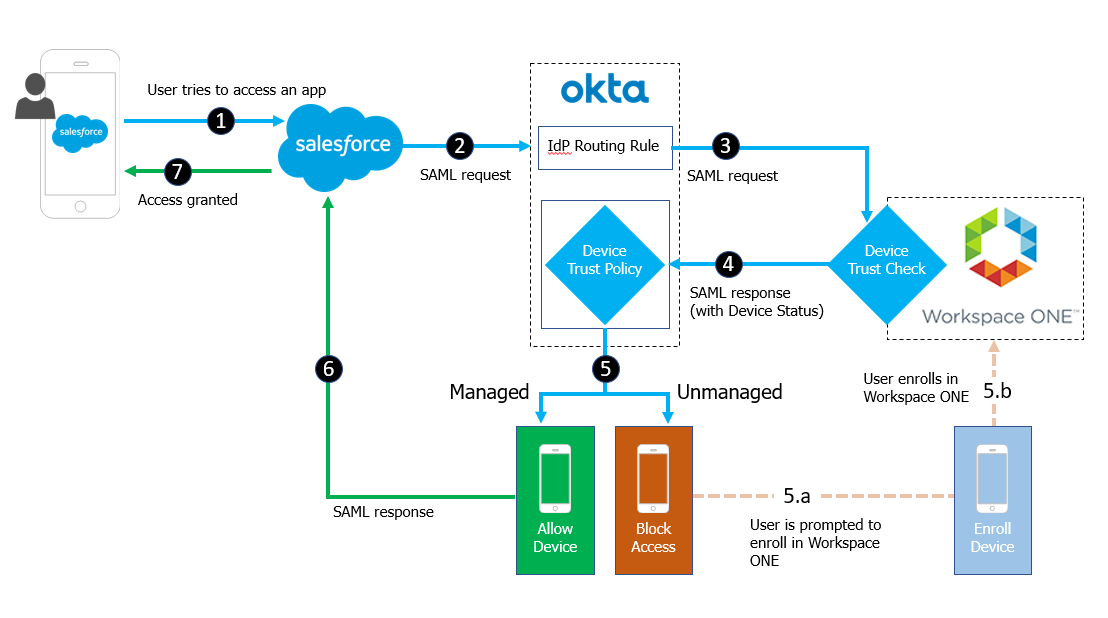

Ad esempio, un flusso di attendibilità del dispositivo che utilizza l'applicazione Salesforce seguirebbe questa sequenza per i dispositivi iOS e Android:

- L'utente finale tenta di accedere al tenant Salesforce.

- Salesforce reindirizza a Okta come provider di identità configurato.

- Okta elabora la richiesta in arrivo e instrada il client per il provider di identità Workspace ONE in base alle regole di routing configurate.

- Workspace ONE sfida l'utente per l'autenticazione mediante SSO mobile per iOS o SSO mobile per Android e reindirizza nuovamente a Okta con lo stato di attendibilità del dispositivo.

- Okta completa la valutazione del criterio di attendibilità del dispositivo.

Se il dispositivo non è gestito, all'utente viene richiesto di eseguire la registrazione in Workspace ONE.

- Okta rilascia l'asserzione SAML per Salesforce se la regola di attendibilità del dispositivo è soddisfatta in base alla risposta dell'asserzione SAML ricevuta da Workspace ONE.

Il caso d'uso dell'attendibilità del dispositivo richiede una configurazione end-to-end che copra tutte le procedure descritte in questo documento. Per implementare in questo caso d'uso, configurare le opzioni seguenti:

- Configurazione di Okta come provider di identità per Workspace ONE

- Configurazione di VMware Identity Manager come provider di identità in Okta

Stabilire una relazione basata su SAML con Workspace ONE per il controllo dell'attendibilità del dispositivo.

- Configurazione dell'origine dell'applicazione in VMware Identity Manager

- Configurazione delle applicazioni Okta in VMware Identity Manager

- Configurare le regole di routing del provider di identità e i criteri di accesso.