Per fornire accesso sicuro al portale delle app Workspace ONE degli utenti e avviare le applicazioni Web e desktop, è possibile configurare criteri di accesso. I criteri di accesso includono regole che specificano i criteri che devono essere soddisfatti per accedere al portale delle app e utilizzare le risorse.

I criteri di accesso consentono agli amministratori di configurare le funzionalità come il Single Sign-On, l'accesso condizionale alle applicazioni in base alla registrazione, lo stato di conformità, l'aggiornamento all'edizione superiore e l'autenticazione a più fattori.

Le regole dei criteri confrontano l'indirizzo IP del richiedente con gli intervalli di rete definiti e stabiliscono il tipo di dispositivi che gli utenti possono utilizzare per accedere. La regola definisce i metodi di autenticazione e il numero di ore per cui l'autenticazione è valida. È possibile selezionare uno o più gruppi da associare alla regola di accesso.

È disponibile una vasta gamma di opzioni di configurazione, ma questa guida introduttiva descrive il livello gestito e non gestito di mobility aziendale per l'accesso alle applicazioni.

Il criterio di accesso predefinito viene configurato quando si esegue la configurazione guidata del Single Sign-On mobile per consentire l'accesso a tutti i tipi di dispositivi che sono stati configurati. Questo criterio è considerato come accesso di livello 1 per le applicazioni alle quali possono accedere i dispositivi non gestiti.

È possibile creare criteri per le applicazioni che richiedono accesso limitato da dispositivi gestiti conformi. VMware Identity Manager offre diversi adattatori di autenticazione integrati per implementare questa esperienza. Quando viene configurato il Single Sign-On mobile, vengono abilitati questi metodi di autenticazione.

SSO mobile (per iOS). Adattatore basato su Kerberos per i dispositivi iOS

SSO mobile (per Android). Implementazione appositamente progettata di autenticazione dei certificati per Android

Certificato (distribuzione cloud). Servizio di autenticazione dei certificati destinata a browser Web e dispositivi desktop

Password. Consente l'autenticazione delle password di directory con un unico connettore quando vengono distribuiti VMware Identity Manager e AirWatch insieme con entrambi i componenti di VMware Enterprise Systems Connector

Password (AirWatch Connector). Consente l'autenticazione delle password di directory con un unico connettore quando vengono distribuiti VMware Identity Manager e AirWatch insieme utilizzando solo ACC

Conformità dispositivo (con AirWatch). Misura l'integrità dei dispositivi gestiti. Il risultato, positivo o negativo, è basato sui criteri definiti da AirWatch. La conformità può essere concatenata con qualsiasi altro adattatore integrato eccetto la password

Criterio di accesso predefinito di livello 1 per dispositivi non gestiti

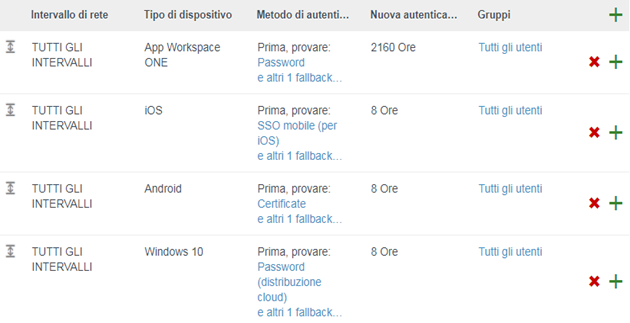

Utilizzare il criterio di accesso predefinito come criterio di livello 1 di confronto per accedere a tutte le applicazioni. Quando viene configurato il Single Sign-On mobile, vengono create le regole di accesso per dispositivi iOS, Android e Windows 10. Ogni dispositivo è abilitato per il Single Sign-On utilizzando il metodo di autenticazione specifico per il dispositivo. In ogni regola, il metodo di fallback è la password. Questa impostazione offre la migliore esperienza per gestire i dispositivi, e fornisce comunque un'opzione di accesso manuale per i dispositivi non gestiti.

Il criterio predefinito è configurato per consentire l'accesso a tutti gli intervalli di rete. Il timeout della sessione è di otto ore.

È opportuno proteggere ulteriormente l'accesso per dispositivi non gestiti VMware Verify o altri tipi di autenticazione a più fattori.

Quando viene utilizzata la procedura guidata per la configurazione del Single Sign-On mobile, le regole dei criteri di accesso predefinite riflettono questo livello di controllo dell'accesso.

Configurazione dei criteri di livello 2 per i dispositivi gestiti

Se l'organizzazione distribuisce applicazioni che contengono dati sensibili, è possibile limitare l'accesso a queste applicazioni ai soli dispositivi gestiti da MDM. I dispositivi gestiti possono essere registrati e ripristinati, se necessario, e i dati aziendali vengono rimossi quando viene annullata la registrazione del dispositivo.

Per applicare questo requisito gestito su una selezione di applicazioni, è necessario creare criteri specifici per queste applicazioni. Quando si crea il criterio, nella sezione Applicabile a selezionare le applicazioni interessate da questo criterio.

Creare una regola del criterio per ogni piattaforma dei dispositivi della distribuzione. Definire il metodo di autenticazione SSO corretto. Tuttavia, poiché i dispositivi non gestiti non devono accedere a queste applicazioni, non è necessario definire un metodo di autenticazione di fallback. Ad esempio, se un dispositivo iOS non gestito prova ad accedere a un'applicazione configurata solo per l'accesso dei dispositivi gestiti, il dispositivo non risponde con il certificato di wrapping Kerberos appropriato. Il tentativo di autenticazione non riesce e l'utente non è in grado di accedere al contenuto.