Per definire un ruolo per i controlli degli accessi basati sui ruoli (RBAC) in SaltStack Config, è necessario definire l'attività consentita e assegnare l'accesso alle risorse. Un'attività è un'operazione specifica che può essere eseguita nell'interfaccia utente, ad esempio la creazione, la modifica o l'esecuzione di un processo. Una risorsa è un elemento dell'ambiente, ad esempio master, minion, destinazioni, dati di file specifici.

Attività

Le attività rappresentano casi d'uso comuni in SaltStack Config. L'abilitazione di un'attività offre al ruolo tutte le autorizzazioni necessarie per completare l'attività.

La scheda Attività include le opzioni seguenti.

| Attività |

Descrizione |

|---|---|

| Creazione ed eliminazione di nuove destinazioni |

Il ruolo può creare nuove destinazioni. Gli utenti assegnati a questo ruolo possono modificare ed eliminare le destinazioni create da loro o altre destinazioni definite in Accesso alle risorse. Una destinazione è il gruppo di minion, appartenenti a uno o più Salt Master, a cui si applica il comando Salt di un processo. Un Salt Master può anche essere gestito come un minion e può essere una destinazione se esegue il servizio dei minion. Vedere Minion. |

| Modifica dei dati dei pillar |

Il ruolo può visualizzare, modificare ed eliminare le informazioni riservate archiviate nei pillar. Gli utenti appartenenti al ruolo possono modificare o eliminare i pillar creati da essi. Possono anche modificare o eliminare altri pillar se è stato concesso loro l'accesso alle risorse (disponibile solo tramite l'API (RaaS)). I pillar sono strutture di dati definiti nel Salt Master e passati a uno o più minion tramite le destinazioni. Consentono l'invio sicuro di dati riservati solo al minion pertinente. Vedere Pillar. |

| Modifica del file server |

Il ruolo può visualizzare il file server e può creare, modificare o eliminare file. Gli utenti appartenenti al ruolo possono modificare o eliminare i file che hanno creato. Possono anche modificare o eliminare altri file se è stato concesso loro l'accesso alle risorse (disponibile solo tramite l'API (RaaS)). Il file server è una posizione per l'archiviazione sia dei file specifici di Salt, come i file top o di stato, sia dei file che possono essere distribuiti ai minion, ad esempio i file di configurazione del sistema. Vedere File server. |

| Esecuzione di comandi arbitrari nei minion |

Il ruolo può attivare comandi al di fuori di un processo affinché il Salt Master li possa selezionare. Il ruolo non si limita all'esecuzione dei soli comandi inclusi nella definizione di un determinato processo. I minion sono nodi che eseguono il servizio minion, che può ascoltare i comandi di un Salt Master ed eseguire le attività richieste. Vedere Minion. |

| Accettazione, eliminazione e rifiuto delle chiavi |

Il ruolo può accettare, eliminare e rifiutare le chiavi dei minion in base alla configurazione iniziale. Le chiavi dei minion consentono la comunicazione crittografata tra un Salt Master e un minion di Salt. Vedere Chiavi dei minion. |

| Lettura e modifica di utenti, ruoli e autorizzazioni |

Il ruolo può visualizzare gli utenti e i dati associati, nonché modificare le impostazioni dei ruoli e delle autorizzazioni. Nota: questa attività si applica solo ai ruoli amministratore e utente con privilegi avanzati integrati. I ruoli vengono utilizzati per definire le autorizzazioni per più utenti che condividono esigenze comuni. |

| Esecuzione dei comandi sui Salt Master |

Il ruolo può eseguire comandi sui Salt Master, ad esempio per eseguire l'orchestrazione. I comandi eseguiti rispetto al Salt Master sono denominati anche runner Salt. I runner Salt sono moduli utilizzati per semplificare l'esecuzione di funzioni nel Salt Master. Vedere Processi. L'aggiunta di questa autorizzazione consente al ruolo di utilizzare l'opzione salt-run nella funzionalità Esegui comando sotto la scheda Minion. |

| Conformità: creazione, modifica, eliminazione e valutazione |

Il ruolo può creare, modificare, eliminare e valutare i criteri di SaltStack SecOps Compliance. Oltre a concedere l'autorizzazione per questa attività, è inoltre necessario definire l'accesso alle risorse per tutte le destinazioni in cui si desidera che il ruolo esegua azioni. Ad esempio, se si desidera che il ruolo Questa attività non consente al ruolo di correggere i criteri di SaltStack SecOps Compliance. SaltStack SecOps Compliance è un componente aggiuntivo di SaltStack Config che gestisce l'approccio di conformità della sicurezza per tutti i sistemi nell'ambiente. Per ulteriori informazioni, vedere Utilizzo e gestione di SaltStack SecOps.

Nota:

È richiesta una licenza di SaltStack SecOps. |

| Conformità: correzione |

Il ruolo può correggere qualsiasi minion non conforme rilevato in una valutazione di SaltStack SecOps Compliance. SaltStack SecOps Compliance è un componente aggiuntivo di SaltStack Config che gestisce l'approccio di conformità della sicurezza per tutti i sistemi nell'ambiente. Vedere Utilizzo e gestione di SaltStack SecOps.

Nota:

È richiesta una licenza di SaltStack SecOps. |

| Conformità: aggiornamento dei contenuti di SaltStack |

Il ruolo può scaricare gli aggiornamenti della libreria di sicurezza di SaltStack SecOps Compliance. |

| Vulnerabilità: creazione, modifica, eliminazione e valutazione |

Il ruolo può creare, modificare, eliminare e valutare i criteri di SaltStack SecOps Vulnerability. Oltre a concedere l'autorizzazione per questa attività, è inoltre necessario definire l'accesso alle risorse per tutte le destinazioni rispetto alle quali si desidera che il ruolo esegua le valutazioni. Questa attività non consente al ruolo di correggere i criteri di SaltStack SecOps Vulnerability. SaltStack SecOps Vulnerability è un componente aggiuntivo di SaltStack Config che gestisce le vulnerabilità in tutti i sistemi nell'ambiente. Vedere Utilizzo e gestione di SaltStack SecOps.

Nota:

È richiesta una licenza di SaltStack SecOps. |

| Vulnerabilità: correzione |

Il ruolo può correggere le vulnerabilità rilevate in una valutazione di SaltStack SecOps Vulnerability. SaltStack SecOps Vulnerability è un componente aggiuntivo di SaltStack Config che gestisce le vulnerabilità in tutti i sistemi nell'ambiente. Vedere Utilizzo e gestione di SaltStack SecOps.

Nota:

È richiesta una licenza di SaltStack SecOps. |

Accesso alle risorse

La scheda Accesso alle risorse consente di definire l'accesso alle risorse per destinazioni e processi. Una destinazione è il gruppo di minion, appartenenti a uno o più Salt Master, a cui si applica il comando Salt di un processo. Un Salt Master può anche essere gestito come un minion e può essere una destinazione se esegue il servizio dei minion. I processi vengono utilizzati per eseguire le attività di esecuzione remote, applicare gli stati e avviare i runner Salt.

Di seguito sono descritti i diversi livelli di accesso alle risorse:

- Destinazioni

- Sola lettura: il ruolo può visualizzare la destinazione indicata e i relativi dettagli, ma non può modificarlo o eliminarlo.

- Lettura/scrittura: il ruolo può visualizzare e modificare la destinazione indicata.

- Lettura/scrittura/eliminazione: il ruolo può visualizzare, modificare ed eliminare la destinazione indicata.

- Processi

- Sola lettura: il ruolo può visualizzare il processo indicato e i relativi dettagli, ma non può modificarlo o eliminarlo oppure eseguirlo.

- Lettura/esecuzione: il ruolo può visualizzare ed eseguire il processo indicato.

- Lettura/esecuzione/scrittura: il ruolo può visualizzare e modificare il processo indicato ed eseguirlo.

- Lettura/esecuzione/scrittura/eliminazione: il ruolo può visualizzare, modificare ed eliminare il processo indicato ed eseguirlo.

- Altri tipi di risorse: è necessario definire l'accesso ai seguenti tipi di risorse utilizzando l'API (RaaS). Vedere Impostazione delle autorizzazioni dell'API o contattare un amministratore per assistenza.

- File nel file server

- Dati dei pillar

- Configurazione dell'autenticazione

Tutti gli altri tipi di risorse, ad esclusione dei processi, delle destinazioni e di quelli elencati sopra, non richiedono alcuna impostazione di accesso specifica.

Differenza tra attività consentite e accesso alle risorse

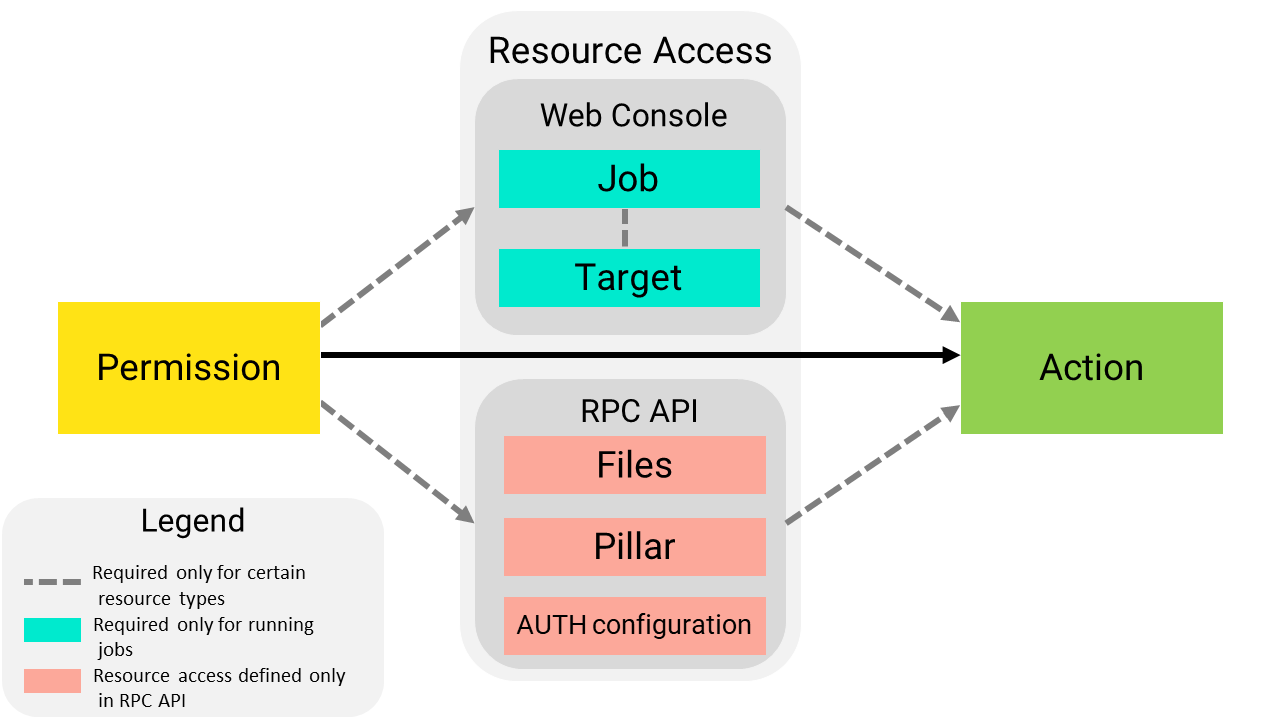

Un'attività consentita è un'ampia categoria di azioni consentite, mentre l'accesso alle risorse è più granulare: consente infatti di specificare una determinata risorsa (come un processo o una destinazione) in cui è possibile eseguire l'azione, come illustrato nel diagramma seguente.

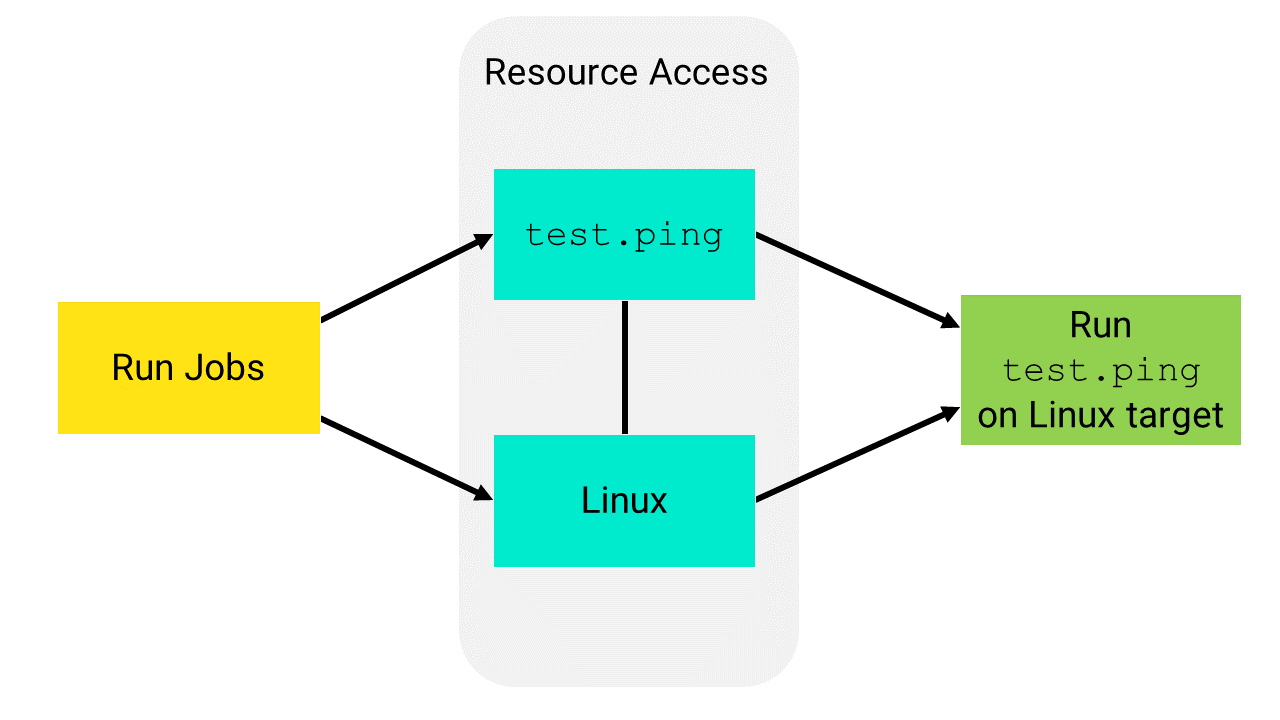

Nell'esempio seguente, un ruolo può eseguire test.ping nel gruppo di destinazione Linux. Il ruolo presenta le seguenti impostazioni di autorizzazioni:

- Accesso in lettura alla destinazione Linux

- Accesso in lettura/esecuzione a un processo che include il comando

test.ping

Per impostazione predefinita, i ruoli clonati ereditano le attività consentite dal ruolo originale. I ruoli clonati non ereditano l'accesso alle risorse, che deve essere definito separatamente. Vedere Assegnazione dell'accesso a un progetto o a una destinazione.