In alcuni casi, potrebbe essere necessario configurare autorizzazioni di ruolo più granulari, oltre alle opzioni disponibili tramite la scheda Attività nell'editor Ruoli. La scheda Avanzate consente di controllare in modo più dettagliato le attività che un ruolo può completare.

I passaggi seguenti devono essere completati da un amministratore di Salt esperto che comprenda l'infrastruttura generale.

Definizione delle autorizzazioni avanzate

- Fare clic su Amministrazione > Ruoli nel menu laterale. Selezionare quindi la scheda Avanzate.

- Assicurarsi che nel pannello laterale Ruoli sia selezionato il ruolo richiesto.

- Selezionare o deselezionare le autorizzazioni necessarie, scegliendo tra Lettura, Esecuzione, Scrittura o Eliminazione per una serie di aree funzionali.

Vedere Elementi per ulteriori informazioni sui tipi di risorse e sulle aree funzionali disponibili.

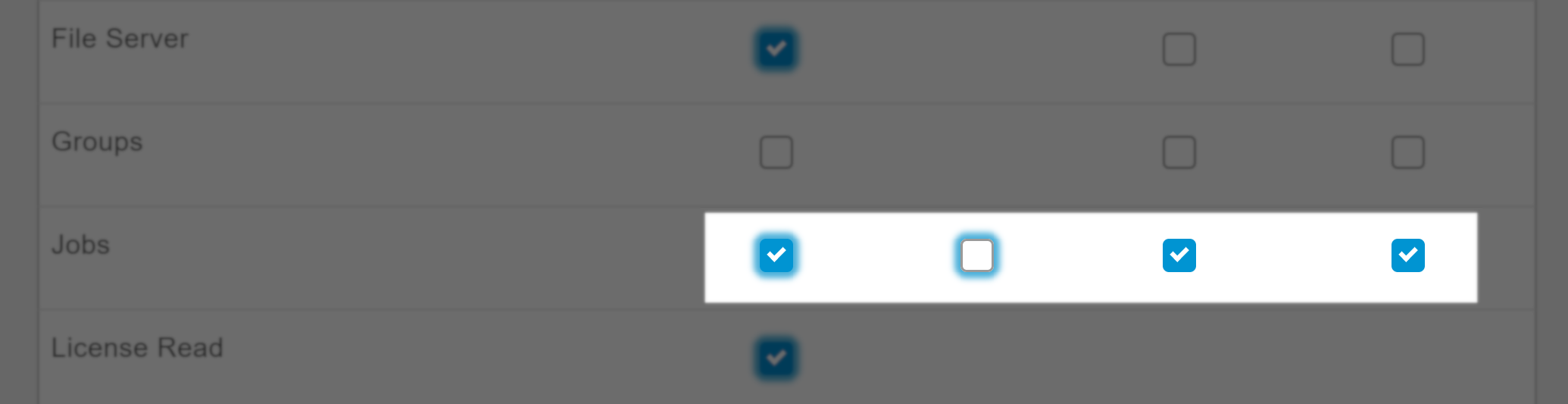

Le autorizzazioni minime consigliate per le operazioni utente comuni sono evidenziate in blu, come illustrato nella figura seguente.

Nella figura sono illustrate due caselle consigliate minime a sinistra, una selezionata e l'altra deselezionata, rispetto a due caselle normali a destra.

- Fare clic su Salva.

Tipi di autorizzazione

| Autorizzazione |

Descrizione |

|---|---|

| Lettura |

Il ruolo può visualizzare un determinato tipo di risorsa o area funzionale. Ad esempio, se si assegna il ruolo |

| Esecuzione |

Il ruolo può eseguire un determinato tipo di operazione. Il tipo di operazione consentita può variare. Ad esempio è possibile assegnare autorizzazioni per eseguire comandi arbitrari sui minion o comandi nei controller Salt. |

| Scrittura |

Il ruolo può creare e modificare un determinato tipo di risorsa o area funzionale. Ad esempio, è possibile assegnare |

| Elimina |

Il ruolo può eliminare un determinato tipo di risorsa o un altro elemento in un'area funzionale specifica. Ad esempio, è possibile assegnare |

Elementi

Quando si impostano le autorizzazioni per un ruolo nell'editor avanzato, le azioni indicate in precedenza possono essere applicate alle seguenti risorse o aree funzionali.

| Tipo di risorsa/Area funzionale |

Descrizione |

Vedere anche |

|---|---|---|

| Comandi Tutti i minions |

Consente di eseguire comandi nella destinazione Tutti i minion. La destinazione Tutti i minion può variare in base alla combinazione di minion a cui il ruolo è autorizzato ad accedere. |

|

| Ammin |

Concede privilegi amministrativi solo nell'interfaccia utente di SaltStack Config. Tenere presente che questo non include l'accesso amministrativo all'API (RaaS). È consigliabile prestare attenzione quando si concede questo livello di accesso a un ruolo. |

Vedere Impostazioni predefinite dei ruoli integrati per una spiegazione dettagliata dei privilegi utente amministrativi. |

| Registro di controllo |

Il registro di controllo è un record di tutte le attività in SaltStack Config che include dettagli sulle azioni di ciascun utente. |

Vedere rpc_audit o contattare un amministratore per ricevere assistenza. |

| Comandi |

Un comando è un'attività (o più attività) che viene eseguita come parte di un processo. Ogni comando include informazioni di destinazione, una funzione e argomenti facoltativi. |

|

| File server |

Il file server è una posizione per l'archiviazione sia dei file specifici di Salt, come i file top o di stato, sia dei file che possono essere distribuiti ai minion, ad esempio i file di configurazione del sistema. |

|

| Gruppi |

I gruppi sono raccolte di utenti che condividono caratteristiche comuni e richiedono impostazioni di accesso utente simili. |

|

| Processi |

I processi vengono utilizzati per eseguire le attività di esecuzione remote, applicare gli stati e avviare i runner Salt. |

|

| Licenza |

La licenza include snapshot sull'utilizzo, nonché dettagli come il numero di controller e minion Salt concessi in licenza per l'installazione e la data di scadenza della licenza. |

Vedere rpc_license o contattare un amministratore per ricevere assistenza. |

| Configurazione del controller Salt |

Il file di configurazione del controller Salt contiene dettagli sul controller Salt (in precedenza denominato Salt Master), come l'ID del controller Salt, la porta di pubblicazione, il comportamento della cache e molto altro. |

|

| Risorse del controller Salt |

Il controller Salt è un nodo centrale utilizzato per emettere comandi per i minion. |

|

| Autenticazione metadati |

L'interfaccia di autenticazione viene utilizzata per la gestione di utenti, gruppi e ruoli tramite l'API RPC. |

Vedere rpc_auth o contattare un amministratore per ricevere assistenza. |

| Risorse minion |

I minion sono nodi che eseguono il servizio minion, che può ascoltare i comandi di un controller Salt ed eseguire le attività richieste. |

|

| Pillar |

I pillar sono strutture di dati definite nel controller Salt e passati a uno o più minion tramite le destinazioni. Consentono l'invio sicuro di dati riservati solo al minion pertinente. |

|

| Dati returner |

I returner ricevono i minion di dati dai processi eseguiti. Consentono l'invio dei risultati di un comando di Salt a un determinato datastore, ad esempio un database o un file di registro per l'archiviazione. |

|

| Ruoli |

I ruoli vengono utilizzati per definire le autorizzazioni per più utenti che condividono esigenze comuni. |

|

| Comandi runner |

Un comando è un'attività (o più attività) che viene eseguita come parte di un processo. Ogni comando include informazioni di destinazione, una funzione e argomenti facoltativi. I runner Salt sono moduli utilizzati per semplificare l'esecuzione di funzioni nel controller Salt. |

|

| Valutazione della conformità |

Una valutazione è un'istanza di controllo di una raccolta di nodi per un determinato set di controlli di sicurezza, come specificato in un criterio di SaltStack SecOps Compliance. |

SaltStack SecOps Compliance - Nota: è necessaria una licenza di SaltStack SecOps. |

| Criterio di conformità |

I criteri di conformità sono raccolte di controlli di sicurezza e specifiche per i nodi a cui viene applicato ciascun controllo, in SaltStack SecOps Compliance. |

SaltStack SecOps Compliance - Nota: è necessaria una licenza di SaltStack SecOps. |

| Correzione conformità |

La correzione consiste nel correggere i nodi non conformi in SaltStack SecOps Compliance. |

SaltStack SecOps Compliance - Nota: è necessaria una licenza di SaltStack SecOps. |

| Inserimento contenuti conformità - SaltStack |

L'inserimento dei contenuti di SaltStack SecOps Compliance prevede il download o l'aggiornamento della libreria di sicurezza di SaltStack SecOps Compliance. |

SaltStack SecOps Compliance - Nota: è necessaria una licenza di SaltStack SecOps. |

| Inserimento contenuti conformità - Personalizzati |

I contenuti di conformità personalizzati consentono di definire i propri standard di sicurezza, per completare la libreria dei benchmark di sicurezza e i controlli integrati in SaltStack SecOps Compliance. L'inserimento di contenuti personalizzati prevede il caricamento di controlli e benchmark personalizzati. |

SaltStack SecOps Compliance - Nota: è necessaria una licenza di SaltStack SecOps. |

| Contenuti personalizzati conformità |

I contenuti di conformità personalizzati consentono di definire i propri standard di sicurezza, per completare la libreria dei benchmark di sicurezza e i controlli integrati in SaltStack SecOps Compliance. |

SaltStack SecOps Compliance - Nota: è necessaria una licenza di SaltStack SecOps. |

| Pianificazioni |

Le pianificazioni vengono utilizzate per eseguire i processi a un orario predefinito oppure in un intervallo specifico. |

|

| Comandi SSH |

I comandi Secure Shell (SSH) vengono eseguiti nei minion in cui non è installato il servizio minion. |

|

| Gruppi di destinazione |

Una destinazione è un gruppo di minion, appartenenti a uno o più controller Salt, a cui viene applicato il comando Salt di un processo. Un controller Salt può anche essere gestito come un minion e può essere una destinazione se esegue il servizio dei minion. |

|

| Utenti |

Gli utenti sono individui che dispongono di un account SaltStack Config presso l'azienda. |

|

| Valutazione delle vulnerabilità |

Una valutazione delle vulnerabilità è un'istanza della scansione di un insieme di nodi per cercare le vulnerabilità come parte di un criterio di SaltStack SecOps Vulnerability. |

SaltStack SecOps Vulnerability - Nota: è necessaria una licenza di SaltStack SecOps. |

| Criterio di vulnerabilità |

Un criterio di vulnerabilità è costituito da una destinazione e da una pianificazione della valutazione. La destinazione determina quali minion includere in una valutazione e la pianificazione determina quando verranno eseguite le valutazioni. Un criterio di sicurezza archivia anche i risultati della valutazione più recente in SaltStack SecOps Vulnerability. |

SaltStack SecOps Vulnerability - Nota: è necessaria una licenza di SaltStack SecOps. |

| Correzione vulnerabilità |

La correzione comporta l'applicazione di patch alle vulnerabilità in SaltStack SecOps Vulnerability. |

SaltStack SecOps Vulnerability - Nota: è necessaria una licenza di SaltStack SecOps. |

| Inserimento contenuti vulnerabilità |

I contenuti di SaltStack SecOps Vulnerability sono una libreria di avvisi basati sulle voci CVE (Common Vulnerabilities and Exposures) più recenti. L'inserimento dei contenuti di SaltStack SecOps Vulnerability prevede il download della versione più recente dalla libreria dei contenuti. |

SaltStack SecOps Vulnerability - Nota: è necessaria una licenza di SaltStack SecOps. |

| Importazione fornitore vulnerabilità |

SaltStack SecOps Vulnerability supporta l'importazione di scansioni di sicurezza generate da diversi fornitori di terze parti. Questa autorizzazione consente a un utente di importare i risultati della scansione delle vulnerabilità da un file o tramite un connettore. Per impostazione predefinita, tutti gli utenti di SaltStack Config possono accedere all'area di lavoro Connettori. Tuttavia, è necessaria l'autorizzazione per eseguire l'importazione del fornitore di vulnerabilità, oltre a una licenza di SaltStack SecOps Vulnerability affinché un utente possa importare correttamente le vulnerabilità da un connettore. |

Connettori, SaltStack SecOps Vulnerability - Nota: è necessaria una licenza di SaltStack SecOps. |

| Comandi wheel |

I comandi wheel controllano il funzionamento del controller Salt e vengono utilizzati per gestire le chiavi. |

Accesso alle risorse nell'API

È necessario definire l'accesso ai seguenti tipi di risorse utilizzando l'API (RaaS):

- File nel file server

- Dati dei pillar

- Configurazione dell'autenticazione

Tutti gli altri tipi di risorse, ad esclusione dei processi, delle destinazioni e di quelli elencati sopra, non richiedono alcuna impostazione di accesso specifica.