Per configurare in modo efficace la Federazione del provider di identità di vCenter Server, è necessario comprendere i flussi di comunicazione che vengono eseguiti.

È possibile configurare la Federazione del provider di identità di vCenter Server per AD FS, Microsoft Entra ID (in precedenza denominato Azure AD), Okta o PingFederate.

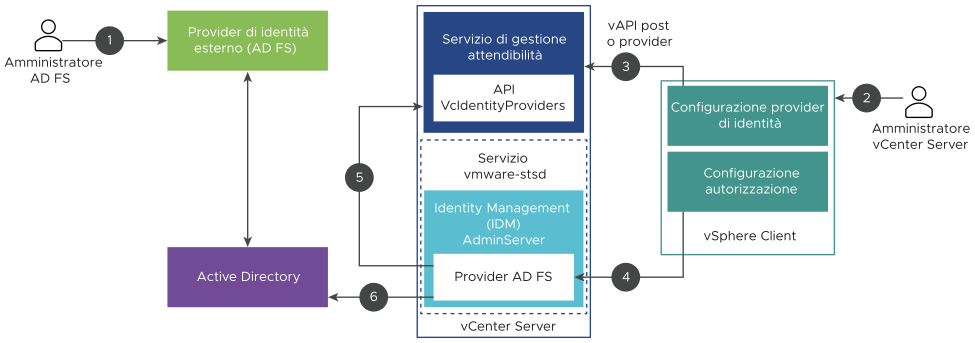

Flusso del processo di configurazione della federazione del provider di identità di vCenter Server per AD FS

La figura seguente mostra il flusso del processo che si verifica quando si configura la federazione del provider di identità di vCenter Server per AD FS.

vCenter Server, AD FS e Active Directory interagiscono come indicato di seguito.

- L'amministratore di AD FS configura un'applicazione OIDC di AD FS per vCenter Server.

- L'amministratore di vCenter Server accede a vCenter Server tramite vSphere Client.

- L'amministratore di vCenter Server aggiunge un provider di identità AD FS a vCenter Server e immette inoltre le informazioni relative al dominio Active Directory.

vCenter Server necessita di queste informazioni per effettuare una connessione LDAP al dominio Active Directory del server AD FS. Utilizzando questa connessione, vCenter Server cerca utenti e gruppi e li aggiunge ai gruppi locali di vCenter Server nel passaggio successivo. Per ulteriori informazioni vedere la sezione intitolata "Ricerca nel dominio Active Directory".

- L'amministratore di vCenter Server configura l'assegnazione delle autorizzazioni in vCenter Server per gli utenti AD FS.

- Il provider AD FS esegue una query nell'API VcIdentityProviders per ottenere le informazioni sulla connessione LDAP per l'origine di Active Directory.

- Il provider AD FS cerca in Active Directory gli utenti o i gruppi oggetto della query per completare la configurazione delle autorizzazioni.

Ricerca nel dominio Active Directory

È possibile configurare AD FS come provider di identità esterno in vCenter Server utilizzando la procedura guidata Configura provider di identità principale in vSphere Client. Durante il processo di configurazione, è necessario immettere informazioni sul dominio Active Directory, incluse le informazioni sui nomi distinti di utenti e gruppi. La configurazione dell'autenticazione in AD FS necessita di queste informazioni di connessione di Active Directory. Questa connessione è infatti necessaria per cercare e mappare nomi utente e gruppi di Active Directory ai ruoli e alle autorizzazioni in vCenter Server, mentre AD FS viene utilizzato per l'autenticazione dell'utente. Questo passaggio della procedura guidata Configura provider di identità principale non crea un'origine identità Active Directory su LDAP. Piuttosto, vCenter Server utilizza queste informazioni per stabilire una connessione valida che consenta di eseguire ricerche nel dominio Active Directory finalizzata a individuare utenti e gruppi.

Di seguito viene riportato un esempio che utilizza le seguenti voci del nome distinto:

- Nome distinto di base per gli utenti: cn=Users,dc=corp,dc=local

- Nome distinto di base per i gruppi: dc=corp,dc=local

- Nome utente: cn=Administrator,cn=Users,dc=corp,dc=local

Se l'utente [email protected] è membro del gruppo [email protected], l'immissione di queste informazioni nella procedura guidata consente a un amministratore di vCenter Server di cercare e trovare il gruppo [email protected] e aggiungerlo al gruppo [email protected] di vCenter Server. Di conseguenza, all'utente [email protected] vengono concessi privilegi amministrativi in vCenter Server al momento dell'accesso.

vCenter Server utilizza questo processo di ricerca anche quando si configurano autorizzazioni globali per gli utenti e i gruppi di Active Directory. In entrambi i casi, durante la configurazione delle autorizzazioni globali o l'aggiunta di un utente o un gruppo, occorre selezionare il dominio immesso per il provider di identità AD FS dal menu a discesa Dominio, per cercare e selezionare utenti e gruppi nel dominio Active Directory.

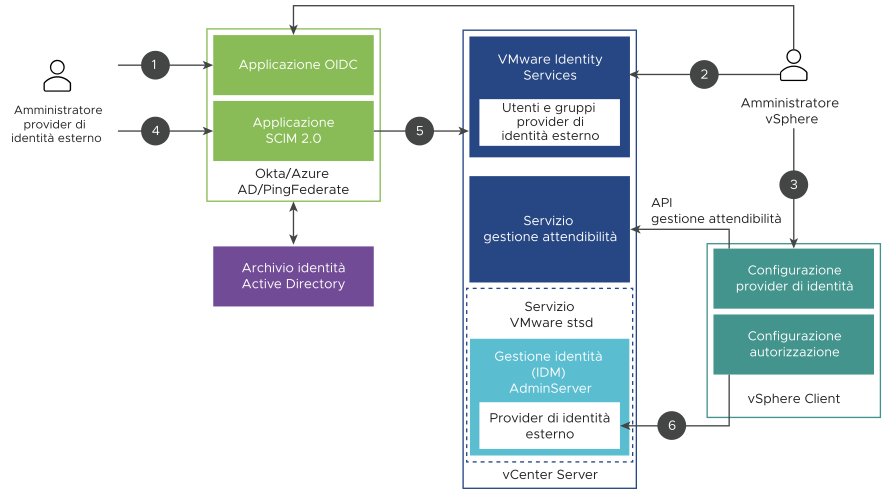

Flusso del processo di configurazione della Federazione del provider di identità di vCenter Server utilizzando VMware Identity Services

Per configurare Okta, Microsoft Entra ID e PingFederate, utilizzare VMware Identity Services. La figura seguente mostra il flusso del processo che si verifica quando si configura la federazione del provider di identità di vCenter Server utilizzando VMware Identity Services.

vCenter Server, VMware Identity Services e Active Directory interagiscono come indicato di seguito.

- L'amministratore dell'IDP esterno configura un'applicazione OIDC di per vCenter Server.

- L'amministratore di vCenter Server accede a vCenter Server utilizzando vSphere Client, aggiunge un provider di identità vCenter Server e immette le informazioni del dominio.

- L'amministratore di vCenter Server fornisce l'URI di reindirizzamento (recuperato nella pagina di configurazione del provider di identità in vSphere Client) all'amministratore del provider di identità da aggiungere all'applicazione OIDC creata nel passaggio 2.

- L'amministratore dell'IDP esterno configura un'applicazione SCIM 2.0.

- L'amministratore dell'IDP esterno assegna gli utenti e i gruppi all'applicazione SCIM 2.0 ed esegue il push di utenti e gruppi in vCenter Server.

- L'amministratore di vCenter Server configura l'assegnazione delle autorizzazioni in vCenter Server per gli utenti dell'IDP esterno.

Utenti e gruppi dell'IDP esterno

Poiché un provider di identità esterno utilizza System for Cross-domain Identity Management (SCIM) per utenti e gruppi, tali utenti e gruppi si trovano in vCenter Server. Quando si cercano utenti e gruppi nel provider di identità esterno, ad esempio per assegnare autorizzazioni, la ricerca viene eseguita localmente in vCenter Server.

vCenter Server utilizza questo processo di ricerca anche quando si configurano autorizzazioni globali per gli utenti e i gruppi dell'IDP esterno. In entrambi i casi, ovvero durante la configurazione delle autorizzazioni globali o l'aggiunta di un utente o un gruppo, si seleziona il dominio immesso per il provider di identità dal menu a discesa Dominio per cercare e selezionare utenti e gruppi nel dominio.