La rete può essere una delle parti più vulnerabili di qualsiasi sistema. La rete della macchina virtuale richiede lo stato di protezione richiesto dalla rete fisica. L'uso di VLAN può migliorare la sicurezza della rete nell'ambiente in uso.

Le VLAN sono uno schema di rete standard IEEE con metodi di assegnazione dei tag specifici che consentono il routing dei pacchetti solo sulle porte che fanno parte della VLAN. Se configurate correttamente, le VLAN forniscono un mezzo affidabile per proteggere un insieme di macchine virtuali da intrusioni accidentali o dannose.

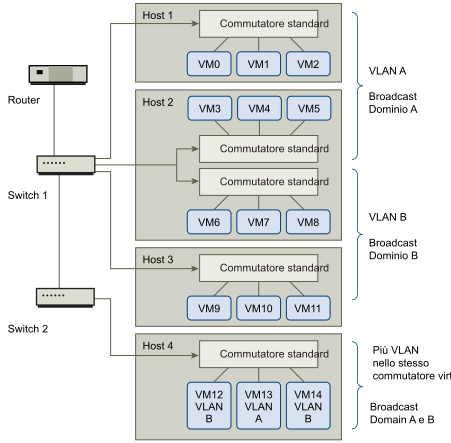

Le VLAN consentono di segmentare una rete fisica in modo che due macchine della rete non possano trasmettere pacchetti a meno che non facciano parte della stessa VLAN. Ad esempio, i record e le transazioni contabili sono considerati tra le informazioni interne più sensibili di un'azienda. In un'azienda i cui dipendenti del reparto vendite, spedizioni e contabilità utilizzano macchine virtuali della stessa rete fisica, è possibile proteggere le macchine virtuali del reparto contabilità impostando delle VLAN.

In questa configurazione, tutti i dipendenti del reparto contabilità utilizzano le macchine virtuali nella VLAN A e i dipendenti del reparto vendite utilizzano le macchine virtuali nella VLAN B.

Il router inoltra i pacchetti contenenti i dati della contabilità ai commutatori. A questi pacchetti vengono assegnati tag solo per la distribuzione nella VLAN A. I dati vengono pertanto limitati al dominio di broadcast A e non possono essere instradati verso il dominio di broadcast B, tranne quando il router è configurato in questo modo.

Tale configurazione VLAN impedisce alle vendite di intercettare i pacchetti destinati al reparto contabilità. Impedisce inoltre al reparto contabilità di ricevere pacchetti destinati al gruppo vendite. Le macchine virtuali contrassegnate da un singolo commutatore virtuale possono trovarsi in VLAN diverse.

Considerazioni di sicurezza per le VLAN

Il modo in cui si configurano le VLAN per proteggere le parti di una rete dipende da fattori come il sistema operativo guest e dalla modalità di configurazione dell'attrezzatura di rete.

ESXi include un'implementazione completa della VLAN conforme a IEEE 802.1q. VMware non può eseguire raccomandazioni specifiche su come configurare le VLAN, tuttavia esistono alcuni fattori da prendere in considerazione quando si utilizza una distribuzione VLAN come parte del criterio di imposizione della protezione.

VLAN sicure

Gli amministratori dispongono di diverse opzioni per proteggere le VLAN nel proprio ambiente vSphere.