I servizi di vSphere Trust Authority, almeno un server di chiavi esterno conforme a KMIP, i sistemi di vCenter Server e gli host ESXi contribuiscono a creare un'infrastruttura attendibile.

Che cos'è un'infrastruttura attendibile?

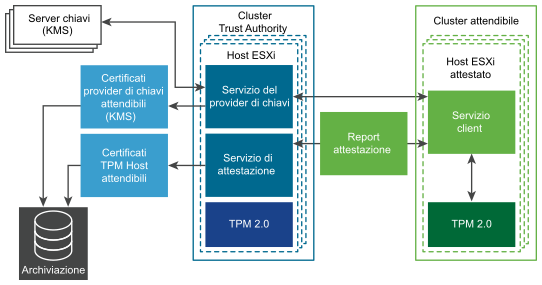

Un'infrastruttura attendibile è costituita da almeno un cluster di vSphere Trust Authority, almeno un cluster attendibile e almeno un server di chiavi esterno conforme a KMIP. Ogni cluster contiene ESXi host che eseguono servizi di vSphere Trust Authority specifici, come illustrato nella figura seguente.

La configurazione del cluster di Trust Authority abilita due servizi:

- Servizio di attestazione

- Servizio del provider di chiavi

Quando si configura vSphere Trust Authority, gli host ESXi nel cluster attendibile comunicano con il servizio di attestazione. Il servizio del provider di chiavi si interpone tra gli host attendibili e uno o più provider di chiavi attendibili.

Che cos'è il servizio di attestazione vSphere Trust Authority?

Il servizio di attestazione genera un documento firmato che contiene asserzioni che descrivono lo stato binario e di configurazione degli host ESXi remoti nel cluster attendibile. Il servizio di attestazione attesta lo stato degli host ESXi utilizzando un chip Trusted Platform Module (TPM) 2.0 come base per la misurazione e la creazione di report relativi al software. Il TPM nell'host ESXi remoto misura lo stack del software e invia i dati della configurazione al servizio di attestazione. Il servizio di attestazione verifica che la firma di misurazione del software possa essere attribuita a una chiave di verifica dell'autenticità (EK) TPM configurata in precedenza. Il servizio di attestazione garantisce inoltre che la misurazione del software corrisponda a una serie di immagini di ESXi precedentemente accettate. Il servizio di attestazione firma un JSON Web Token (JWT) che invia all'host ESXi, fornendo le dichiarazioni relative all'identità, alla validità e alla configurazione dell'host ESXi.

Che cos'è il servizio del provider di chiavi vSphere Trust Authority?

Grazie al servizio del provider di chiavi, vCenter Server e gli host ESXi non devono più richiedere credenziali dirette del server di chiavi. In vSphere Trust Authority, per poter accedere a una chiave di crittografia un host ESXi deve eseguire l'autenticazione con il servizio del provider di chiavi.

Affinché il servizio del provider di chiavi possa connettersi a un server di chiavi, l'amministratore di Trust Authority deve definire una configurazione di attendibilità. Per la maggior parte dei server conformi a KMIP, la definizione di una configurazione di attendibilità implica la configurazione dei certificati client e server.

Per assicurarsi che le chiavi vengano rilasciate solo per gli host attendibili ESXi, il servizio del provider di chiavi funge da gatekeeper dei server di chiavi. Il servizio del provider di chiavi nasconde le specifiche del server di chiavi dal resto dello stack software del data center utilizzando il concetto di un provider di chiavi attendibile. Ogni provider di chiavi attendibile ha una singola chiave di crittografia primaria configurata e fa riferimento a uno o più server di chiavi. Nel servizio del provider di chiavi possono essere configurati diversi provider di chiavi attendibili. Ad esempio, potrebbe essere necessario avere un provider di chiavi attendibile distinto per ogni reparto di un'organizzazione. Ogni provider di chiavi attendibile utilizza una chiave primaria diversa, ma può fare riferimento allo stesso server chiavi di supporto.

Dopo aver creato un provider di chiavi attendibile, il servizio del provider di chiavi può accettare richieste degli host attendibili ESXi per eseguire operazioni crittografiche in base a tale provider di chiavi attendibile.

Quando un host attendibile ESXi richiede operazioni in base a un provider di chiavi attendibile, il servizio del provider di chiavi verifica che l'host ESXi che sta tentando di ottenere la chiave di crittografia includa l'attestazione. Dopo aver superato tutti i controlli, l'host attendibile ESXi riceve le chiavi di crittografia dal servizio del provider di chiavi.

Quali porte sono utilizzate da vSphere Trust Authority?

I servizi di vSphere Trust Authority sono in ascolto delle connessioni dietro il proxy inverso dell'host ESXi. Tutte le comunicazioni vengono eseguite tramite HTTPS nella porta 443.

Che cosa sono gli host attendibili vSphere Trust Authority?

Gli host attendibili ESXi sono configurati in modo da utilizzare provider di chiavi attendibili per eseguire operazioni crittografiche. Gli host attendibili ESXi eseguono operazioni chiave comunicando con il servizio del provider di chiavi e con il servizio di attestazione. Per l'autenticazione e l'autorizzazione, gli host attendibili ESXi utilizzano un token ottenuto dal servizio di attestazione. Per ottenere un token valido, l'host attendibile ESXi deve ottenere l'attestazione nel servizio di attestazione. Il token contiene determinate attestazioni che vengono utilizzate per decidere se l'host attendibile ESXi è autorizzato ad accedere a un provider di chiavi attendibile.

Requisiti di vSphere Trust Authority e del server di chiavi

vSphere Trust Authority richiede l'uso di almeno un server di chiavi. Nelle versioni precedenti di vSphere, un server di chiavi era denominato Key Management Server o KMS. Attualmente, la crittografia della macchina virtuale vSphere supporta i server di chiavi conformi a KMIP 1.1.

In che modo vSphere Trust Authority archivia le informazioni sulla configurazione e sullo stato?

vCenter Server è principalmente un servizio pass-through per le informazioni sulla configurazione e sullo stato di vSphere Trust Authority. La maggior parte delle informazioni sulla configurazione e lo stato di vSphere Trust Authority vengono archiviate negli host ESXi nel database di ConfigStore. Alcune informazioni sullo stato vengono archiviate anche nel database di vCenter Server.

In che modo vSphere Trust Authority si integra con vCenter Server?

È possibile configurare istanze di vCenter Server separate per gestire il cluster di Trust Authority e il cluster attendibile. Vedere Configurazione di vSphere Trust Authority.

In un cluster attendibile, il vCenter Server gestisce le chiamate API di Trust Authority e le trasmette tramite gli host ESXi. vCenter Server replica le chiamate API in tutti gli host ESXi nel cluster attendibile.

Dopo aver configurato inizialmente vSphere Trust Authority, è possibile aggiungere o rimuovere host ESXi in un cluster di Trust Authority o in un cluster attendibile. Vedere Aggiunta e rimozione di host vSphere Trust Authority.