È possibile configurare i servizi di vSphere Trust Authority per attestare gli host ESXi che sono in grado di eseguire operazioni crittografiche fidate.

vSphere Trust Authority utilizza l'attestazione remota per gli host ESXi per provare l'autenticità del software avviato. L'attestazione verifica che gli host ESXi eseguano un software autentico di VMware o di un software partner firmato da VMware. L'attestazione fa affidamento su misure che sono incorporate in un chip Trusted Platform Module (TPM) 2.0 installato nell'host ESXi. In vSphere Trust Authority, un ESXi può accedere alle chiavi di crittografia ed eseguire operazioni crittografiche solo ad attestazione avvenuta.

Glossario di vSphere Trust Authority

vSphere Trust Authority introduce termini e definizioni specifici che è importante comprendere.

| Termine | Definizione |

|---|---|

| VMware vSphere® Trust Authority™ | Specifica un set di servizi che abilita un'Infrastruttura Fidata. Ha il compito di assicurarsi che gli host ESXi eseguano software attendibile e di rilasciare le chiavi di crittografia solo ad host ESXi attendibili. |

| Componenti di vSphere Trust Authority | I componenti vSphere Trust Authority sono:

|

| Servizio di attestazione | Attesta lo stato di un host ESXi remoto. Utilizza TPM 2.0 per stabilire una root di attendibilità hardware e verifica le misure del software rispetto a un elenco di versioni di ESXi approvate dall'amministratore. |

| Servizio del provider di chiavi | Incorpora uno o più server di chiavi e mette a disposizione Provider di chiavi attendibili che possono essere specificati in sede di crittografia delle macchine virtuali. Attualmente, i server di chiavi sono limitati al protocollo KMIP. |

| Infrastruttura Fidata | Un'Infrastruttura Fidata è costituita da:

Nota: È necessario utilizzare sistemi

vCenter Server separati per il Cluster Trust Authority e il cluster attendibile.

|

| Cluster Trust Authority | È costituita da un cluster vCenter Server con host ESXi che eseguono i componenti di vSphere Trust Authority (il Servizio di attestazione e il Servizio del provider di chiavi). |

| Host Trust Authority | Un host ESXi che esegue i componenti di vSphere Trust Authority (il Servizio attestazione e il Servizio del provider di chiavi). |

| cluster attendibile | È costituito da un cluster vCenter Server di host ESXi attendibili che sono attestati in remoto dal Cluster Trust Authority. Sebbene non strettamente necessario, un Servizio del provider di chiavi configurato aumenta notevolmente il valore fornito da un cluster attendibile. |

| Host attendibile | Un host ESXi il cui software è stato convalidato dal Servizio di attestazione del Cluster Trust Authority. Questo host esegue macchine virtuali del carico di lavoro che possono essere crittografate utilizzando i Provider di chiavi pubblicati dal Servizio del provider di chiavi del Cluster Trust Authority. |

| Crittografia vSphere per macchine virtuali | Con la crittografia vSphere per macchine virtuali, è possibile creare macchine virtuali crittografate e crittografare macchine virtuali esistenti. La crittografia delle macchine virtuali vSphere è stata introdotta in vSphere 6.5. Per le differenze nel modo in cui i provider di chiavi gestiscono le chiavi di crittografia, vedere Chiavi di crittografia e provider di chiavi di vSphere. |

| Provider di chiavi attendibile | Un provider di chiavi che incapsula una singola chiave di crittografia in un server di chiavi. Per accedere alla chiave di crittografia è necessario che il Servizio di attestazione certifichi che il software ESXi è stato verificato sull'Host attendibile. |

| Provider di chiavi standard | Un provider di chiavi che ottiene le chiavi di crittografia direttamente da un server di chiavi e distribuisce le chiavi agli host richiesti in un data center. In precedenza denominato cluster KMS in vSphere. |

| Server di chiavi | Un server di gestione chiavi KMIP (KMS) associato a un Provider di chiavi. |

| vCenter Server del carico di lavoro | Il vCenter Server che gestisce e viene utilizzato per configurare uno o più cluster attendibili. |

Elementi di base di vSphere Trust Authority

Con vSphere Trust Authority è possibile:

- Fornire agli host ESXi una radice di attendibilità hardware e funzioni di attestazione remota

- Circoscrivere la gestione delle chiavi di crittografia rilasciando le chiavi solo agli host ESXi certificati

- Creare un ambiente amministrativo più sicuro per la gestione dell'attendibilità

- Centralizzare la gestione di server di chiavi multipli

- Continuare a eseguire operazioni crittografiche nelle macchine virtuali, ma con un livello avanzato di gestione delle chiavi di crittografia

Nelle versioni vSphere 6.5 e 6.7, la crittografia delle macchine virtuali dipende da vCenter Server per ottenere le chiavi di crittografia da un server di chiavi ed eseguirne il push agli host ESXi nella misura del necessario. vCenter Server esegue l'autenticazione con il server di chiavi utilizzando certificati client e server che vengono archiviati nel VMware Endpoint Certificate Store (VECS). Le chiavi di crittografia inviate dal server di chiavi passano attraverso la memoria del vCenter Server agli host ESXi richiesti (con la crittografia dei dati fornita da TLS via cavo). Inoltre, vSphere dipende dalle verifiche dei privilegi in vCenter Server per convalidare le autorizzazioni utente e imporre limitazioni di accesso al server di chiavi. Sebbene questa architettura sia sicura, non risolve il problema di una potenziale compromissione del vCenter Server, un eventuale amministratore del vCenter Server non autorizzato o un possibile errore di gestione o configurazione che potrebbe causare la perdita o il furto di segreti.

In vSphere 7.0 e versioni successive, vSphere Trust Authority risolve questi problemi. È possibile creare una base di calcolo attendibile, composta da un set sicuro e gestibile di host ESXi. vSphere Trust Authority implementa un servizio di attestazione remoto per gli host ESXi che si vogliono ritenere attendibili. Inoltre, vSphere Trust Authority migliora rispetto al supporto dell'attestazione TPM 2.0 (aggiunto a vSphere a partire dalla versione 6.7), implementando restrizioni di accesso alle chiavi di crittografia e quindi proteggendo meglio i segreti del carico di lavoro delle macchine virtuali. Inoltre, vSphere Trust Authority consente solo agli amministratori autorizzati della Trust Authority di configurare i servizi di vSphere Trust Authority e configurare gli host della Trust Authority. L'amministratore della Trust Authority può essere lo stesso utente dell'amministratore di vSphere o un utente separato.

Alla fine, vSphere Trust Authority consente di eseguire i carichi di lavoro in un ambiente più sicuro:

- Rilevamento manomissioni

- Interdizione delle modifiche non autorizzate

- Prevenzione di malware e modifiche

- Limitazione dei carichi di lavoro sensibili all'esecuzione su un solo stack hardware e software verificato e sicuro

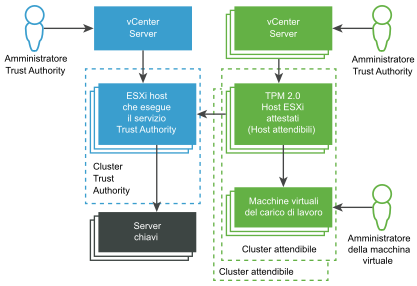

Architettura di vSphere Trust Authority

La figura seguente illustra una visualizzazione semplificata dell'architettura di vSphere Trust Authority.

Nella figura seguente:

- Sistemi vCenter Server

Sistemi vCenter Server separati gestiscono il Cluster Trust Authority e i cluster attendibili.

- Cluster Trust Authority

È costituito dagli host ESXi che eseguono i componenti vSphere Trust Authority.

- Server di chiavi

Archiviare le chiavi di crittografia utilizzate dal Servizio del provider di chiavi quando vengono eseguite operazioni di crittografia. I server di chiavi sono esterni a vSphere Trust Authority.

- Cluster attendibili

Sono costituiti da Host ESXi attendibili che sono stati autenticati in remoto con un TPM e che eseguono carichi di lavoro crittografati.

- Amministratore di Trust Authority

Amministratore membro del gruppo di TrustedAdmins del vCenter Server e che configura l'Infrastruttura Fidata.

vSphere Trust Authority offre flessibilità nel modo in cui si designano gli amministratori della Trust Authority. Gli amministratori della Trust Authority nella figura possono essere utenti separati. È inoltre possibile che gli amministratori della Trust Authority siano lo stesso utente che utilizza credenziali collegate tra i sistemi del vCenter Server. In questo caso, è lo stesso utente e lo stesso gruppo di TrustedAdmins.

- Amministratore macchina virtuale

Amministratore a cui sono stati concessi privilegi per gestire le macchine virtuali del carico di lavoro crittografate sugli Host attendibili.