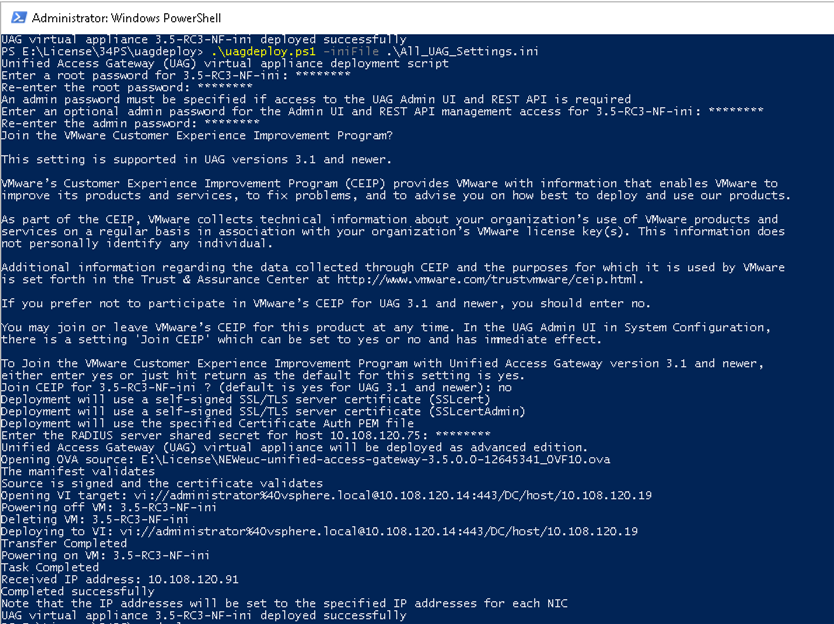

PowerShell スクリプトを使用すると、すべての構成を設定した環境を準備できます。PowerShell スクリプトを実行して Unified Access Gateway をデプロイすると、初めてシステムを起動したときからこのソリューションを本番環境で利用できるようになります。

ただし、管理ユーザー インターフェイスのパスワードがデプロイ時に入力されないと、管理ユーザー インターフェイスと API のいずれも使用できません。

- デプロイ時に管理ユーザー インターフェイスのパスワードを入力しておかないと、後からユーザーを追加して管理ユーザー インターフェイスや API へのアクセスを有効にすることはできません。管理ユーザー インターフェイスのユーザーを追加する場合は、Unified Access Gateway インスタンスを有効なパスワードで再デプロイする必要があります。

-

Unified Access Gateway 3.5 以降には、オプションの

sshEnabledINI プロパティが含まれています。PowerShell INI ファイルの[General]セクションにsshEnabled=trueを設定すると、デプロイされたアプライアンスでのsshアクセスが自動的に有効になります。一般に、特定の状況においてアクセスが制限される場合を除き、 Unified Access Gateway でsshを有効にすることはお勧めしません。この機能は主に、代替のコンソール アクセスがない Amazon AWS EC2 のデプロイを対象としています。注: Amazon AWS EC2 の詳細については、 Amazon Web Services への Unified Access Gateway の PowerShell デプロイを参照してください。sshEnabled=trueが指定されていないか、falseに設定されている場合、sshは有効になりません。コンソール アクセスが使用できるプラットフォーム vSphere、Hyper-V、Microsoft Azure のデプロイでは、通常の場合 Unified Access Gateway で

sshアクセスを有効にする必要はありません。Amazon AWS EC2 のデプロイに root コンソール アクセスが必要な場合は、sshEnabled=trueを設定します。sshが有効の場合は、ファイアウォールまたはセキュリティ グループで TCP ポート 22 へのアクセスを個々の管理者の送信元 IP アドレスに制限する必要があります。この制限は、EC2 では Unified Access Gateway ネットワーク インターフェイスに関連付けられている EC2 セキュリティ グループでサポートしています。 - Unified Access Gateway 2009 では、.INI ファイルに Syslog 構成を有効にするための

sysLogTypeプロパティが含まれています。 - Unified Access Gateway 2009 では、監視ロールを持つ、権限の低い管理者ユーザーを作成するために、INI ファイルにパラメータを含めることができます。スーパー ユーザー管理者ユーザーの作成はサポートされていません。

前提条件

- Hyper-V をデプロイするときに固定 IP アドレスを使用して Unified Access Gateway をアップグレードする場合は、Unified Access Gateway の新しいインスタンスをデプロイする前に古いアプライアンスを削除します。

- システム要件を満たしており、利用可能であることを確認します。

これは、Unified Access Gateway を自社環境にデプロイするためのサンプル スクリプトです。

図 1. サンプルの PowerShell スクリプト

手順

結果

次のタスク

[General] name=UAG1 source=C:\temp\euc-unified-access-gateway-3.2.1-7766089_OVF10.ova

サービスを中断せずにアップグレードする方法については、ダウンタイムなしのアップグレードを参照してください。