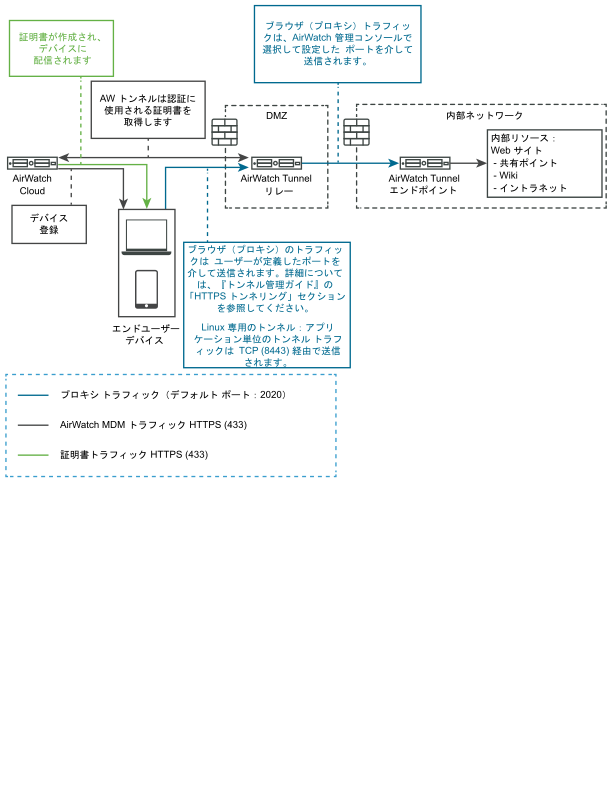

多層デプロイ モデルと VMware Tunnel のプロキシ コンポーネントを使用している場合は、リレー エンドポイント デプロイ モードを使用します。リレー エンドポイントのデプロイ モード アーキテクチャには、個別のロールを持つ VMware Tunnel の 2 つのインスタンスが含まれています。VMware Tunnel のリレー サーバは、DMZ に配置され、設定されたポートを介してパブリック DNS からアクセスできます。

アプリケーション単位のトンネル コンポーネントのみを使用している場合は、カスケード モードのデプロイを使用することを検討してください。詳細については、カスケード モードのデプロイを参照してください。

パブリック DNS にアクセスする時に使用されるデフォルトのポートは、ポート 8443(アプリケーション単位のトンネル用)とポート 2020(プロキシ用)です。VMware Tunnel のエンドポイント サーバは、イントラネット サイトと Web アプリケーションをホストする内部ネットワークにインストールされます。このサーバには、リレー サーバによって解決できる内部 DNS レコードが必要です。このデプロイ モデルは、内部リソースに直接接続するサーバから一般に公開されているサーバを分離することで、セキュリティがさらに強化されます。

リレー サーバのロールには、API および AWCM コンポーネントとの通信、および VMware Tunnel に対する要求が実行されたときのデバイスの認証が含まれます。このデプロイ モデルでは、リレー サーバから API および AWCM への通信をエンドポイント サーバ経由で送信プロキシにルーティングできます。アプリケーション単位のトンネル サービスは API および AWCM と直接通信する必要があります。デバイスが VMware Tunnel に対する要求を実行すると、リレー サーバはデバイスがサービスへのアクセス権限を持っているかどうかを判断します。認証されると、要求は単一ポート(デフォルトのポートは 2010)の HTTPS を使用して VMware Tunnel のエンドポイント サーバに安全に転送されます。

エンドポイント サーバのロールは、デバイスによって要求された内部 DNS または IP アドレスに接続することです。Workspace ONE UEM Console の VMware Tunnel 設定で [プロキシ経由で API および AWCM 送信呼び出しを有効にする] が [有効] に設定されていない限り、エンドポイント サーバは API または AWCM と通信しません。リレー サーバは定期的に健全性チェックを実行し、エンドポイントがアクティブで利用可能であることを確認します。

これらのコンポーネントは、共有サーバまたは専用サーバにインストールできます。VMware Tunnel を専用の Linux サーバにインストールして、同じサーバ上で実行している他のアプリケーションがパフォーマンスに影響を与えないようにします。リレー エンドポイントのデプロイでは、プロキシとアプリケーション単位のトンネル コンポーネントは同じリレー サーバにインストールされます。