Unified Access Gateway を構成するときには、使用する仮想ネットワーク インターフェイス カード (NIC) の数を設定します。Unified Access Gateway をデプロイするときは、ネットワークのデプロイ環境の構成を選択します。

1 つ、2 つ、または 3 つの NIC 設定を指定する場合、それぞれ onenic、twonic、または threenic として指定できます。

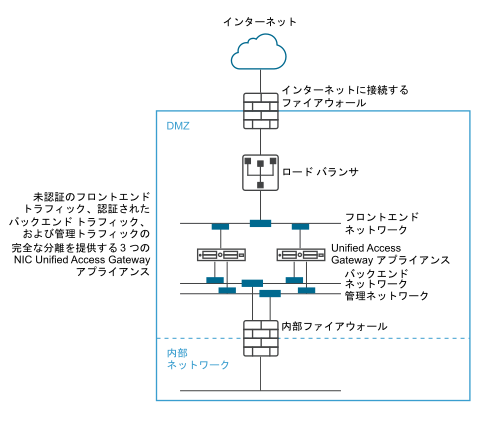

各仮想 LAN で開いているポート数を減らし、タイプ別にネットワーク トラフィックを分離することで、セキュリティを大幅に向上できます。この利点は、主に多層防御としての DMZ セキュリティ設計戦略の一環として、さまざまな種類のネットワーク トラフィックを分離し隔離することです。DMZ 内に別々の物理スイッチを実装するか、DMZ 内で複数の仮想 LAN を使用するか、VMware NSX で完全に管理される DMZ の一部として、この環境を実現できます。

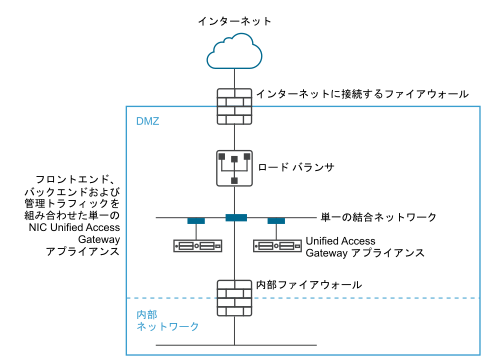

NIC が 1 つの一般的な DMZ のデプロイ環境

Unified Access Gateway の最もシンプルなデプロイ環境では、1 つの NIC が使用され、すべてのネットワーク トラフィックが 1 つのネットワークに結合されます。インターネットに接続するファイアウォールからのトラフィックは、利用可能な Unified Access Gateway アプライアンスのいずれかに転送されます。Unified Access Gateway は、次に、承認されたトラフィックを内部ファイアウォールを介して内部ネットワーク上のリソースに転送します。Unified Access Gateway は承認されていないトラフィックを破棄します。

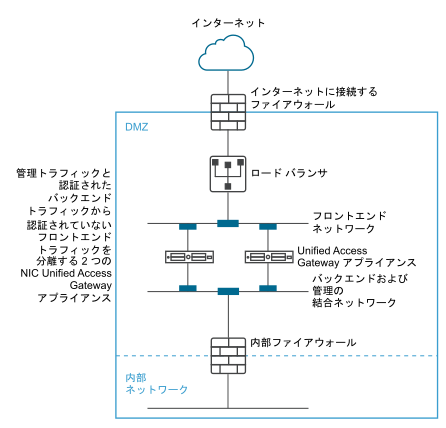

バックエンド トラフィックと管理トラフィックからの承認されていないユーザー トラフィックの分離

1 つの NIC のデプロイ環境に対する代替オプションは、2 つの NIC を指定することです。最初の NIC は引き続きインターネットに接続し、承認されていないアクセスを処理しますが、バックエンドの承認されているトラフィックと管理トラフィックは別のネットワークに分けられます。

2 つの NIC の環境では、Unified Access Gateway は内部ファイアウォールを通して内部ネットワークに送信されるトラフィックを承認する必要があります。承認されていないトラフィックは、このバックエンド ネットワーク上には存在しません。Unified Access Gateway の REST API などの管理トラフィックは、この第 2 ネットワークにのみ存在します

承認されていないフロント エンドネットワーク上のデバイス(ロード バランサなど)のセキュリティが侵害された場合、この 2 つの NIC のデプロイ環境では Unified Access Gateway を迂回するようにデバイスを再構成することはできません。レイヤー 4 のファイアウォール ルールとレイヤー 7 の Unified Access Gateway のセキュリティが統合されます。同様に、インターネットに接続するファイアウォールが誤って構成され、トラフィックが TCP ポート 9443 を通過するようになった場合でも、Unified Access Gateway の管理 REST API はインターネット ユーザーに公開されることはありません。多層防御の基本は、複数レベルの保護を利用し、単一の構成ミスやシステムへの攻撃によって、システム全体が脆弱にならないようにすることです。

2 つの NIC のデプロイ環境の場合、DNS サーバ、RSA SecurID Authentication Manager サーバなどのインフラストラクチャ システムを DMZ 内のバックエンド ネットワークに追加して、これらのサーバがインターネットに接続するネットワークから見えないようにすることができます。インフラストラクチャ システムを DMZ 内に配置することで、セキュリティが侵害されたフロントエンド システムのインターネットに接続する LAN からのレイヤー 2 攻撃が防止され、攻撃を受ける可能性がある領域を効果的に削減できます。

ほとんどの Unified Access Gateway のネットワーク トラフィックは、Blast および PCoIP 表示プロトコルです。1 つの NIC 環境では、インターネットとの間で通信される表示プロトコルのトラフィックは、バックエンド システムとの間のトラフィックと結合されます。2 つ以上の NIC を使用する場合、トラフィックはフロントエンドおよびバックエンドの NIC とネットワーク間で分散されます。これにより、1 つの NIC がボトルネックになる潜在的な問題が軽減され、パフォーマンスが向上します。

Unified Access Gateway ではさらに管理トラフィックを特定の管理 LAN に分離することで、トラフィックを分離するがことできます。その場合、ポート 9443 へ HTTPS 管理トラフィックを送信できるのは管理 LAN のみになります。