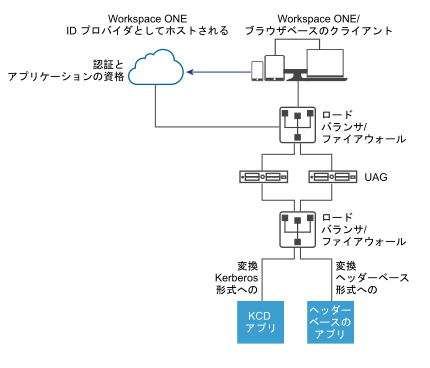

Unified Access Gateway ID ブリッジ モードは、クラウドまたはオンプレミス環境の VMware Workspace® ONE® で動作するように設定できます。

クラウド環境で Workspace ONE Client に Unified Access Gateway ID ブリッジを使用する

ID ブリッジ モードは、クラウド内の Workspace ONE と連携してユーザーを認証するように設定できます。ユーザーがレガシーの Web アプリケーションへのアクセスを要求する場合、ID プロバイダは適用可能な認証および承認ポリシーを適用します。

ユーザーが検証されると、ID プロバイダは SAML トークンを作成してユーザーに送信します。ユーザーは SAML トークンを DMZ の Unified Access Gateway に渡します。Unified Access Gateway は SAML トークンを検証し、トークンからユーザー プリンシパル名を取得します。

Kerberos 認証の要求の場合、Active Directory サーバとの接続の確立には Kerberos Constrained Delegation が使用されます。Unified Access Gateway はユーザーになりすまして Kerberos トークンを取得し、アプリケーションを認証します。

ヘッダーベース認証の要求の場合、ユーザーのヘッダー名が Web サーバに送信され、アプリケーションの認証を要求します。

アプリケーションは Unified Access Gateway に応答を返します。応答はユーザーに返されます。

オンプレミス環境で Workspace ONE Client に ID ブリッジを使用する

オンプレミス環境で Workspace ONE を使用するユーザーを認証するように ID ブリッジ モードが設定されている場合、ユーザーは URL を入力して Unified Access Gateway プロキシ経由でオンプレミスのレガシー Web アプリケーションにアクセスします。Unified Access Gateway は認証のために要求を ID プロバイダにリダイレクトします。ID プロバイダは、認証および承認ポリシーを要求に適用します。ユーザーが検証されると、ID プロバイダは SAML トークンを作成し、そのトークンをユーザーに送信します。

ユーザーは SAML トークンを Unified Access Gateway に渡します。Unified Access Gateway は SAML トークンを検証し、トークンからユーザー プリンシパル名を取得します。

Kerberos 認証の要求の場合、Active Directory サーバとの接続の確立には Kerberos Constrained Delegation が使用されます。Unified Access Gateway はユーザーになりすまして Kerberos トークンを取得し、アプリケーションを認証します。

ヘッダーベース認証の要求の場合、ユーザーのヘッダー名が Web サーバに送信され、アプリケーションの認証を要求します。

アプリケーションは Unified Access Gateway に応答を返します。応答はユーザーに返されます。

Kerberos に対する証明書を備えた ID ブリッジを使用する

ID ブリッジを設定して、証明書の検証を使用するオンプレミスのレガシーの非 SAML アプリケーションへのシングル サインオン (SSO) を提供することができます。ID ブリッジのための Web リバース プロキシの構成(Kerberos に対する証明書)を参照してください。

SAML または証明書パススルー構成の使用

SAML または証明書パススルー モードで非 SAML の非 Kerberos Web アプリケーションのリバース プロキシを構成できます。バックエンド アプリケーションの 2 番目の認証レイヤーは、Unified Access Gateway に対して透過的です。SAML/証明書パススルーの構成シナリオを参照してください。