このセクションでは、シングルまたはダブル非武装地帯 (DMZ) を持つ環境で Unified Access Gateway 3.9 以降を使用して VMware Horizon がどのようにサポートされるかについて説明します。

Unified Access Gateway は、いくつかの VMware End-User Computing エンタープライズ製品の安全なリモート アクセスをサポートするために使用される VMware 仮想アプライアンスです。たとえば、Unified Access Gateway を使用して、仮想デスクトップおよびリモート デスクトップでホストされているアプリケーションにアクセスするための VMware Horizon へのリモート アクセスをサポートします。

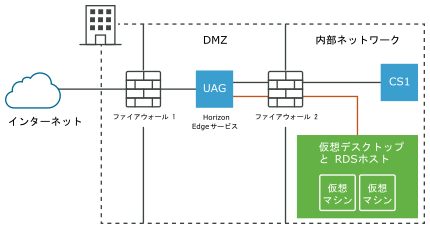

シングル DMZ のデプロイ

組織のデータセンター内に Horizon をオンプレミスでデプロイする場合、一般的に、インターネットとユーザーのデータセンター間のネットワーク分離レイヤーを提供するシングル DMZ に Unified Access Gateway アプライアンスをインストールします。

Unified Access Gateway には、すべての Horizon プロトコルのセキュリティ メカニズムが組み込まれており、データセンターに入るネットワーク トラフィックが認証されたユーザーのためのトラフィックのみになるようにします。承認されていないトラフィックは DMZ で破棄されます。

これは、[図 2-1] に示されています。シンプルなセットアップの場合、DMZ 内の単一の Unified Access Gateway アプライアンスのみを表示しますが、高可用性と大規模なスケールをサポートする本番環境では、ロード バランサの前面に複数の Unified Access Gateway アプライアンスをデプロイするのが一般的です。シングル DMZ で使用する Unified Access Gateway アプライアンスの構成の詳細については、標準ドキュメント『Unified Access Gateway の導入および設定』を参照してください。

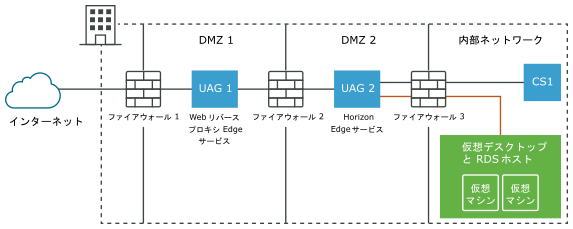

ダブル DMZ のデプロイ

一部の組織には 2 つの DMZ があります。これは多くの場合、ダブル DMZ またはダブルホップ DMZ と呼ばれ、インターネットと内部ネットワーク間のセキュリティ保護の追加レイヤーを提供するために使用される場合があります。

上記の[図 3-1] は、ダブル DMZ を持つネットワークを示しています。このデプロイでは、[DMZ 2] の [UAG 2] は、前のセクションで説明したシングル DMZ の場合とまったく同じように Horizon Edge サービス用に構成されています。インターネットに接する [ファイアウォール 1] の構成は、シングル DMZ の場合と同じです。必要な TCP ポートおよび UDP ポートを許可し、[ファイアウォール 1] を [DMZ 1] の Unified Access Gateway アプライアンスにのみルーティングする必要があります。[ファイアウォール 2] の TCP ポートおよび UDP ポートの場合、これらは [ファイアウォール 1] の場合と同じですが、ルールでは、[DMZ 1] の Unified Access Gateway アプライアンスの送信元 IP アドレスのみを許可し、このトラフィックを [DMZ 2] の Unified Access Gateway アプライアンスにのみ転送する必要があります。これにより、[DMZ 2] に入る唯一のネットワーク トラフィックは、[DMZ 1] の Unified Access Gateway アプライアンスによってフィルタリングされたトラフィックになります。

[DMZ 1] の [UAG 1] は、Horizon プロトコルの Web リバース プロキシとして構成されています。クライアントからの TLS 接続を終了し、[UAG 1] と [UAG 2] 間の新しい TLS 接続で [UAG 2] に転送する前に、そのトラフィックに対する特定の Horizon URL 検証を提供します。Horizon のポート番号、TLS バージョン、暗号、および HTTPS URL パターンに関して [UAG 1] で構成された Horizon プロトコル仕様に含まれていないインターネットから [UAG 1] へのネットワーク トラフィックは、[DMZ 1] で破棄されます。有効な Horizon ネットワーク トラフィックは、次のセキュリティ レイヤーのために [DMZ 2] の [UAG 2] に転送されます。

tunnelExternalUrl,blastExternalUrl およびオプションの

pcoip ExternalUrl)は、クライアントがこれらのプロトコルを

Unified Access Gateway 環境に接続するために使用されます。外部 URL は、これらの接続を

[UAG 1] にルーティングする値に設定する必要があります。