DMZ ベースの Unified Access Gateway アプライアンスには、フロントエンド ファイアウォールとバックエンド ファイアウォールに関する特定のファイアウォール ルールが必要です。インストール中、Unified Access Gateway サービスは、デフォルトで特定のネットワーク ポートをリッスンするように設定されます。

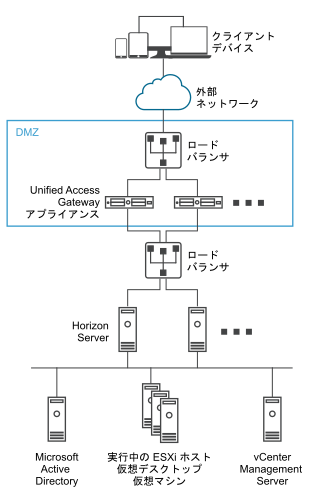

通常、DMZ ベースの Unified Access Gateway アプライアンスのデプロイには、2 つのファイアウォールが含まれます。

- DMZ と内部ネットワークの両方を保護するために、外部ネットワークに接しているフロント エンド ファイアウォールが必要です。外部からのネットワーク トラフィックが DMZ に到達できるように、このファイアウォールを構成します。

- 2 つ目のセキュリティの層を提供するために、DMZ と 内部ネットワークの間のバック エンド ファイアウォールが必要です。DMZ 内のサービスから送信されたトラフィックだけを受け入れるように、このファイアウォールを構成します。

ファイアウォール ポリシーによって DMZ サービスからのインバウンド通信が厳格に制御されるため、内部ネットワークが侵害されるリスクが大幅に軽減されます。

外部クライアント デバイスが DMZ 内の Unified Access Gateway アプライアンスに接続できるようにするには、フロントエンド ファイアウォールで、特定のポートのトラフィックを許可する必要があります。デフォルトでは、外部のクライアント デバイスと外部の Web クライアント (HTML Access) は、DMZ にある Unified Access Gateway アプライアンスに TCP ポート 443 で接続します。Blast プロトコルを使用する場合、ファイアウォール上でポート 8443 を開く必要がありますが、ポート 443 を使用するように Blast を設定することもできます。

| ポート | ポータル | Source | 送信先 | 説明 |

|---|---|---|---|---|

| 443 | TCP | インターネット | Unified Access Gateway | Web トラフィック、Horizon Client XML - API、Horizon Tunnel、および Blast Extreme の場合 |

| 443 | UDP | インターネット | Unified Access Gateway | UDP(オプション) |

| 8443 | UDP | インターネット | Unified Access Gateway | Blast Extreme(オプション) |

| 8443 | TCP | インターネット | Unified Access Gateway | Blast Extreme(オプション) |

| 4172 | TCP と UDP | インターネット | Unified Access Gateway | PCoIP(オプション) |

| 443 | TCP | Unified Access Gateway | Horizon ブローカ | Horizon Client XML-API |

| 22443 | TCP と UDP | Unified Access Gateway | デスクトップと RDS ホスト | Blast Extreme |

| 4172 | TCP と UDP | Unified Access Gateway | デスクトップと RDS ホスト | PCoIP(オプション) |

| 32111 | TCP | Unified Access Gateway | デスクトップと RDS ホスト | USB リダイレクトのフレームワーク チャンネルの場合 |

| 9427 | TCP | Unified Access Gateway | デスクトップと RDS ホスト | MMR と CDR |

| 9443 | TCP | 管理ユーザー インターフェイス | Unified Access Gateway | 管理インターフェイス |

|

注: : すべての UDP ポートでは、転送データグラムと応答データグラムを有効にする必要があります。

|

||||

次の図は、フロントエンド ファイアウォールとバックエンド ファイアウォールを含む構成の例を示しています。