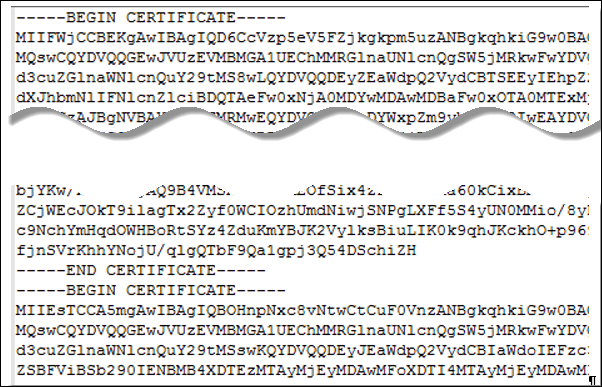

Unified Access Gateway REST API を使用して証明書設定を構成したり、PowerShell スクリプトを使用したりするには、証明書を証明書チェーンおよびプライベート キーの PEM 形式のファイルに変換し、.pem ファイルを埋め込み改行文字を含む 1 行形式に変換する必要があります。

Unified Access Gateway を構成する場合、変換の必要が生じる可能性がある証明書のタイプは 3 つ考えられます。

- 必ず Unified Access Gateway アプライアンス用に TLS/SSL サーバ証明書をインストールして構成する必要があります。

- スマート カード認証を使用する予定の場合、スマート カードに配置する証明書用に信頼された CA が発行する証明書をインストールして構成する必要があります。

- スマート カード認証を使用する予定の場合、Unified Access Gateway アプライアンスにインストールされる SAML サーバ証明書用に CA が署名したルート証明書をインストールして構成することを推奨します。

これらすべての証明書のタイプで、証明書を証明書チェーンが含まれる PEM 形式に変換するために同じ手順を実行します。TLS/SSL サーバ証明書とルート証明書の場合、各ファイルをプライベート キーが含まれる PEM ファイルにも変換します。次に、各 .pem ファイルを JSON 文字列でUnified Access Gateway REST API に渡すことのできる 1 行形式に変換する必要があります。

前提条件

- 証明書ファイルがあることを確認します。このファイルは PKCS#12(.p12 または .pfx)形式、あるいは Java JKS または JCEKS 形式にできます。

- 証明書を変換するために使用する openssl コマンドライン ツールについて理解しておきます。https://www.openssl.org/docs/apps/openssl.htmlを参照してください。

- 証明書が Java JKS または JCEKS 形式の場合、.pem ファイルに変換する前に、最初に証明書を .p12 または .pks 形式に変換するための Java keytool コマンドライン ツールについて理解しておきます。

手順

結果

これで、https://communities.vmware.com/docs/DOC-30835のブログ記事「Using PowerShell to Deploy VMware Unified Access Gateway」に添付されている PowerShell スクリプトをこれらの .pem ファイルとともに使用して、Unified Access Gateway の証明書を構成できるようになりました。または、JSON 要求を作成し、これを使用して証明書を構成することもできます。

次のタスク

CA 署名の証明書で、デフォルトの自己署名証明書を更新できます。SSL サーバの署名入り証明書の更新を参照してください。スマート カード認証については、Unified Access Gateway アプライアンスでの証明書またはスマート カード認証の構成を参照してください。