Horizon Cloud with On-Premises Infrastructure および Horizon Air クラウド インフラストラクチャを使用して Unified Access Gateway をデプロイできます。

導入シナリオ

Unified Access Gateway によって、お客様のデータセンターにあるオンプレミスの仮想デスクトップとアプリケーションに、リモートから安全にアクセスできるようになります。これは、統合管理のための Horizon または Horizon Air のオンプレミス デプロイで動作します。

Unified Access Gateway を使用すると、企業は高精度のユーザーのアイデンティティを提供し、資格が付与されたデスクトップやアプリケーションへのアクセスを細密に制御できるようになります。

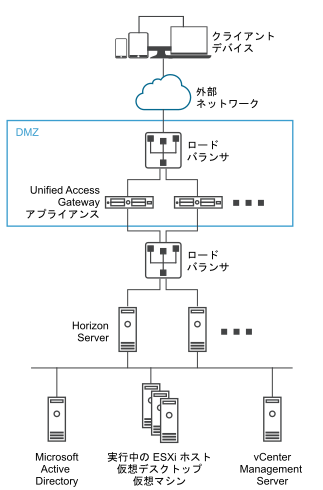

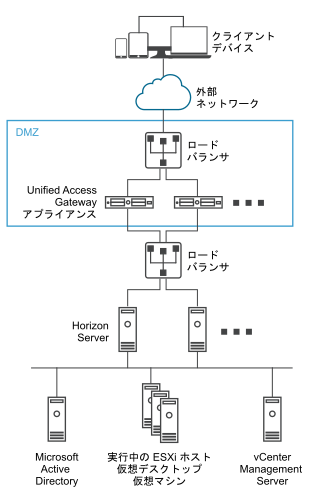

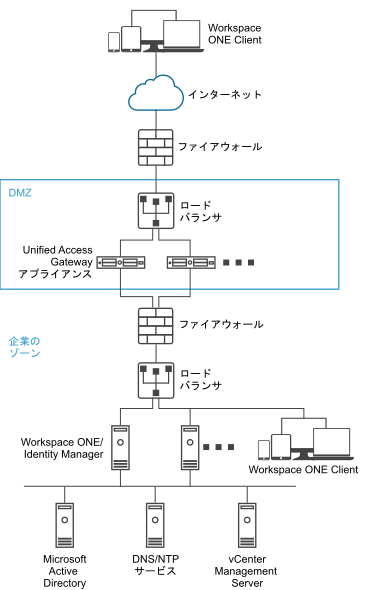

Unified Access Gateway 仮想アプライアンスは、通常、ネットワークの非武装地帯 (DMZ) にデプロイされます。DMZ にデプロイすると、確実な方法で認証されたユーザーのトラフィックだけを確実に、データセンターのデスクトップおよびアプリケーション リソースに送信できます。また、Unified Access Gateway 仮想アプライアンスは、認証されたユーザーのトラフィックが、ユーザーに資格が付与されたデスクトップやアプリケーション リソースのみに確実に配信されるようにします。この保護レベルでは、アクセスを正確に制御するために、デスクトップ プロトコルの独自の調査、頻繁に変更される可能性があるポリシーやネットワーク アドレスの調整が実行されます。

次の図は、フロントエンド ファイアウォールとバックエンド ファイアウォールを含む構成の例を示しています。

Horizon で Unified Access Gateway をシームレスにデプロイするための要件を確認してください。

- Unified Access Gateway アプライアンスが Horizon Server の前にあるロード バランサを参照する場合、Horizon Server インスタンスは動的に選択されます。

- デフォルトで、ポート 8443 が Blast TCP/UDP で利用可能である必要があります。ただし Blast TCP/UDP にはポート 443 も設定することができます。

注: : IPv4 と IPv6 の両方のモードを使用するように Unified Access Gateway を構成した場合、Blast TCP/UDP をポート 443 に設定する必要があります。IPv6 Horizon クライアントが IPv4 バックエンド接続サーバまたはエージェント環境に接続するためのブリッジとして機能する Unified Access Gateway を有効にすることができます。 Horizon インフラストラクチャの IPv4 および IPv6 デュアル モードのサポートを参照してください。

- Horizon と一緒に Unified Access Gateway がデプロイされている場合、Blast Secure Gateway と PCoIP Secure Gateway が有効である必要があります。これにより、表示プロトコルが Unified Access Gateway を介して自動的にプロキシとして動作するようになります。BlastExternalURL および pcoipExternalURL の設定は、Unified Access Gateway 上の適切なゲートウェイを介してこれらの表示プロトコル接続をルーティングするために Horizon Client が使用する接続アドレスを指定します。これにより、表示プロトコルのトラフィックが、認証されているユーザーの代理として確実に制御されるため、セキュリティが向上します。認証されていない表示プロトコルのトラフィックは、Unified Access Gateway によって無視されます。

- Horizon 接続サーバ インスタンスでセキュア ゲートウェイ(Blast Secure Gateway と PCoIP Secure Gateway)を無効にし、Unified Access Gateway アプライアンスでこれらのゲートウェイを有効にします。

Horizon 7 をデプロイしているユーザーは、Horizon セキュリティ サーバの代わりに Unified Access Gateway アプライアンスを使用することをお勧めします。

Horizon セキュリティ サーバと Unified Access Gateway アプライアンス間の相違点は次のとおりです。

- 安全なデプロイ環境。Unified Access Gateway は、セキュリティが強化され、ロックダウンされた構成済みの Linux ベースの仮想マシンとして実装されます。

- 優れた拡張性。Unified Access Gateway を個別の Horizon 接続サーバに接続したり、複数の Horizon 接続サーバの前にあるロード バランサを介して接続することにより、高可用性を向上することができます。Horizon Client とバックエンドの Horizon 接続サーバ間のレイヤーとして動作します。迅速なデプロイが可能なため、環境を素早く拡大または縮小し、急速に変化する企業のニーズを満たすことができます。

また、個別のサーバ インスタンスを参照する 1 台以上の Unified Access Gateway アプライアンスを関連付けることができます。どちらの方法でも、DMZ 内の 2 つ以上の Unified Access Gateway アプライアンスに接続されたロード バランサを使用します。

認証

ユーザー認証は、Horizon セキュリティ サーバと似ています。Unified Access Gateway では次のユーザー認証方法がサポートされています。

- Active Directory のユーザー名とパスワード。

- キオスク モード。キオスク モードの詳細については、Horizon のドキュメントを参照してください。

- SecurID 向けに RSA によって正式に認定された RSA SecurID の 2 要素認証。

- さまざまなサード パーティの 2 要素セキュリティベンダー ソリューションを利用した RADIUS。

- スマート カード、CAC、または PIV X.509 ユーザー証明書。

- SAML。

これらの認証方法は、Horizon Connection Server でサポートされます。Unified Access Gateway は、Active Directory と直接やりとりする上で不要です。この通信は、Active Directory に直接アクセスできる Horizon Connection Server を介するプロキシとして動作します。認証ポリシーに従ってユーザー セッションが認証されると、Unified Access Gateway は資格情報に関する要求とデスクトップやアプリケーションの起動要求を Horizon Connection Server に転送できるようになります。また、Unified Access Gateway は承認されているプロトコル トラフィックのみを転送できるようにデスクトップやアプリケーション プロトコル ハンドラを管理します。

Unified Access Gateway は自分自身でスマート カード認証を扱います。無効になっている X.509 証明書を確認するためなど、Unified Access Gateway が Online Certificate Status Protocol (OCSP) サーバと通信するオプションも含まれます。