カスケードのデプロイ モデル アーキテクチャには、個別のロールを持つ VMware Tunnel の 2 つのインスタンスが含まれています。カスケード モードでは、フロントエンド サーバは DMZ に配置され、内部ネットワークのバックエンド サーバと通信します。

カスケード デプロイ モデルをサポートするのは、アプリケーション単位のトンネル コンポーネントのみです。プロキシ コンポーネントのみを使用する場合は、リレー エンドポイント モデルを使用してください。詳細については、リレー エンドポイント デプロイ モードを参照してください。

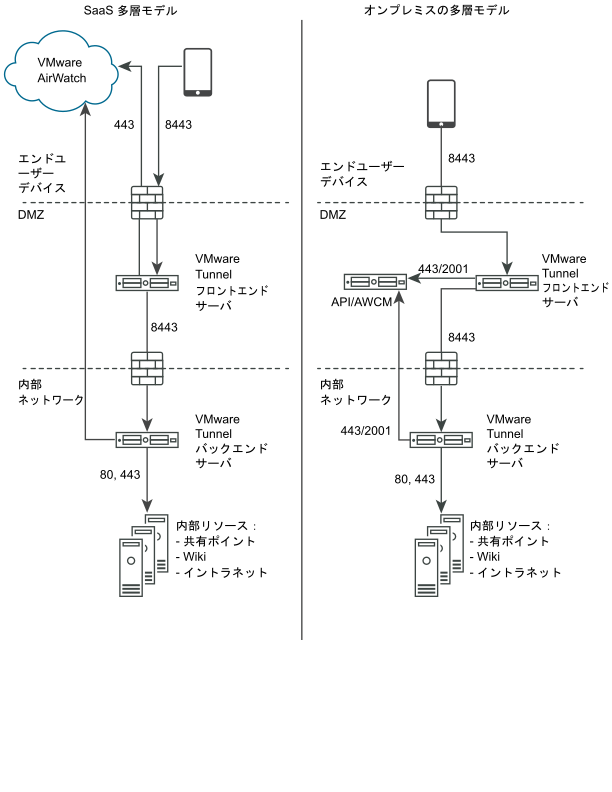

デバイスは、構成されたポートを介して構成済みのホスト名を使用して、カスケード モードのフロントエンド サーバにアクセスします。フロントエンド サーバにアクセスするためのデフォルトのポートはポート 8443 です。カスケード モードのバックエンド サーバは、イントラネット サイトと Web アプリケーションをホストしている内部ネットワークにインストールされます。このデプロイ モデルは、内部リソースに直接接続するバックエンド サーバから一般公開されているフロントエンド サーバを分離することで、セキュリティがさらに強化されます。

フロントエンド サーバは、VMware Tunnel に要求が送信されたときに AWCM に接続することによって、デバイスの認証を容易にします。デバイスが VMware Tunnel に対する要求を実行すると、フロントエンド サーバはデバイスがサービスへのアクセス権限を持っているかどうかを判断します。認証されると、要求は単一ポートの TLS を使用して バックエンド サーバに安全に転送されます。

バックエンド サーバは、デバイスによって要求された内部 DNS または IP アドレスに接続します。

カスケード モードは、TLS 接続(またはオプションの DTLS 接続)を使用して通信します。フロントエンドおよびバックエンド サーバは、いくつでも必要に応じてホストできます。各フロントエンド サーバは、アクティブなバックエンド サーバを検索してデバイスを内部ネットワークに接続するときに個別に動作します。DNS 検索テーブルに複数の DNS エントリを設定して、ロード バランシングを可能にすることができます。

フロントエンド サーバとバックエンド サーバは、Workspace ONE UEM API サーバおよび AWCM と通信します。API サーバは VMware Tunnel 構成を提供し、AWCM はデバイス認証、ホワイトリストへの登録、およびトラフィックに関するルールを提供します。フロントエンドおよびバックエンド サーバは、送信プロキシ呼び出しを有効にしない限り、直接 TLS 接続を介して API/AWCM と通信します。フロントエンド サーバが API/AWCM サーバに到達できない場合は、この接続を使用します。有効にすると、フロントエンド サーバはバックエンド サーバを介して API/AWCM サーバに接続します。このトラフィックとバックエンド トラフィックは、サーバ側トラフィック ルールを使用してルーティングされます。詳細については、アプリケーション単位のトンネルのネットワーク トラフィック ルールを参照してください。

次の図は、カスケード モードでのアプリケーション単位のトンネル コンポーネントの多層デプロイを示しています。