初期評価が完了したら、評価で検出されたアドバイザリを修正できます。

開始する前に

Automation for Secure Hosts Vulnerability により、Windows ノードで Microsoft からの最新のアドバイザリの受信がトリガされます。Windows ノードは、以下の 2 つのうちいずれかの方法でこれらの更新を受信できます。

- [Windows Update Agent (WUA)] - デフォルトでは、すべての Windows ノードに自動的にインストールされる WUA を使用して、Windows ノードが Microsoft に直接接続されます。WUA は、自動化されたパッチの配信とインストールに対応しています。ノードをスキャンして、インストールされていないセキュリティ更新を特定し、Microsoft の更新 Web サイトから更新を検索してダウンロードします。

- [Windows Server Update Services (WSUS)] - WSUS サーバは、Microsoft とミニオンの間の仲介として機能します。WSUS サーバを利用すれば、IT 管理者が更新をネットワーク上に戦略的にデプロイして、ダウンタイムや中断を最小限に抑えることができます。詳細については、Microsoft の公式ドキュメントで「Windows Server Update Services (WSUS)」を参照してください。

Windows ノードで

Automation for Secure Hosts Vulnerability を使用する前に、環境内で現在これら 2 つの方式のうちどちらを使用しているのかを確認します。環境内で WSUS サーバ方式を使用している場合は、以下のことを行う必要があります。

- [WSUS が有効かつ実行されていることを確認する]。必要な場合は、Automation Config から提供されている Salt 状態ファイルを使用して WSUS に接続するように Windows ミニオンを構成できます。この状態ファイルについては、「Windows Server Update Services (WSUS) の有効化」を参照してください。この状態ファイルを実行した後、ミニオンが WSUS サーバに正常に接続され、更新を受信していることを確認します。

- [WSUS サーバで Microsoft からのアドバイザリに関連する更新を承認する]。WSUS サーバで Microsoft からの更新を受信したら、環境内に更新をデプロイするために、WSUS 管理者がそれらの更新を確認して承認する必要があります。Automation for Secure Hosts Vulnerability でアドバイザリを検出し、修正するには、アドバイザリが含まれる更新を承認する必要があります。

サポートされているアドバイザリの修正

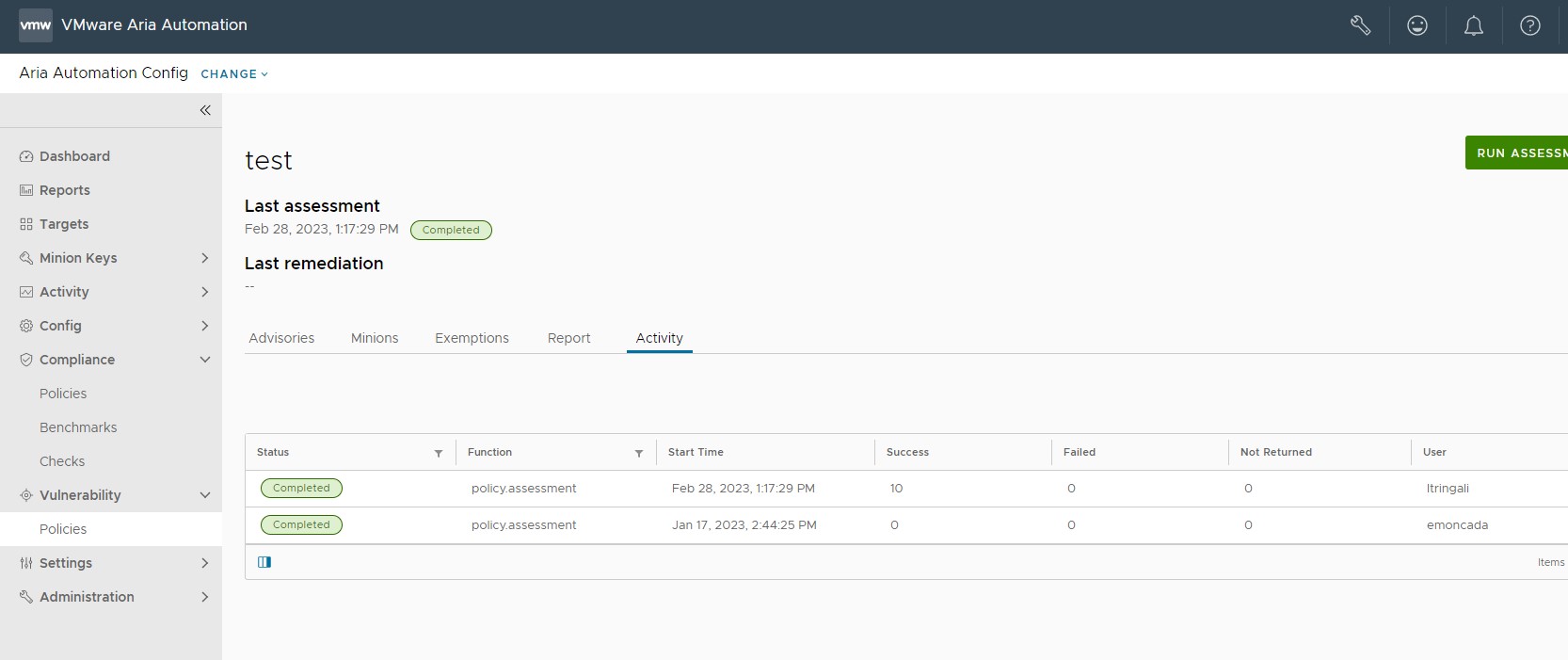

ポリシーのホーム ページの [アクティビティ] タブには、完了済みまたは進行中の評価および修正とそのステータスのリストが表示されます。

| ステータス | 説明 |

|---|---|

| キューに格納済み | 操作を実行する準備ができていますが、ミニオンが操作を開始していません。 |

| 完了 | 操作の実行が終了しました。 |

| 一部 | 操作が依然として一部のミニオンが戻るのを待機しています。ただし、操作の実行は完了しています。 |

修正中、そのアドバイザリに含まれるすべてのパッケージが、選択したノードに適用されます。すべてのアドバイザリを一度に修正するか、必要に応じて特定のアドバイザリ、特定のミニオン、または一連のミニオンを修正できます。

Automation for Secure Hosts Vulnerability では、アドバイザリが以前のバージョンで修正されている場合でも、ベンダーから提供されている最新バージョンが常にインストールされます。

アドバイザリの修正後は、評価を再度実行し、正常に修正されたたことを確認する必要があります。

必要に応じて、修正するアドバイザリまたはノードを選択できます。これらのオプションの内容を次に示します。

- すべてのアドバイザリを一度に修正する

- 特定のミニオンを修正する

- 一連のミニオンを修正する

ポリシー ダッシュボードから [すべて修正] を実行すると、Automation for Secure Hosts Vulnerability によってポリシー内のすべてのミニオンですべてのアドバイザリが修正されるため、処理時間が長くなる場合があります。

- 脆弱性ワークスペースで、ポリシーをクリックしてポリシーのダッシュボードを開きます。

- ポリシーのダッシュボードから次の操作を行います。

- アドバイザリ別に修正するには、修正するすべてのアドバイザリの横にあるチェックボックスをクリックします。

- ミニオン別に修正するには、[ターゲット] タブを選択し、ミニオンをクリックして、アクティブなミニオンに対して修正するすべてのアドバイザリを選択します。

- アドバイザリ別とミニオン別の両方で修正するには、アドバイザリ ID をクリックし、アクティブなアドバイザリの修正が必要なすべてのミニオンの横にあるチェックボックスをクリックします。

- [修正] をクリックします。

[結果:]脆弱性に関するアドバイザリが修正されました。場合によっては、修正時にシステム全体またはミニオンの再起動が必要になることがあります。詳細については、修正に伴いミニオンを再起動する方法を参照してください。

カスタム修正

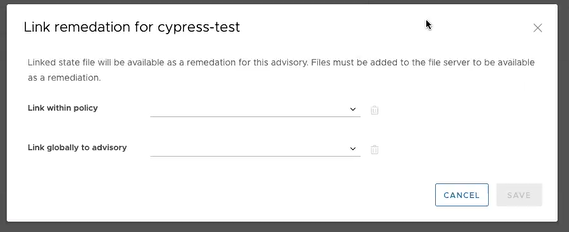

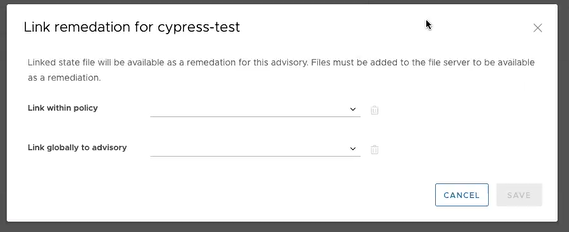

サードパーティからベンダー スキャンをインポートした場合、修正が必要なサポートされていないアドバイザリがある可能性があります。サポートされていないアドバイザリを修正するには、サポートされていないアドバイザリ ポリシー ページから

[ファイルの追加] を選択し、ポリシー内でカスタム状態ファイルをリンクするか、カスタム状態ファイルをグローバルにリンクして、独自の修正ファイルを追加する必要があります。

- ポリシー内のリンク - 修正ファイルは、現在のポリシーで指定されたアドバイザリの修正にのみ使用されます。たとえば、サポートされていない同じアドバイザリを使用して複製のポリシーが作成された場合、修正ファイルは最初のポリシーのアドバイザリのみを修正し、複製のポリシーは修正しません。

- アドバイザリにグローバルにリンク - 修正ファイルは、すべてのポリシーで指定されたアドバイザリを修正するために使用されます。

注: ポリシー内のアドバイザリに、ポリシー内でリンクされた修正ファイルにグローバルにリンクされた修正ファイルが両方ともある場合、

Automation for Secure Hosts はポリシー内でリンクされたファイルを使用します。ポリシー内でリンクされたファイルが削除された場合、

Automation for Secure Hosts はグローバルにリンクされたファイルをデフォルトで使用します。[リンクの修正] ウィンドウでファイルのプレビューを確認し、アドバイザリを修正するために必要なファイルが選択されていることを確認します。