イメージ スキャンを継続的に統合スクリプトに含めるには、Carbon Black Cloud CLI クライアント (Cbctl) を構成して使用します。このクライアントは、Linux および macOS で使用できます。

CLI クライアントは Dev/Sec/Ops マシンにインストールしたり、Jenkins や Gitlab などの CI/CD パイプラインに含めたりすることができます。CLI クライアントには、Carbon Black Cloud へのインターネット接続とコンテナ レジストリへのアクセスが必要です。

Carbon Black CLI クライアントは、既知の脆弱性のイメージ スキャンを実行し、セキュリティ ルールまたはコンプライアンス ルールを適用します。CLI クライアントは次のタスクを実行します。

- [コンテナ イメージの脆弱性スキャン]。

コンテナ イメージは、既知の脆弱性データベースと照合されます。イメージの詳細には、オペレーティング システムとオペレーティング システム以外のパッケージ、ライブラリ、ライセンス、バイナリ、メタデータが含まれます。脆弱性スキャンの結果は、イメージ メタデータに含まれています。

- [コンテナ イメージの基準を強化]。

ポリシー違反を評価するため、イメージ スキャンの結果は、CLI 範囲用に構成された特定のポリシーと照合されます。ポリシー違反が検出された場合、CLI の実行でビルド パイプラインの手順に失敗します。ポリシー ルールの違反は、イメージ ルールの例外とともにイメージ メタデータに追加されます。

- [Kubernetes ワークロードの基準を強化]。

セキュリティ リスクのワークロード コンプライアンスを評価するため、Kubernetes ワークロードは Kubernetes セキュリティ強化ポリシーと照合されます。イメージの脆弱性とワークロードの構成の両方の情報を活用することで、ワークロードのリスク エクスポージャの全体像を把握できます。

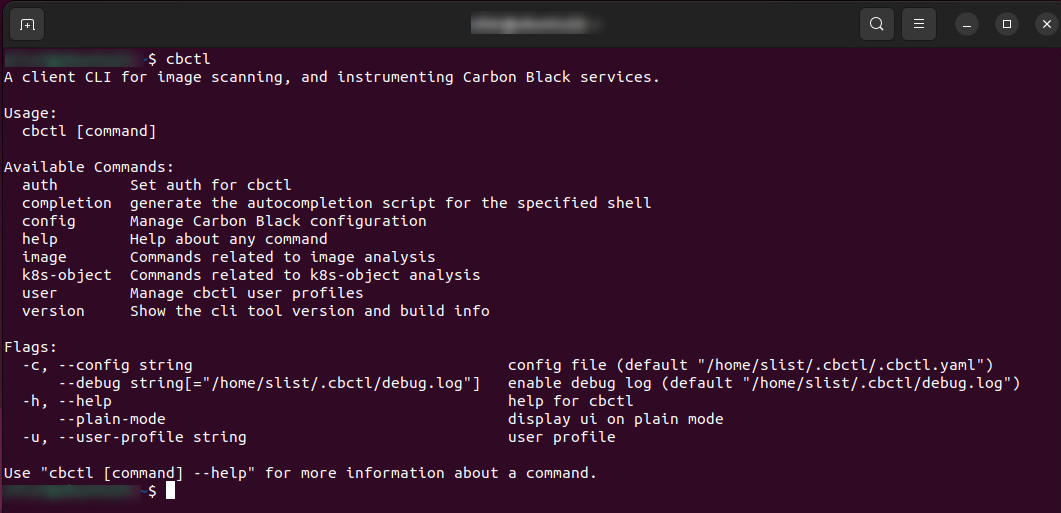

CLI クライアントには、次のインターフェイスとコマンド オプションが表示されます。

シークレット ファイルの検出

シークレット検出が有効になっている場合、Carbon Black Cloud はイメージ内のすべてのテキスト ファイルを検出します。ファイルは無視できます。これらは、CLI フラグを使用して指定されます。スキャン時間を短縮するため、システム ファイルはデフォルトで無視されます。

| フラグ | 説明 | デフォルト設定 |

|---|---|---|

enableSecretDetection |

シークレットをスキャンするかどうかを示す | False |

skipDirsOrFiles |

シークレットをスキャンしないファイルまたはディレクトリ | N/A |

scanBaseLayers |

基本レイヤのシークレットをスキャンするかどうかを示す | False |

ignoreBuildInRegex |

スキャンでファイルの組み込み正規表現を無視するかどうかを示す | False |