このトピックでは、Carbon Black Cloud が収集して報告する認証イベントについて説明します。

| Windows イベント ID | 説明 |

|---|---|

| 4624 | アカウントが正常にログインしました |

| 4625 | アカウントがログインに失敗しました |

| 4634 | アカウントがログオフされました |

| 4647 | ユーザーがログオフを開始しました |

| 4672 | 新しいログインに割り当てられる特別な権限(管理者に相当) |

| 4740 | ユーザー アカウントがロックアウトされました |

| ログイン セッションが検出されました |

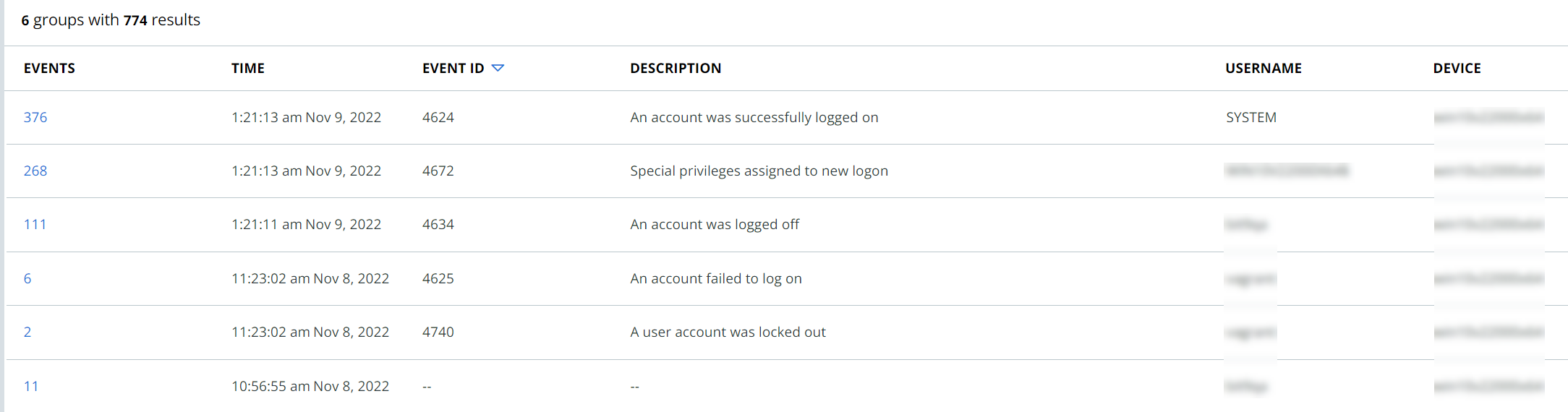

例:

![[調査] 画面の認証イベントのサンプル画面](images/GUID-B84AD540-4AC2-48F6-82F7-A0332D672504-low.png)

Logon session detected イベントは、次の場合に発生します。

- ログイン イベントが発生した後、センサーは認証イベント機能をサポートするバージョンにアップグレードされましたが、センサーはアクティブなログイン セッションの存在を検出します。

- ログイン イベントの発生後に認証イベントの収集が有効になりましたが、センサーはアクティブなログイン セッションの存在を検出します。

アセットで認証イベントが発生したときに認証イベントの収集が非アクティブであったため、Logon session detected イベントにはイベント ID がありません。

[認証イベント] タブには、1 つ以上の共有属性で認証イベントをグループ化できる [グループ化の基準] 機能が導入されています。

認証イベントは、次の基準でグループ化できます。

- Windows イベント ID

- ユーザー名

- デバイス

- リモート IP アドレス

- 時間 (1 分、10 分、1 時間、1 日)

たとえば、同じ Windows イベント ID を持つすべてのイベントをグループ化するには、[グループ化の基準] ドロップダウン メニューで [Windows イベント ID] を選択します。結果の表には、Windows イベント ID 別のグループ毎のイベント数が一覧表示されます。その数をクリックすると、グループが展開され、選択した時間範囲および/または結果数の基準内にある特定の Windows イベント ID のすべてのイベント(10,000 件の結果制限内)を表示することができます。

同じ 1 時間内に発生した同じ Windows イベント ID を持つイベントをグループ化するには、[グループ化の基準] ドロップダウン メニューで [Windows イベント ID] と [1 時間] を選択します。

認証イベントの結果には、複数の [グループ化の基準] 属性を一度に適用できます。[グループ化の基準] 属性を選択する順序は、結果のグループ化や表示方法には影響しません。[グループ化の基準] 属性の適用は順次行われるものではありません。