Carbon Black Threat Analysis Unit (TAU) は 3.6 以降の Windows センサーに忠実な防止ルールを作成し、公開しています。これらのルールは、ポリシー構成を変更することなく、影響の大きい最新のさまざまな攻撃から保護します。

コア防止は特別な設定が不要で、環境の保護を開始するためのユーザー構成は必要ありません。これらのルール グループでは、センサーの更新は必要ありません。新しい防止は、使用可能になると自動的に提供されます。

忠実度が高く、誤検出率が低いにもかかわらず、ビジネスクリティカルなアセットが誤検出をトリガする特定の動作を実行する場合があります。そのため、ポリシー構成オプションを使用すると、必要に応じて TAU 公開防止カテゴリを [アラートのみ] に設定できます。

TAU チームが公開する 6 つのコア防止構成カテゴリは次のとおりです。

- [高度なスクリプト防止]:ネイティブ プログラムと一般的なスクリプト言語を利用する、悪意のあるファイルレスおよびファイルバッキングされたスクリプトに対処します。

- [Carbon Black Threat Intel]:TAU が検知した、悪意のある活動に使用される一般的で広範な TTP や、環境寄生型の TTP/行動に対処します。

- [認証情報の盗難]:認証情報を取得する攻撃者に対処し、そのような活動を示す TTP/動作の悪意のある使用の検出に依存します。

- [防衛回避]:セキュリティ ソフトウェアのアンインストールまたは無効化、データ/スクリプトの難読化または暗号化、信頼できるプロセスの悪用による悪意のある活動の隠蔽やなりすましなど、攻撃者が検出を回避するために使用する一般的な TTP/動作に対処します。

- [永続化]:再起動、認証情報の変更、アクセスを妨げる可能性のあるその他の中断に対して、攻撃者がシステムへのアクセスを保持するために使用する一般的な TTP/動作に対処します。

- [権限昇格]:攻撃者がオペレーティング システム内のバグまたは構成ミスを介して昇格したアクセスを獲得したことを示す動作に対処し、TTP/動作の検出を利用してそのようなアクティビティを防止します。

コア防止ポリシー ルールの設定

コア防止ポリシー ルールのデフォルト設定を変更できます。

注意:

[アラート] 設定は、エンドポイントを悪意のある動作から保護しません。イベントを通知するだけです。

手順

コア防止アラートのルール ルックアップ

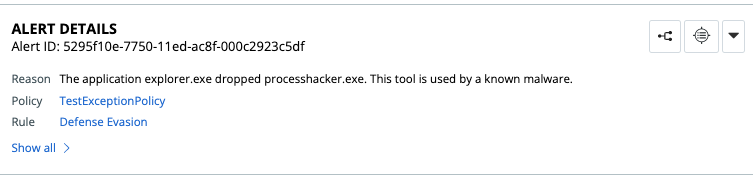

コア防止ルールによって生成されたアラートを受信した場合は、[アラート] 画面の Rule フィールドで、アラートの原因となったカテゴリを確認できます。

リンクをクリックして、適切なルール構成が選択された [ポリシー] 画面に移動します。

注:

ルール構成は、[ポリシー] 画面の設定であり、Carbon Black が定義するルールセットを調整できます。構成が複数のオペレーティング システムに適用される場合、オペレーティング システムごとに

[アラート] と

[アラートとブロック] を切り替えるなどの変更を行うことができます。

コア防止プロセスの除外

Carbon Black Cloud では、各コア防止カテゴリでプロセスベースの除外を考慮します。誤検出の場合、コア防止カテゴリ全体を無効にするのではなく、プロセスベースの除外を追加できます。

親プロセスまたはプライマリ プロセスのいずれかに除外を追加できるため、特定のユースケースを除外するためのオプションを追加できます。

重要: 除外を作成して属性を追加する場合は、可能な限り具体的に指定してください。除外が広すぎると、悪意のあるアクティビティがブロックされない可能性があります。

![[コア防止] 画面](images/GUID-D5A10F36-01F1-472A-B6C7-09242EA819A0-low.png)

![[除外の追加] ボタンがある [コア防止] ページの拡張された高度なスクリプティング防止カテゴリ](images/GUID-3F93DE04-A7C4-4C03-827B-2647F9FCBAE0-low.png)

![[除外の追加] 画面](images/GUID-52821E0E-A34B-4F30-88BA-4555E65AE694-low.png)