VMware Cloud Director では、クライアントとサーバ間で安全な通信を行うために SSL ハンドシェイクを使用します。

VMware Cloud Director 10.4 でレガシー コンソール プロキシの実装を有効にする場合は、VMware Cloud Director パブリック コンソール プロキシのアドレスを構成する必要があります。これは、各 VMware Cloud Director サーバで 2 台の異なる SSL エンドポイント(HTTPS 通信用とコンソール プロキシ通信用)をサポートする必要があり、アプライアンスでは、コンソール プロキシ サービスに単一の IP アドレスとカスタム ポート 8443 が使用されるためです。このドキュメントの VMware Cloud Director 10.3 バージョンを参照してください。

署名付き証明書は、権限のある認証局 (CA) によって署名され、ローカル OS トラストストアに CA のルート証明書と中間証明書のコピーがある限り、ブラウザによって信頼されます。CA によっては、証明書の要件を提出することや、証明書署名リクエスト (CSR) を提出することが必要になります。いずれのシナリオでも、自己署名証明書を作成し、その証明書に基づく CSR を生成します。CA は、プライベート キーを使用して証明書に署名します。その後、ユーザーはパブリック キーのコピーを使用して復号し、信頼を確立できます。

期限切れの SSL 証明書を更新する場合、期限切れの証明書に関するデータを VMware Cloud Director に提供する必要はありません。つまり、必要な SSL 証明書を VMware Cloud Director アプライアンスにインポートした後に、これらをバックアップする必要はありません。

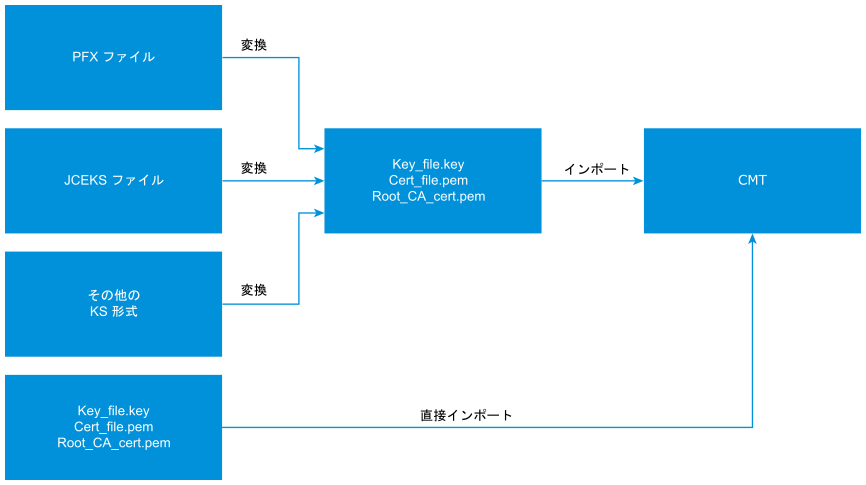

VMware Cloud Director 10.2.2 以降では、PEM ファイルを VMware Cloud Director アプライアンスに直接インポートできます。証明書ファイルが別の形式になっている場合は、OpenSSL を使用して PEM に変換してから、セル管理ツールを使用してファイルを VMware Cloud Director にインポートできます。

- 署名付きワイルドカード証明書を使用して VMware Cloud Director をデプロイする場合は、HTTPS 通信用の署名付きワイルドカード証明書を使用した VMware Cloud Director アプライアンス 10.4.1 以降のデプロイを参照してください。

- 新しくデプロイされたアプライアンスの自己署名証明書を CA 署名付き証明書に置き換える場合は、プライベート キーおよび CA 署名付き SSL 証明書の VMware Cloud Director アプライアンス 10.4.1 以降へのインポートを参照してください。

- CA 署名付き証明書を作成して、VMware Cloud Director アプライアンスにインポートする場合は、VMware Cloud Director アプライアンス 10.4.1 以降の CA 署名付き SSL 証明書の作成とインポートを参照してください。

- VMware Cloud Director の HTTPS 通信用の証明書、および組み込み PostgreSQL データベースと VMware Cloud Director アプライアンス管理ユーザー インターフェイス用の証明書を更新する場合は、バージョン 10.4.1 以降の VMware Cloud Director アプライアンス証明書の更新を参照してください。