VMware Cloud Foundation モードの Workspace ONE Access は、VMware Aria Suite など、SDDC 内の特定のコンポーネントに ID およびアクセス管理サービスを提供します。

Workspace ONE Access では、次の機能が提供されます。

Active Directory や LDAP などの ID プロバイダ (IdP) に対してユーザーを認証するためのディレクトリの統合。

複数の認証方法。

ユーザーが認証のために満たす必要がある条件を指定するルールで構成されるアクセス ポリシー。

VMware Aria Suite Lifecycle と統合された Workspace ONE Access インスタンスは、VMware Cloud Foundation インスタンスで実行されるか、VMware Cloud Foundation インスタンス間で使用可能である必要がある VMware Aria Suite ソリューションに ID とアクセスの管理サービスを提供します。

VMware Aria Suite 製品の ID 管理設計については、「VMware Cloud Foundation の検証済みソリューション」を参照してください。

NSX など、VMware Aria Suite 以外のコンポーネントの ID およびアクセス管理を行う場合は、スタンドアローンの Workspace ONE Access インスタンスを展開できます。VMware Cloud Foundation のための ID およびアクセス管理を参照してください。

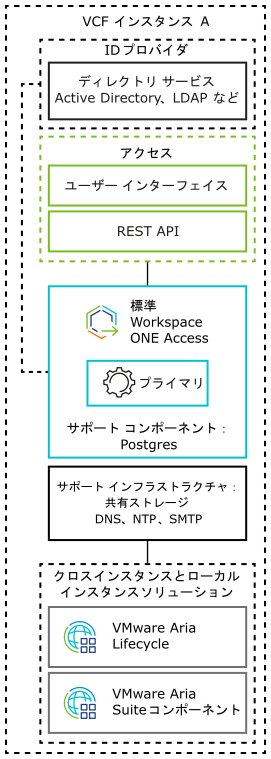

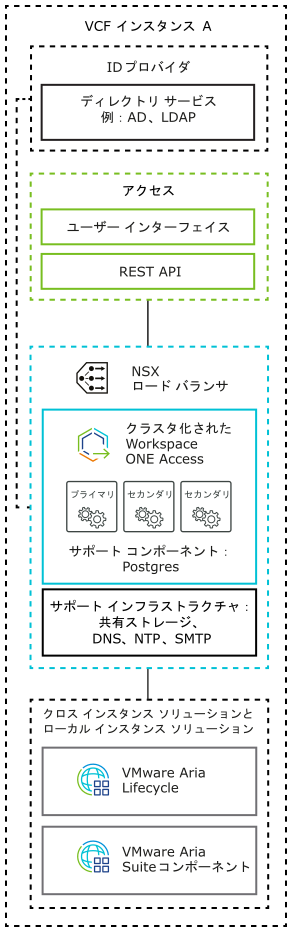

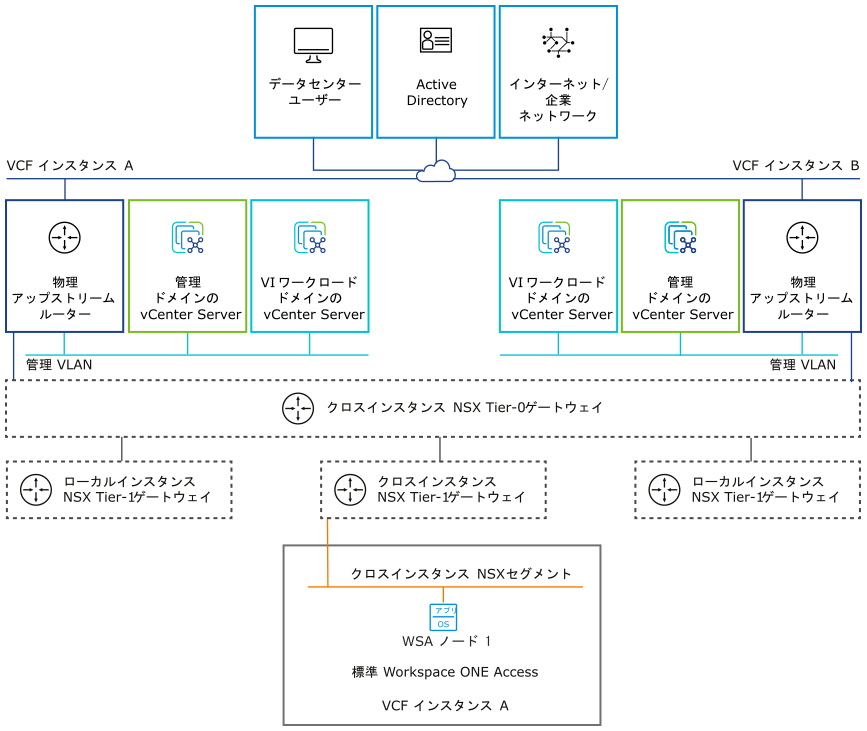

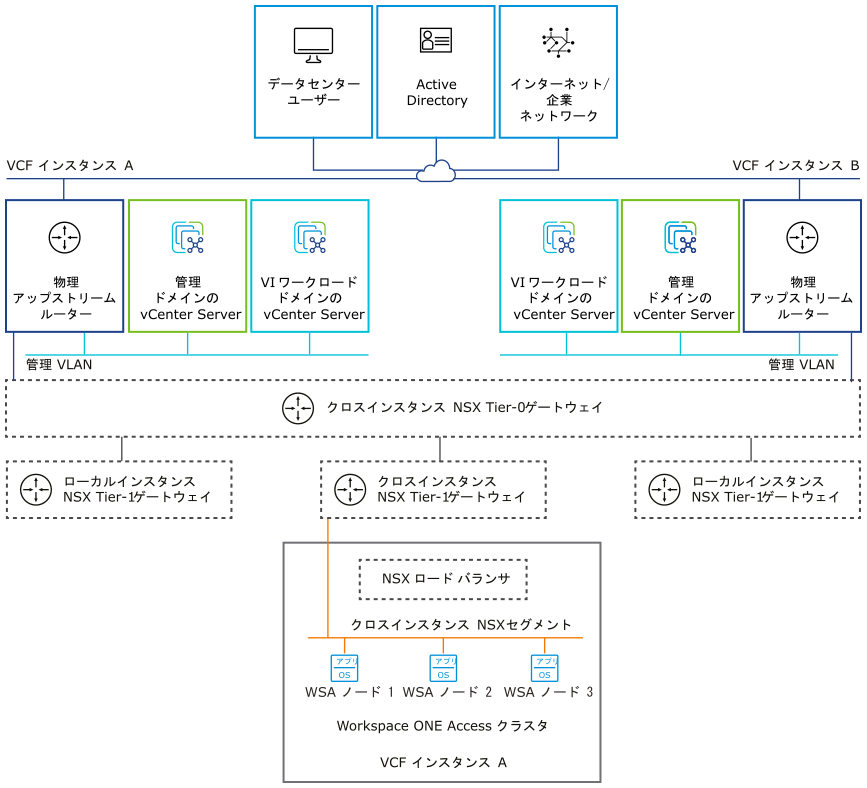

Workspace ONE Access の論理設計

この設計では、VMware Aria Suite コンポーネントなどのサポート対象の SDDC コンポーネントに ID およびアクセス管理サービスを提供するために、NSX ネットワーク セグメントに展開された Workspace ONE Access インスタンスを使用します。

単一のアベイラビリティ ゾーンがある VMware Cloud Foundation インスタンス |

複数のアベイラビリティ ゾーンがある VMware Cloud Foundation インスタンス |

|---|---|

|

|

単一のアベイラビリティ ゾーンがある VMware Cloud Foundation インスタンス |

複数のアベイラビリティ ゾーンがある VMware Cloud Foundation インスタンス |

|---|---|

|

|

VMware Cloud Foundation の Workspace ONE Access のサイジングに関する考慮事項

Workspace ONE Access を展開する場合は、環境の規模に適したサイズのアプライアンスを展開することを選択します。選択したオプションによって、アプライアンスの CPU の数とメモリ容量が決まります。

展開する VMware Cloud Foundation インスタンスの全体的なプロファイルに応じたサイジングの詳細については、「VMware Cloud Foundation プランニングおよび準備ワークブック」を参照してください。

| Workspace ONE Access アプライアンスのサイズ |

サポートされる制限 |

|---|---|

| 極小規模 |

|

| 小 |

|

| 中 |

VMware Aria Automation の最小要件 |

| 大 |

|

| Extra Large |

|

| 超特大 |

|

Workspace ONE Access のネットワーク設計

Workspace ONE Access のユーザー インターフェイスと API に安全にアクセスするには、オーバーレイでバッキングされた、または VLAN でバッキングされた NSX ネットワーク セグメントにノードを展開します。

ネットワーク セグメント

このネットワーク設計では次の機能が提供されます。

すべての Workspace ONE Access コンポーネントは、管理ドメインの NSX インスタンスの Tier-0 ゲートウェイを介して管理 VLAN にルーティングされたアクセス権を持ちます。

管理ネットワークとその他の外部ネットワークへのルーティングは動的で、ボーダー ゲートウェイ プロトコル (BGP) に基づいています。

ロード バランシング

Workspace ONE Access クラスタの展開では、Workspace ONE Access サービスへの接続を管理するためにロード バランサが必要です。

ロード バランシング サービスは、NSX によって提供されます。Workspace ONE Access クラスタの展開中、または標準展開のスケールアウト中に、VMware Aria Suite Lifecycle と SDDC Manager が連携して、NSX ロード バランサの構成を自動化します。ロード バランサは、次の設定で構成されます。

ロード バランサの要素 |

設定 |

|---|---|

サービスの監視 |

|

サーバ プール |

|

HTTP アプリケーション プロファイル |

|

Cookie パーシステンス プロファイル |

|

仮想サーバ |

|

Workspace ONE Access と VMware Cloud Foundation の統合設計

サポートされている SDDC コンポーネントを Workspace ONE Access クラスタと統合して、ID およびアクセス管理サービスを介した認証を有効にします。

統合後、統合された SDDC 製品の情報セキュリティとアクセス コントロールの設定を構成できます。

SDDC コンポーネント |

統合 |

検討事項 |

|---|---|---|

vCenter Server |

サポート対象外 |

ディレクトリ サービスについては、vCenter Server を Active Directory に直接接続する必要があります。VMware Cloud Foundation のための ID およびアクセス管理を参照してください。 |

SDDC Manager |

サポート対象外 |

SDDC Manager は vCenter Single Sign-On を使用します。ディレクトリ サービスについては、vCenter Server を Active Directory に直接接続する必要があります |

NSX |

サポート |

ディザスタ リカバリなどの目的で、複数の VMware Cloud Foundation インスタンスがある環境にスケール アウトする場合は、各 VMware Cloud Foundation インスタンスに Workspace ONE Access の標準インスタンスを追加で展開する必要があります。VMware Cloud Foundation インスタンス間で保護されたコンポーネントによって活用される Workspace ONE Access インスタンスが物理的な場所間でフェイルオーバーする場合があります。これは、最初の VMware Cloud Foundation インスタンスの NSX への認証に影響します。VMware Cloud Foundation のための ID およびアクセス管理を参照してください。 |

VMware Aria Suite Lifecycle |

サポート |

なし。 |

ID 管理を含む特定の VMware Aria Suite コンポーネントの設計については、「VMware Cloud Foundation の検証済みソリューション」を参照してください。

Workspace ONE Access の展開モデル

Workspace ONE Access は、OVA 形式の仮想アプライアンスとして配布され、VMware Aria Suite Lifecycle から他の VMware Aria Suite 製品と一緒に展開および管理できます。Workspace ONE Access アプライアンスには、ID およびアクセス管理サービスが含まれています。

展開タイプ

システムおよび統合 SDDC ソリューションがサポートする必要がある可用性とユーザー数の設計目標に従って、展開タイプ(標準またはクラスタ)を考慮します。デフォルトの管理 vSphere クラスタに Workspace ONE Access を展開します。

展開タイプ |

説明 |

メリット |

デメリット |

|---|---|---|---|

標準 |

|

|

|

クラスタ |

|

|

|

VMware Cloud Foundation の Workspace ONE Access 設計の要件と推奨事項

Workspace ONE Access の標準またはストレッチ管理クラスタで SDDC ソリューションの ID およびアクセス管理に VMware Cloud Foundation を使用するための配置、ネットワーク、サイジング、および高可用性の要件を考慮します。Workspace ONE Access を最適な方法で動作させるための同様のベスト プラクティスを適用します。

Workspace ONE Access 設計の要件

標準クラスタまたはストレッチ クラスタを考慮して、VMware Cloud Foundation の Workspace ONE Access 設計で次の設計要件を満たす必要があります。NSX フェデレーションの場合は、さらに追加の要件があります。

要件 ID |

設計の要件 |

理由 |

影響 |

|---|---|---|---|

VCF-WSA-REQD-ENV-001 |

VMware Aria Suite Lifecycle でグローバル環境を作成し、Workspace ONE Access の展開をサポートします。 |

Workspace ONE Access を展開するため、VMware Aria Suite Lifecycle にはグローバル環境が必要です。 |

なし。 |

VCF-WSA-REQD-SEC-001 |

Workspace ONE Access 製品のライフサイクル操作を行うために、認証局の署名付き証明書を Locker リポジトリにインポートします。 |

|

API を使用するときは、JSON ペイロードで使用する証明書の Locker ID を指定する必要があります。 |

VCF-WSA-REQD-CFG-001 |

VMware Cloud Foundation モードで

VMware Aria Suite Lifecycle を使用して、選択した展開モデルに応じて適切なサイズの

Workspace ONE Access インスタンスを展開します。

|

Workspace ONE Access インスタンスは VMware Aria Suite Lifecycle によって管理され、SDDC Manager インベントリにインポートされます。 |

なし。 |

VCF-WSA-REQD-CFG-002 |

オーバーレイによってバッキングされた、または VLAN によってバッキングされた NSX ネットワーク セグメントに Workspace ONE Access アプライアンスを配置します。 |

単一または複数の VMware Cloud Foundation インスタンスがある環境で、管理アプリケーションに一貫した展開モデルを提供します。 |

このネットワーク構成をサポートするには、NSX の実装を使用する必要があります。 |

VCF-WSA-REQD-CFG-003 |

組み込みの PostgreSQL データベースを Workspace ONE Access とともに使用します。 |

外部データベース サービスが不要になります。 |

なし。 |

VCF-WSA-REQD-CFG-004 |

Workspace ONE Access 用の仮想マシン グループを追加し、仮想マシン ルールを設定して、Workspace ONE Access 仮想マシン グループを、それに依存する他の仮想マシンより前に、認証のために再起動します。 |

サービスの依存関係に関する仮想マシンの起動順序を定義できます。起動順序を指定することで、製品の依存関係を考慮した順序で vSphere HA が Workspace ONE Access 仮想マシンをパワーオンします。 |

なし。 |

VCF-WSA-REQD-CFG-005 |

Workspace ONE Access インスタンスを、サポートされているアップストリーム ID プロバイダに接続します。 |

エンタープライズ ディレクトリを Workspace ONE Access と統合して、ユーザーとグループを Workspace ONE Access の ID およびアクセス管理サービスと同期できます。 |

なし。 |

VCF-WSA-REQD-CFG-006 |

クラスタ化された Workspace ONE Access を使用する場合は、ディレクトリ サービス アクセスの高可用性をサポートするため、2 番目と 3 番目の Workspace ONE Access クラスタ ノードに対応する 2 番目と 3 番目のネイティブ コネクタを構成します。 |

ネイティブ コネクタを追加すると、認証要求のロード バランシングによって、冗長性が確保され、パフォーマンスが向上します。 |

ネイティブ コネクタで、統合 Windows 認証とともに Active Directory を使用するには、各 Workspace ONE Access クラスタ ノードを Active Directory ドメインに参加させる必要があります。 |

VCF-WSA-REQD-CFG-007 |

クラスタ化された Workspace ONE Access を使用している場合は、専用の Tier-1 ゲートウェイで SDDC Manager によって構成された NSX ロード バランサを使用します。 |

|

SDDC Manager によって構成されたロード バランサと、VMware Aria Suite Lifecycle との統合を使用する必要があります。 |

要件 ID |

設計の要件 |

理由 |

影響 |

|---|---|---|---|

VCF-WSA-REQD-CFG-008 |

Workspace ONE Access アプライアンスを最初のアベイラビリティ ゾーンの仮想マシン グループに追加します。 |

デフォルトで、Workspace ONE Access クラスタ ノードが最初のアベイラビリティ ゾーンのホストでパワーオンされるようにします。 |

|

要件 ID |

設計の要件 |

理由 |

影響 |

|---|---|---|---|

VCF-WSA-REQD-CFG-009 |

各 VMware Cloud Foundation インスタンスで DNS サーバを使用するように、Workspace ONE Access の DNS 設定を構成します。 |

VMware Cloud Foundation インスタンス用の外部サービスが停止した場合の回復性が向上します。 |

なし。 |

VCF-WSA-REQD-CFG-010 |

各 VMware Cloud Foundation インスタンスで NTP サーバを使用するように、Workspace ONE Access クラスタ ノードの NTP 設定を構成します。 |

VMware Cloud Foundation インスタンス用の外部サービスが停止した場合の回復性が向上します。 |

単一の VMware Cloud Foundation インスタンスを使用する環境から、複数の VMware Cloud Foundation インスタンスを使用する環境に拡張する場合は、Workspace ONE Access の NTP 設定を更新する必要があります。 |

Workspace ONE Access 設計の推奨事項

VMware Cloud Foundation の Workspace ONE Access の設計では、特定のベスト プラクティスを適用できます。

推奨 ID |

設計の推奨事項 |

理由 |

影響 |

|---|---|---|---|

VCF-WSA-RCMD-CFG-001 |

vSphere HA を使用して、すべての Workspace ONE Access ノードを保護します。 |

Workspace ONE Access の高可用性をサポートします。 |

なし(標準の展開の場合)。 クラスタ化された Workspace ONE Access 環境では、ESXi ホストの障害が発生した場合、介入が必要になる場合があります。 |

VCF-WSA-RCMD-CFG-002 |

Active Directory を ID プロバイダとして使用する場合は、ディレクトリ サービスの接続オプションとして LDAP 経由の Active Directory を使用します。 |

ネイティブの(組み込みの)Workspace ONE Access コネクタは、標準のバインド認証を使用して、LDAP 経由の Active Directory にバインドします。 |

|

VCF-WSA-RCMD-CFG-003 |

Active Directory を ID プロバイダとして使用する場合は、ユーザーおよびグループのベース DN への読み取り専用アクセス権が少なくともある Active Directory ユーザー アカウントを、Active Directory バインドのサービス アカウントとして使用します。 |

次のアクセス コントロール機能を提供します。

|

|

VCF-WSA-RCMD-CFG-004 |

統合 SDDC ソリューションに必要なグループのみを同期するようにディレクトリ同期を構成します。 |

|

Workspace ONE Access への同期用に選択したエンタープライズ ディレクトリからグループを管理する必要があります。 |

VCF-WSA-RCMD-CFG-005 |

Workspace ONE Access ディレクトリにグループが追加されたときのエンタープライズ ディレクトリ グループ メンバーの同期を有効にします。 |

有効にすると、エンタープライズ ディレクトリ グループのメンバーは、グループの追加時に Workspace ONE Access ディレクトリと同期されます。無効にすると、グループ名はディレクトリと同期されますが、グループにアプリケーションの使用資格が付与されるか、グループ名がアクセス ポリシーに追加されるまで、グループのメンバーは同期されません。 |

なし。 |

VCF-WSA-RCMD-CFG-006 |

ネストされたグループ メンバーをデフォルトで同期するように Workspace ONE Access を有効にします。 |

Workspace ONE Access が、エンタープライズ ディレクトリに対してクエリを実行せずに、グループのメンバーシップを更新およびキャッシュできるようにします。 |

グループ メンバーシップへの変更は、次の同期イベントまで反映されません。 |

VCF-WSA-RCMD-CFG-007 |

Workspace ONE Access ディレクトリ設定にフィルタを追加して、ディレクトリ レプリケーションからユーザーを除外します。 |

最大値の範囲内で、Workspace ONE Access でのレプリケートされたユーザーの数を制限します。 |

レプリケートされたユーザー アカウントが最大値の範囲内で管理されるようにするには、ディレクトリ属性に基づいて、組織に適したフィルタリング スキーマを定義する必要があります。 |

VCF-WSA-RCMD-CFG-008 |

ユーザーが Workspace ONE Access ディレクトリに追加されたときに含まれるマッピングされた属性を構成します。 |

クロスインスタンス Workspace ONE Access ソリューションの認証ソースとして使用する VMware Aria Suite のディレクトリ ユーザー アカウントを同期するように、必要最小限の拡張ユーザー属性を構成できます。 |

組織のエンタープライズ ディレクトリのユーザー アカウントには、次の必須属性がマッピングされている必要があります。

|

VCF-WSA-RCMD-CFG-009 |

Workspace ONE Access ディレクトリ同期の頻度を、繰り返し実行するスケジュール(15 分など)に設定します。 |

企業ディレクトリのグループ メンバーシップに対する変更が、統合ソリューションでタイムリーに利用できるようにします。 |

エンタープライズ ディレクトリから同期する時間よりも長い同期間隔でスケジュール設定します。次回の同期をスケジューリングするときに、ユーザーとグループが Workspace ONE Access に同期されている場合、新しい同期は前の同期の終了直後に開始されます。このスケジュールで、プロセスが継続します。 |

VCF-WSA-RCMD-SEC-001 |

これらの Workspace ONE Access ロール用に、対応するセキュリティ グループを企業ディレクトリ サービスに作成します。

|

ユーザーに対する Workspace ONE Access ロールの管理を効率化します。 |

|

VCF-WSA-RCMD-SEC-002 |

Workspace ONE Access ローカル ディレクトリ ユーザー、admin、および configadmin のパスワード ポリシーを設定します。 |

企業のポリシーと規制基準に対応した、Workspace ONE Access ローカル ディレクトリ ユーザーのポリシーを設定できます。 パスワード ポリシーはローカル ディレクトリ ユーザーにのみ適用され、組織ディレクトリには影響しません。 |

ポリシーは、組織のポリシーと規制基準に準拠して適切に設定する必要があります。 Workspace ONE Access クラスタ ノードにパスワード ポリシーを適用する必要があります。 |