選択したセキュリティ ポリシーに Web セキュリティ ルールを設定する方法について詳しく説明します。

始める前に

セキュリティ ポリシーを設定するには、最初にセキュリティ ポリシーを作成する必要があります。セキュリティ ポリシーを作成する具体的な手順については、セキュリティ ポリシーの作成を参照してください。

Web セキュリティのカテゴリ

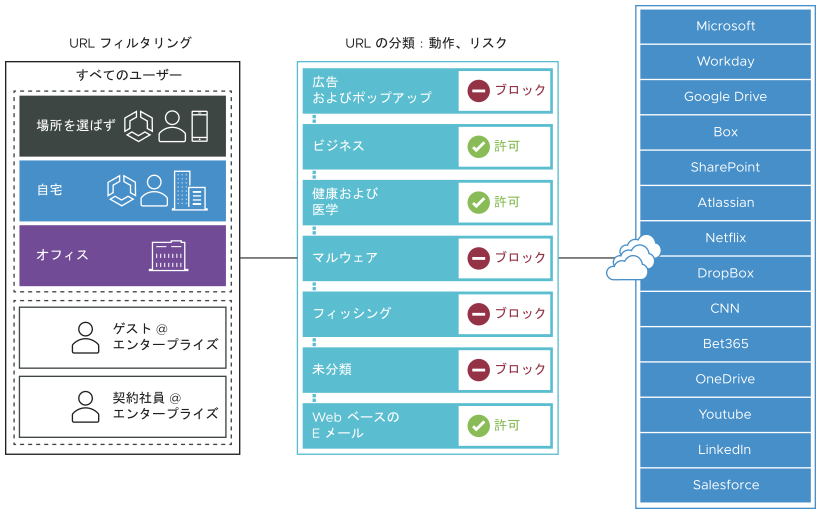

URL フィルタリング

URL フィルタリングを使用すると、ルールを設定して、ユーザー操作を特定のカテゴリの Web サイトに制限できます。

- 従業員の Web ブラウジングをきめ細かいポリシーで制御する。

- リスクの高いサイトをレポートする。これは、SaaS アプリケーションで役立つ。

- 事前に定義されたカテゴリに基づいて許可/ブロックする。

- カスタム ドメインをブロックするオプションを使用して、いかがわしいコンテンツをホストする URL をブロックする。

すべての SSL 暗号化パケットを検査してデフォルト ルールで厳格なセキュリティを適用する SSL インスペクションとは対照的に、URL フィルタリングのデフォルト ルールは許容的であり、潜在的な危険に関係なく、デフォルトですべてのトラフィックを許可します。ユーザーは、デフォルトの動作を変更する必要があります。デフォルトの動作を変更するために、ユーザーは URL フィルタリングで適用されるカテゴリ、脅威、およびドメインの 3 種類のルールから選択できます。

- の順に移動します。

- URL フィルタリング ルールを設定するセキュリティ ポリシーを選択します。

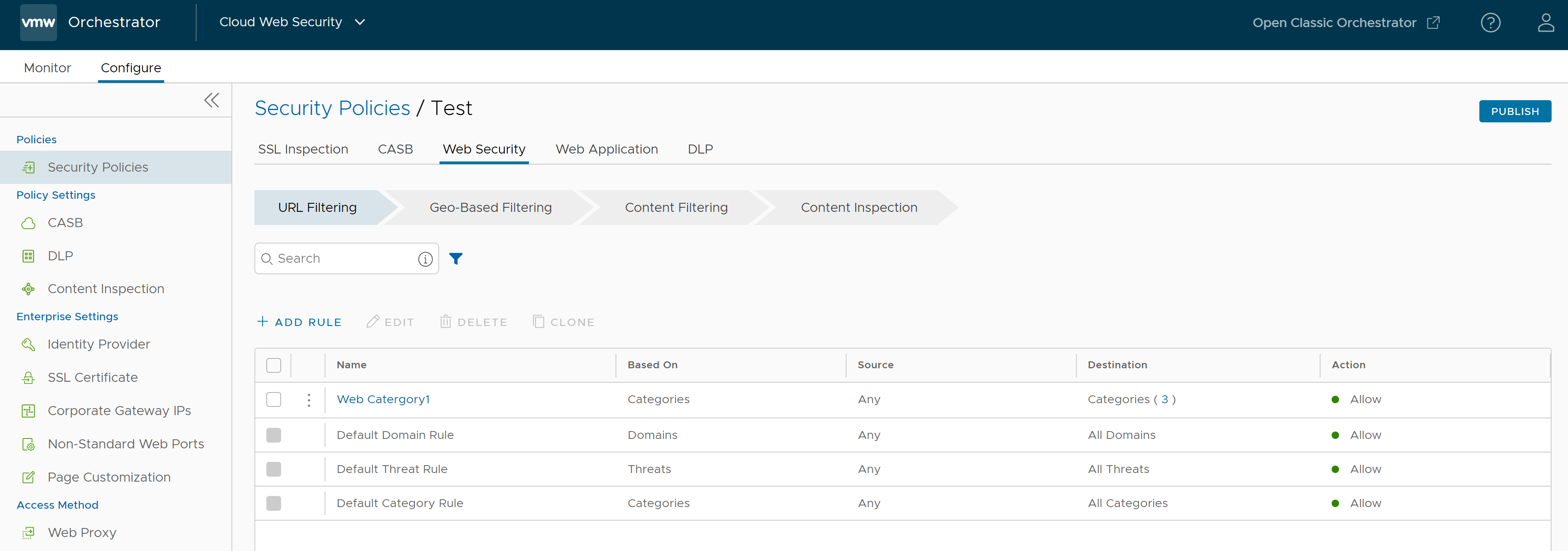

- 選択した [セキュリティ ポリシー (Security Policy)] 画面で、[Web セキュリティ (Web Security)] タブをクリックします。

- [URL フィルタリング (URL Filtering)] タブで、[+ ルールの追加 (+ ADD RULE)] をクリックします。

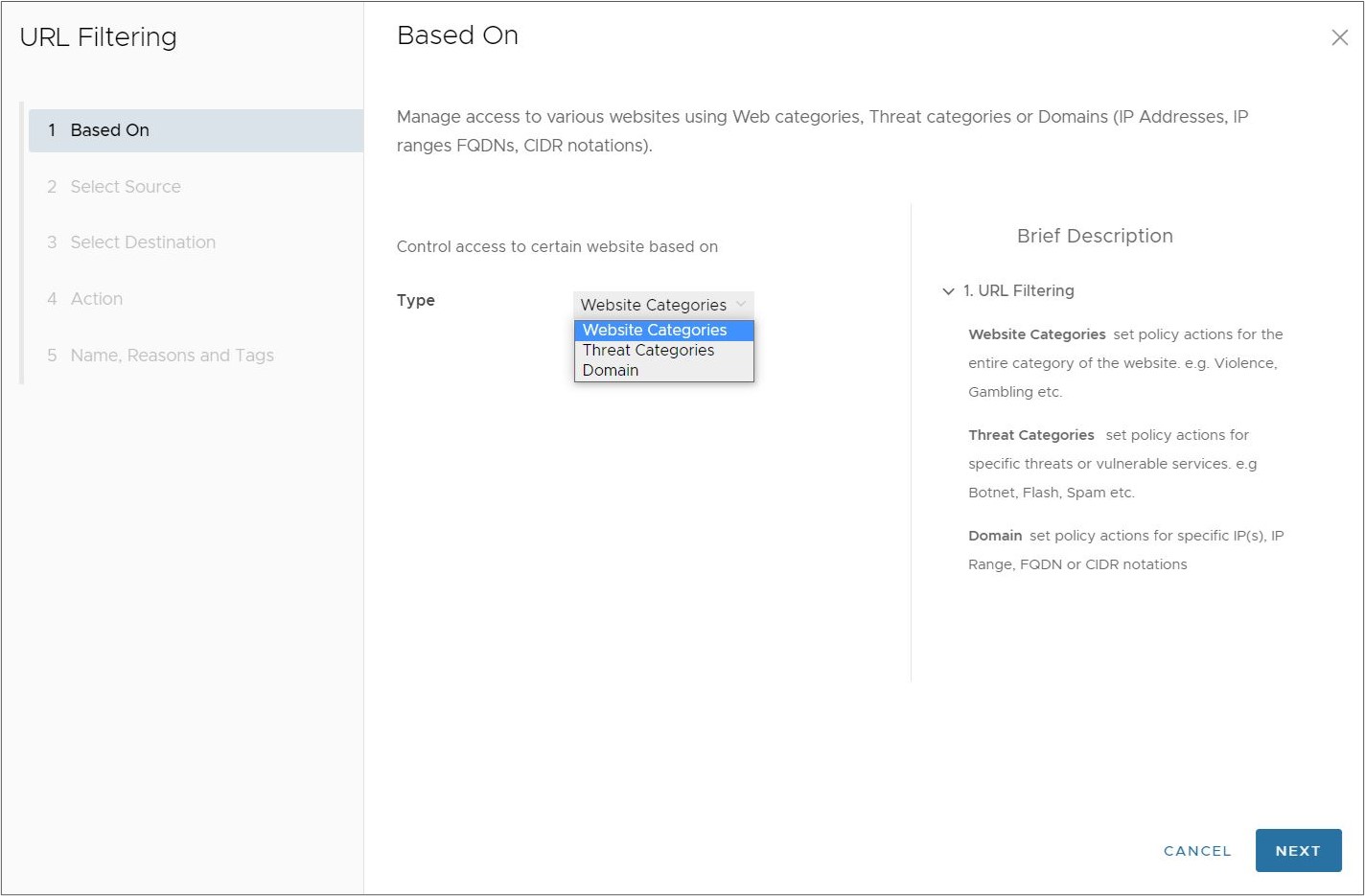

[基準 (Based On)] 画面が表示されます。

- [基準 (Based On)] 画面の [タイプ (Type)] ドロップダウン メニューから、特定の Web サイトへのアクセスを制御する 3 つのオプションのいずれかを選択します。

- [Web サイト カテゴリ (Website Categories)] - Web サイトのカテゴリ全体に対するポリシー アクションを設定します。たとえば、暴力、ギャンブル、またはそれらと同種のカテゴリです。

- [脅威カテゴリ (Threat Categories)] - 特定の脅威または脆弱なサービスに対するポリシー アクションを設定します。たとえば、Botnet、Flash、Spam、またはそれらと同種のカテゴリです。

- [ドメイン (Domain)] - 特定の IP アドレス、IP アドレス範囲、FQDN、または CIDR 表記に対するポリシー アクションを設定します。これは、ルールで設定された静的リストを使用して手動で実行することも、リモートに保存されたドメイン リストを使用して動的に編集および更新することもできます。

[次へ (Next)] をクリックすると、[送信元の選択 (Select Source)] 画面が表示されます。

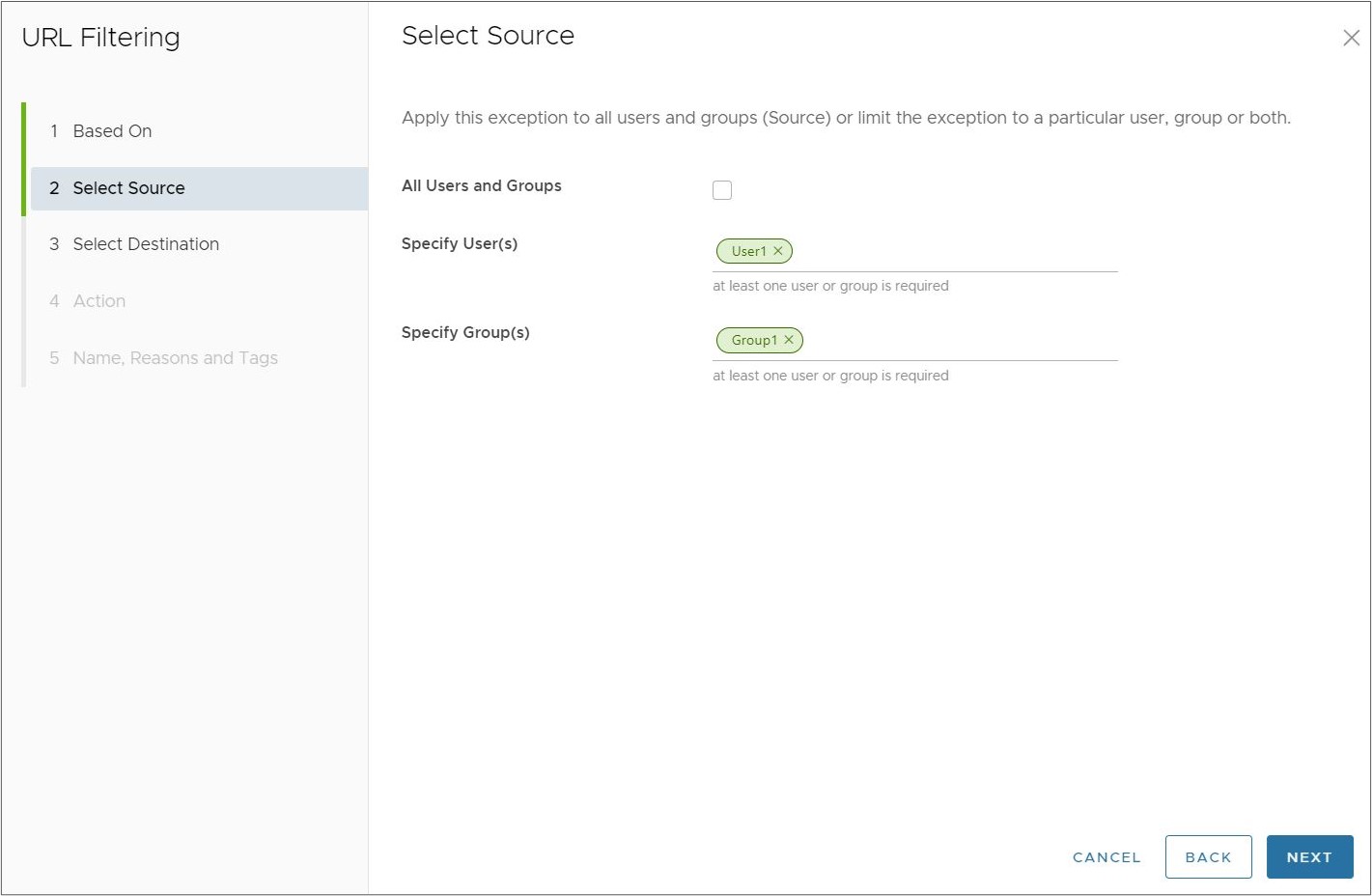

- [送信元の選択 (Select Source)] 画面で、ルールまたは例外を適用する送信元を選択します。

[送信元 (Source)] で、[すべてのユーザーおよびグループ (All Users and Groups)] チェックボックスをオンにしてすべてのユーザーとグループにルールを適用するか、このチェックボックスを選択解除してユーザーとグループを指定します。

[次へ (Next)] をクリックすると、[宛先の選択 (Select Destination)] 画面が表示されます。

-

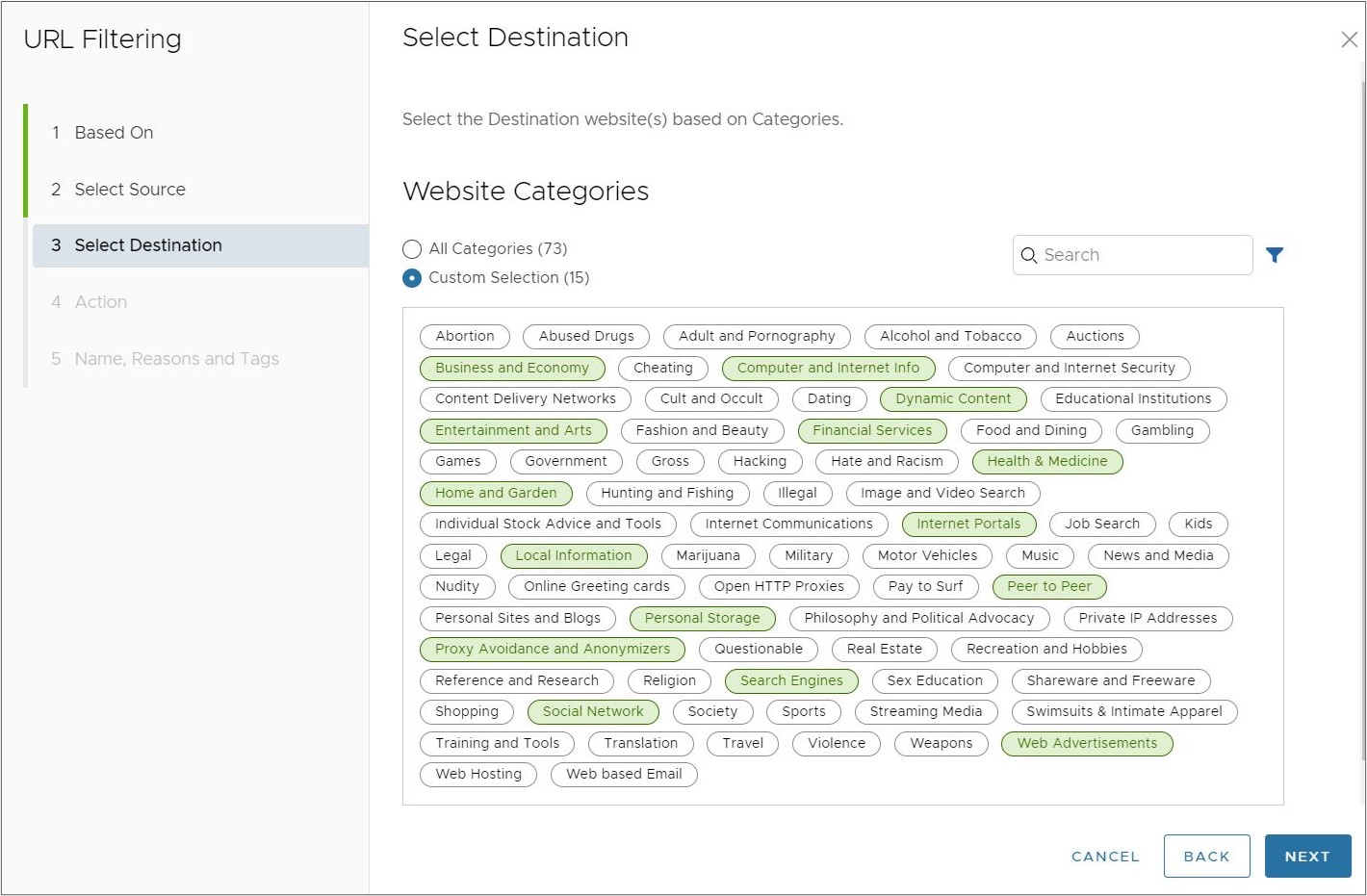

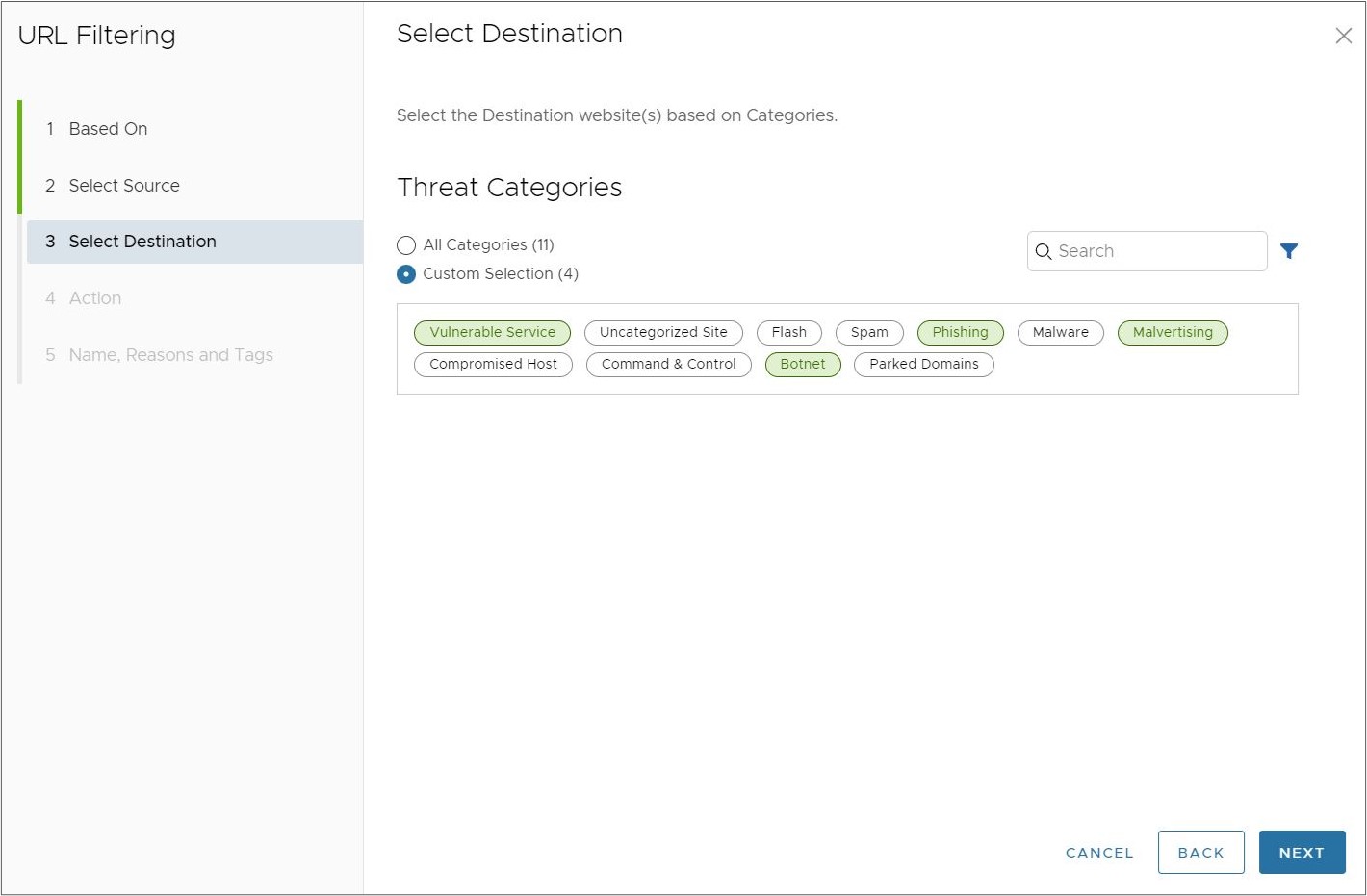

[宛先の選択 (Select Destination)] には、[基準 (Based On)] セクションでの選択に基づいて、[Website Categories (Web サイト カテゴリ)]、[脅威カテゴリ (Threat Categories)]、または [ドメイン (Domains)] 画面が表示されます。

- [Website Categories (Web サイト カテゴリ)]:[すべてのカテゴリ (All Categories)] または [カスタム選択 (Custom Selection)] を選択します。[すべてのカテゴリ (All Categories)] オプションで、使用可能なすべてのカテゴリが強調表示され、ルールに適用されます。[カスタム選択 (Custom Selection)] オプションを使用すると、各カテゴリをクリックして、ルールに適用するカテゴリを指定できます。検索ボックスを使用してカテゴリを検索することもできます。

- [脅威カテゴリ (Threat Categories)]:[すべてのカテゴリ (All Categories)] または [カスタム選択 (Custom Selection)] を選択します。[すべてのカテゴリ (All Categories)] オプションで、使用可能なすべてのカテゴリが強調表示され、ルールに適用されます。[カスタム選択 (Custom Selection)] オプションを使用すると、各カテゴリをクリックして、ルールに適用するカテゴリを指定できます。検索ボックスを使用してカテゴリを検索することもできます。

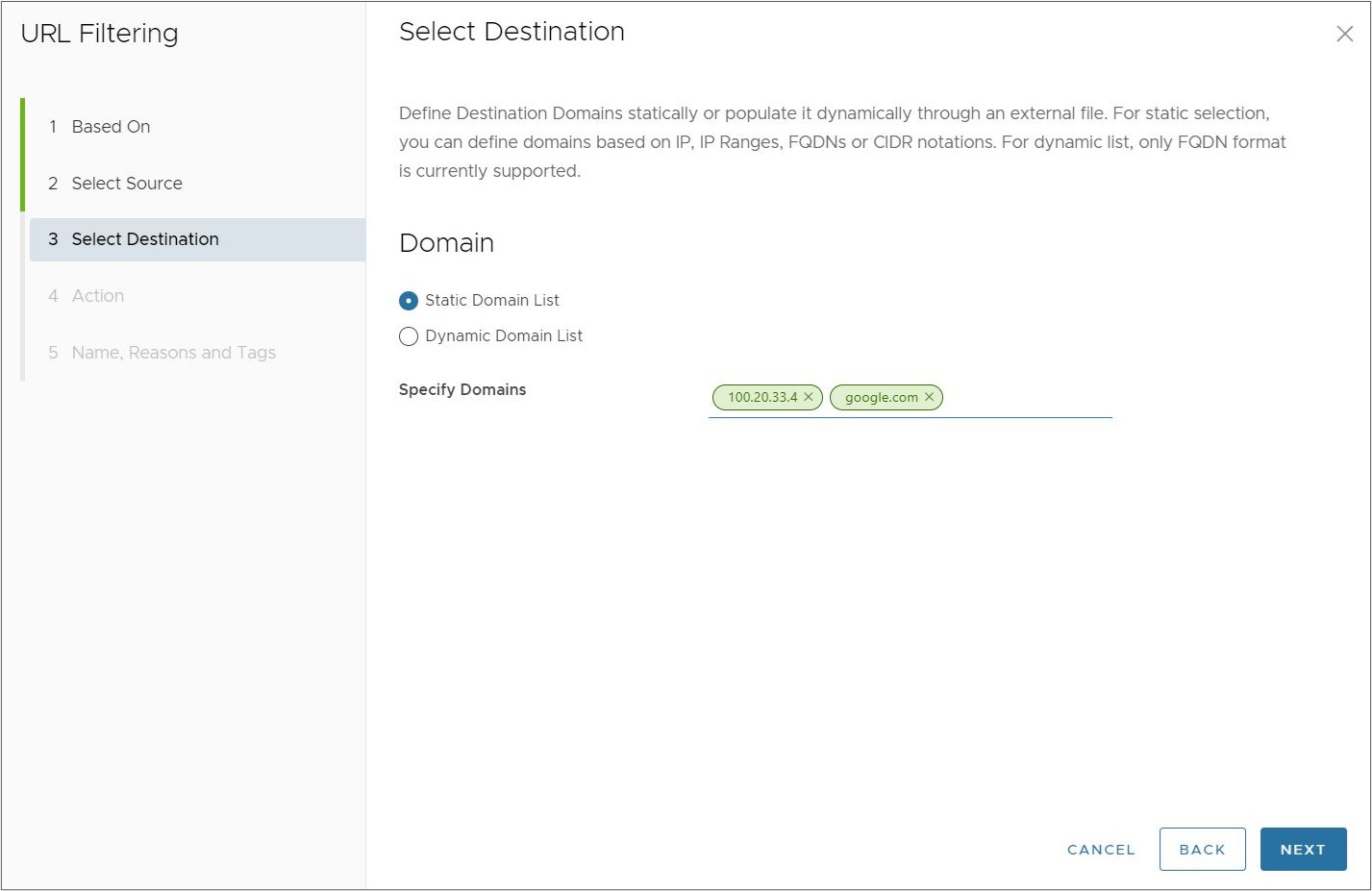

- [ドメイン (Domain)]:ドメインの宛先は、[静的ドメイン リスト (Static Domain List)] または [動的ドメイン リスト (Dynamic Domain List)] のいずれかの方法で設定できます。

- [静的ドメイン リスト (Static Domain List)]:静的ドメイン リストには、IP アドレス、IP アドレス範囲、FQDN、または CIDR 表記のいずれかの形式のドメインを入力します。ドメイン形式は、必要に応じて混在させることができます。リストは静的であるため、リストを変更するたびにルールを手動で更新する必要があります。

- [動的ドメイン リスト (Dynamic Domain List)]:このオプションの場合、Cloud Web Security は、選択した場所にリモートで保存される FQDN 形式のドメインのテキスト リストを参照します。この場所は、サービスからパブリックにアクセスできる必要があります。このオプションの利点は、多数のドメインを含むドメイン リストを作成でき、簡単に編集および更新できることです。

注: 静的ドメイン リストにはさまざまな形式(IP アドレス、IP アドレスの範囲、FQDN、CIDR 表記)のドメインを使用できますが、動的ドメイン リストを作成して保持する場合は FQDN 形式のドメインのみを使用できるという制限があります。

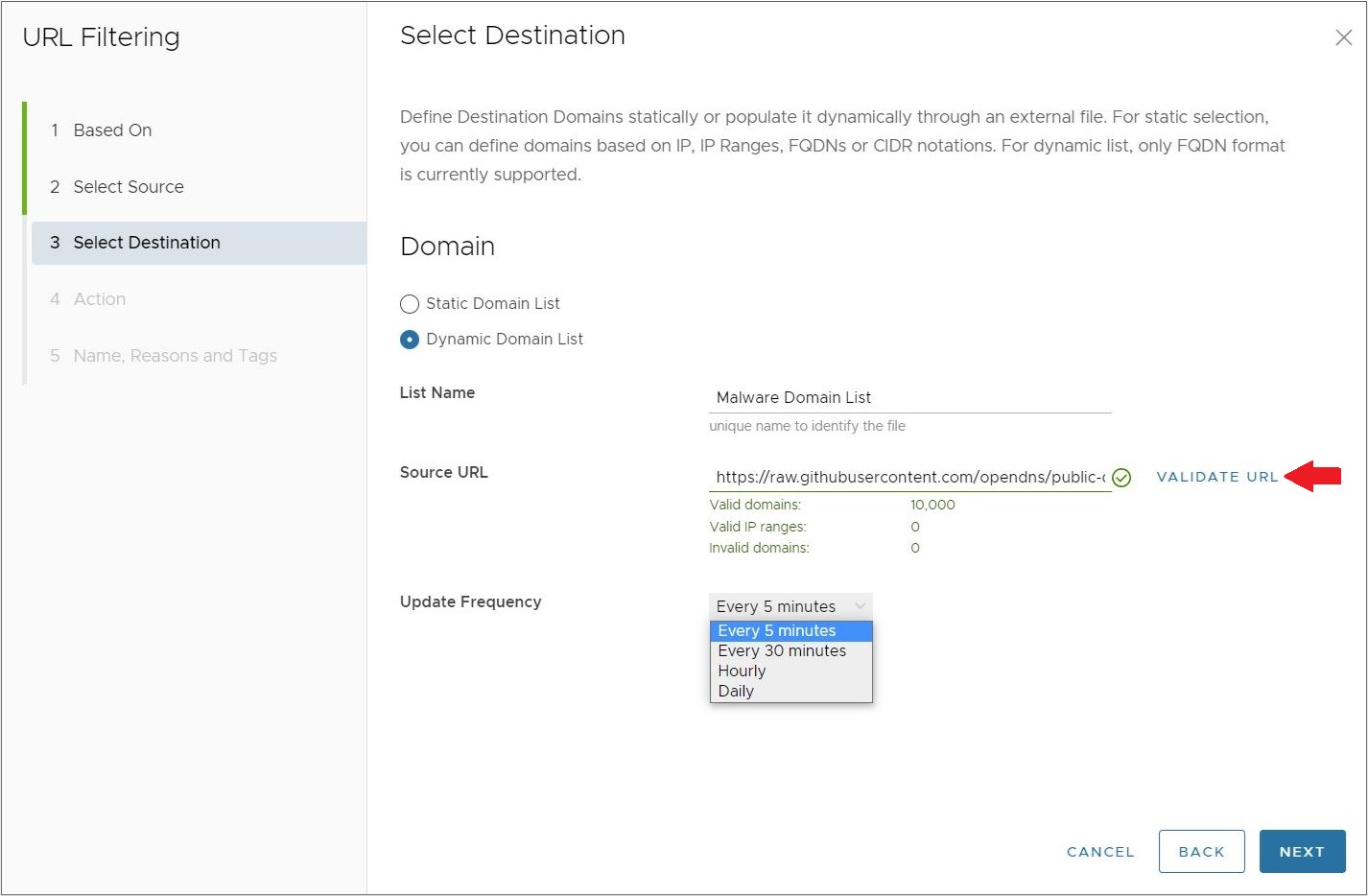

[動的ドメイン リスト (Dynamic Domain List)] 画面には、次の 3 つの設定フィールドがあります。

- [リスト名 (List Name)]:参照するドメイン リストの一意の名前を指定します。

- [送信元 URL (Source URL)]:テキスト ファイル リストの場所。Cloud Web Security がアクセスできるように、この URL は一般公開されている必要があります。たとえば、テキスト ファイルを作成して Dropbox に保存し、リンクを持つすべてのユーザーが使用できるようにファイルを設定できます。

次の例では、リモート URL として https://raw.githubusercontent.com/opendns/public-domain-lists/master/opendns-top-domains.txt を使用しています。これは、OpenDNS の上位のパブリック ドメインの簡単なリストです。

[送信元 URL (Source URL)] を入力したら、[URL の検証 (Validate URL)] をクリックします。Cloud Web Security は、URL がアクセス可能であることを確認し、テキスト ファイルを確認して、リスト上のドメインの有効性を判断します。すべてのドメインが有効な場合は、すべて緑色のテキストが表示され、次の図に示すように更新頻度を設定できます。

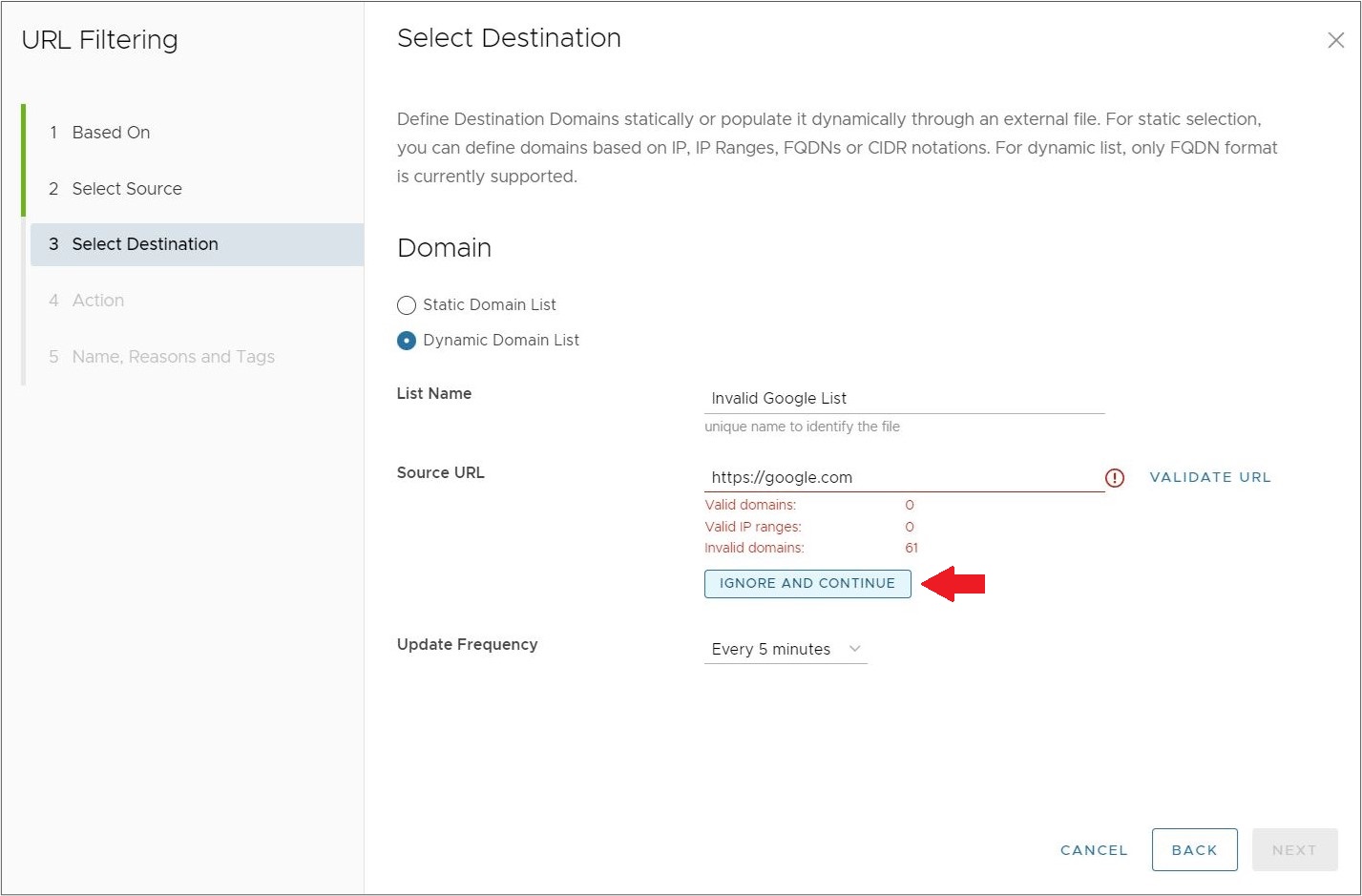

図 1. すべての有効なドメインを含む動的ドメイン リスト  [動的ドメイン リスト (Dynamic Domain List)] に無効なドメインがある場合、次の図に示すように、テスト出力が赤色のテキストで表示され、有効なドメインの数と無効なドメインの数の両方が一覧表示されます。ドメイン リストをトラブルシューティングして再テストするか、必要に応じて、 [無視して続行 (Ignore and Continue)] をクリックしてドメイン リストをそのまま続行できます。 [URL フィルタリング ルール (URL Filtering Rule)]を適用すると、リストの無効なドメインは Cloud Web Security によって無視されます。注: URL の検証テストでは無効なドメインの数が出力されますが、リストのどのドメインが無効であるかは指定されません。リストされているすべてのドメインが有効であることを確認するには、ドメイン リストのトラブルシューティングを個別に行う必要があります。

[動的ドメイン リスト (Dynamic Domain List)] に無効なドメインがある場合、次の図に示すように、テスト出力が赤色のテキストで表示され、有効なドメインの数と無効なドメインの数の両方が一覧表示されます。ドメイン リストをトラブルシューティングして再テストするか、必要に応じて、 [無視して続行 (Ignore and Continue)] をクリックしてドメイン リストをそのまま続行できます。 [URL フィルタリング ルール (URL Filtering Rule)]を適用すると、リストの無効なドメインは Cloud Web Security によって無視されます。注: URL の検証テストでは無効なドメインの数が出力されますが、リストのどのドメインが無効であるかは指定されません。リストされているすべてのドメインが有効であることを確認するには、ドメイン リストのトラブルシューティングを個別に行う必要があります。図 2. 無効なドメインを含む動的ドメイン リスト

- [更新頻度 (Update Frequency)]:Cloud Web Security が動的ドメイン リストをチェックしてこの[URL フィルタリング] ルールを更新する頻度を構成します。頻度は、5 分、30 分、時間単位(60 分)、日単位(24 時間)から選択できます。

[次へ (Next)] をクリックすると、[アクション (Action)] 画面が表示されます。

- [静的ドメイン リスト (Static Domain List)]:静的ドメイン リストには、IP アドレス、IP アドレス範囲、FQDN、または CIDR 表記のいずれかの形式のドメインを入力します。ドメイン形式は、必要に応じて混在させることができます。リストは静的であるため、リストを変更するたびにルールを手動で更新する必要があります。

- [Website Categories (Web サイト カテゴリ)]:[すべてのカテゴリ (All Categories)] または [カスタム選択 (Custom Selection)] を選択します。[すべてのカテゴリ (All Categories)] オプションで、使用可能なすべてのカテゴリが強調表示され、ルールに適用されます。[カスタム選択 (Custom Selection)] オプションを使用すると、各カテゴリをクリックして、ルールに適用するカテゴリを指定できます。検索ボックスを使用してカテゴリを検索することもできます。

- [アクション (Action)] 画面で、まず [アクション (Action)] ドロップダウン メニューから、ポリシーで定義されたルール条件が満たされたときに実行されるアクション([ブロック (Block)] または [許可 (Allow)])を選択します。

次に、[キャプチャ ログ (Capture Logs)] オプションをオンにするかどうかを選択します。[はい (Yes)] に設定すると、Cloud Web Security は、[URL フィルタリング (URL Filtering)] ルールが適用されたすべてのインスタンスをログに記録し、これらのログに記録されたイベントを で確認するか、 でレポートとしてコンパイルおよびダウンロードできます。

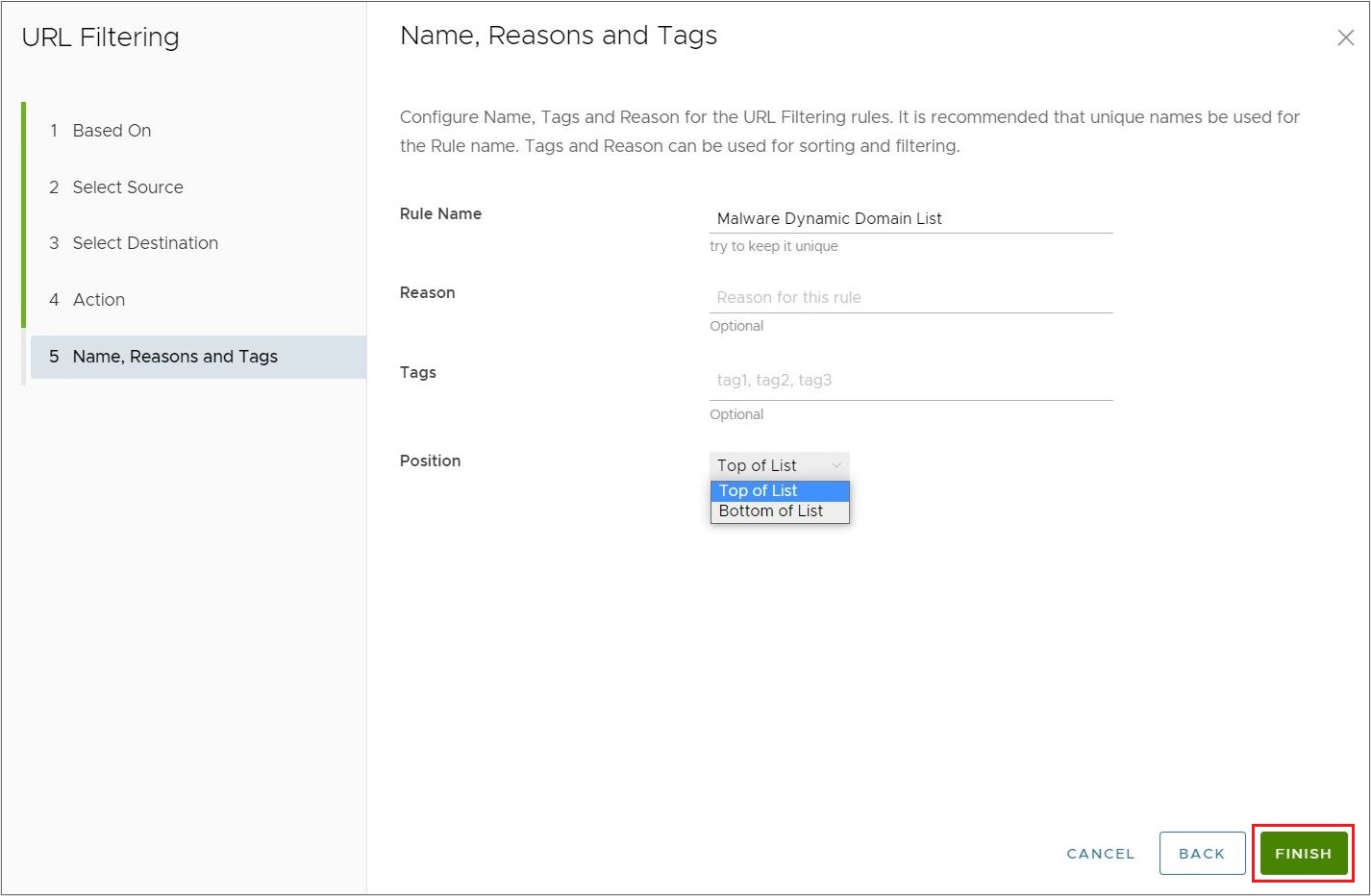

[次へ (Next)] をクリックすると、[名前、理由、およびタグ (Name, Reasons, and Tags)] 画面が表示されます。

- [名前、理由、およびタグ (Name, Reasons, and Tags)] 画面で、一意の[ルール名](必須)、[タグ](使用する場合)、[理由](必要な場合)、および URL フィルタリング ルールのリスト上のルールの[位置](オプションは [リストの上部 (Top of List)] または [リストの下部 (Bottom of List)] のいずれか)を設定します。

注: [位置 (Position)] フィールドでは、URL フィルタリング ルールのリスト上のルールの位置を指定します。

- [終了 (Finish)] をクリックすると、新しく作成した URL フィルタリング ルールが [URL フィルタリング (URL Filtering)] リストに表示されます。

- 新しいセキュリティ ポリシー ルールを有効にするには、ルールを選択し、画面の右上隅にある [[公開 (Publish)]] ボタンをクリックします。

- セキュリティ ポリシーを公開すると、ユーザーはセキュリティ ポリシーを適用できます。

- 既存のセキュリティ ポリシーの場合、ポリシーのチェック ボックスを選択して次のアクションを実行できます。

- [編集 (Edit)] - 既存のポリシー ルールを変更できます。

- [クローン作成 (Clone)] - 既存のポリシーからポリシーのクローンを作成できます。

- [削除 (Delete)] - ポリシーを削除できます。

地理ベースのフィルタリング

地理ベースのフィルタリングを使用すると、コンテンツの地理的なリージョンに基づいてインターネット トラフィックをブロックまたは許可するルールを設定できます。Cloud Web Security は MaxMind を使用して宛先 IP アドレスを解決し、トラフィックの宛先の国/地域を決定します。

- トラフィックの地理的な送信元と宛先に基づいて、従業員の Web ブラウジングを制御する。

- 251 の国/地域のリストに基づいて許可/ブロックする。

- 地理的なリージョンに関係なく、すべてのダウンロードとアップロードが許可されます。

- の順に移動します。

- 地理ベースのフィルタリング ルールを設定するセキュリティ ポリシーを選択します。

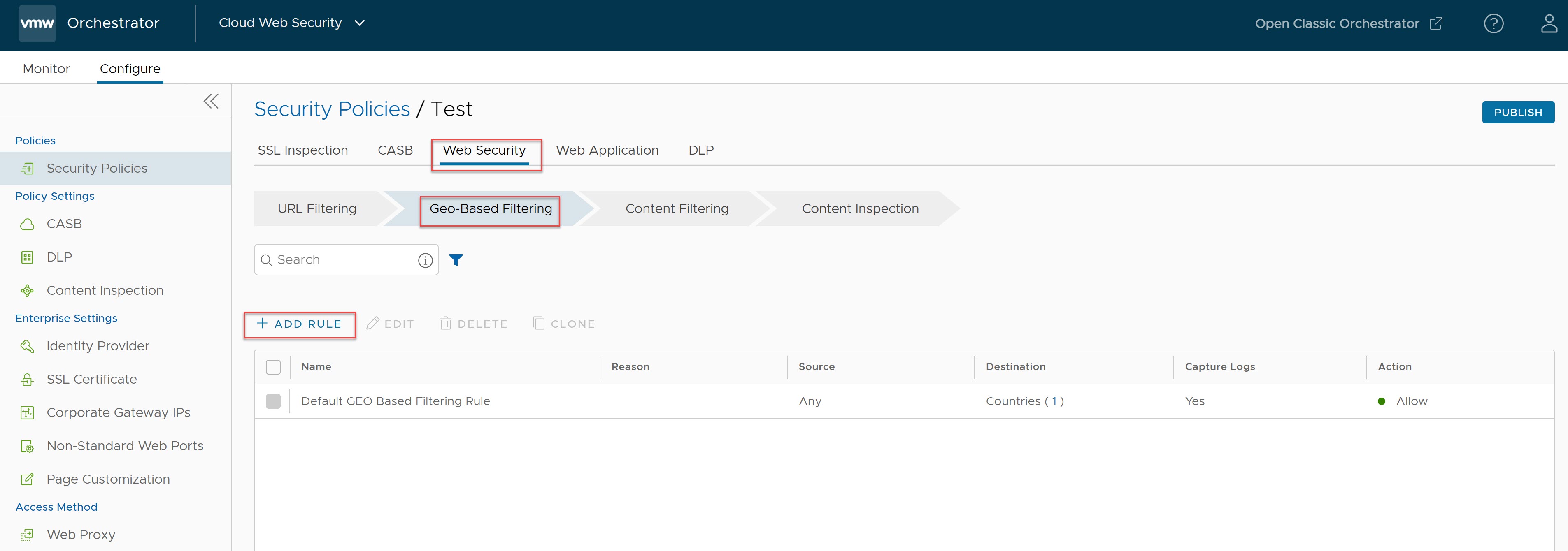

- 選択した [セキュリティ ポリシー (Security Policy)] 画面で、[Web セキュリティ (Web Security)] タブをクリックします。

- [地理ベースのフィルタリング (Geo-Based Filtering)] タブで、[+ ルールの追加 (+ ADD RULE)] をクリックします。

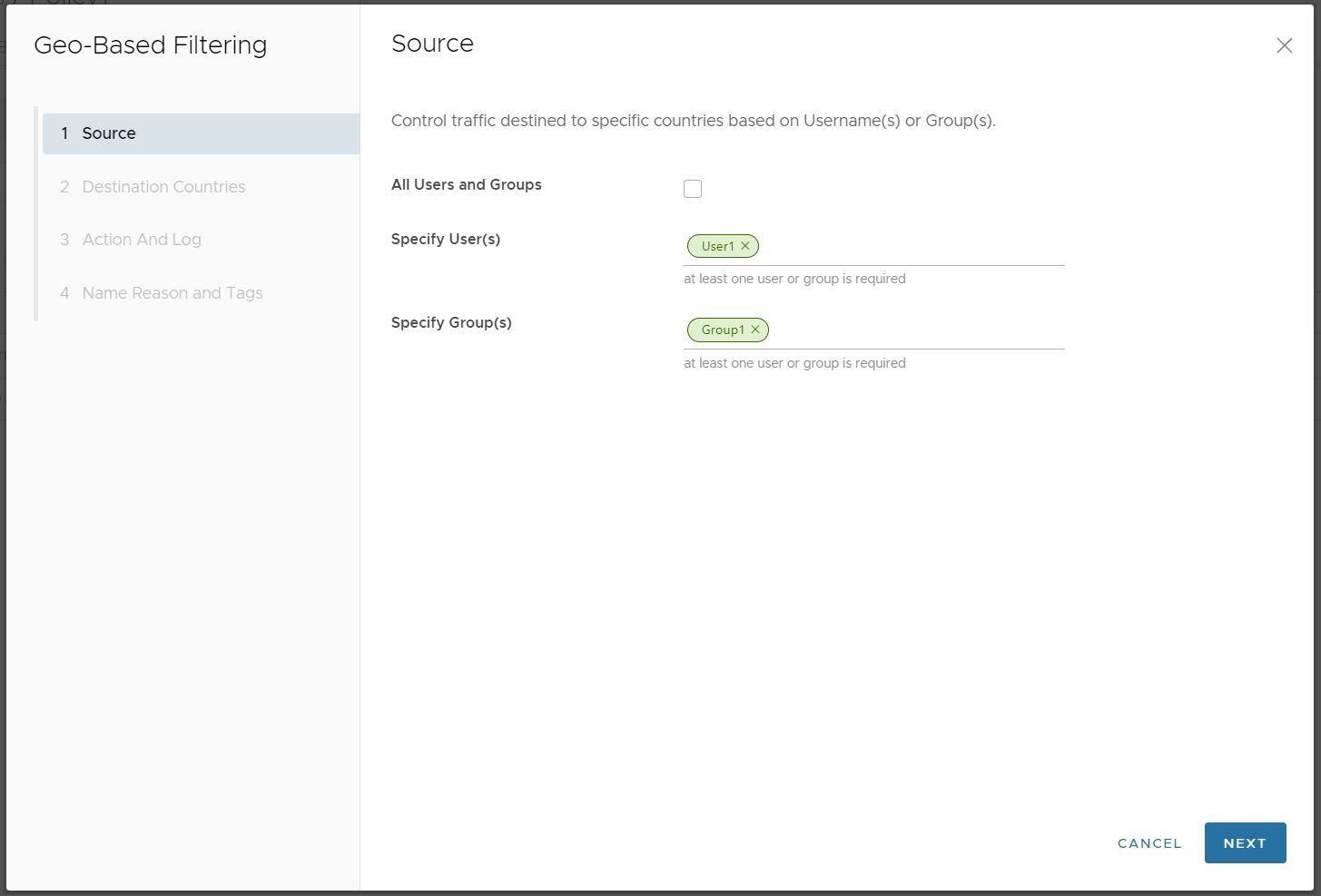

[送信元 (Source)] 画面が表示されます。

- [送信元 (Source)] 画面で、[すべてのユーザーおよびグループ (All Users and Groups)] を選択し、エンタープライズのすべてのユーザーに地理ベースのルールを適用します。[ユーザーを指定 (Specify User(s))] フィールドと [グループを指定 (Specify Group(s))] フィールドを選択して、ルールを適用する 1 つ以上のユーザーおよびグループを指定します。

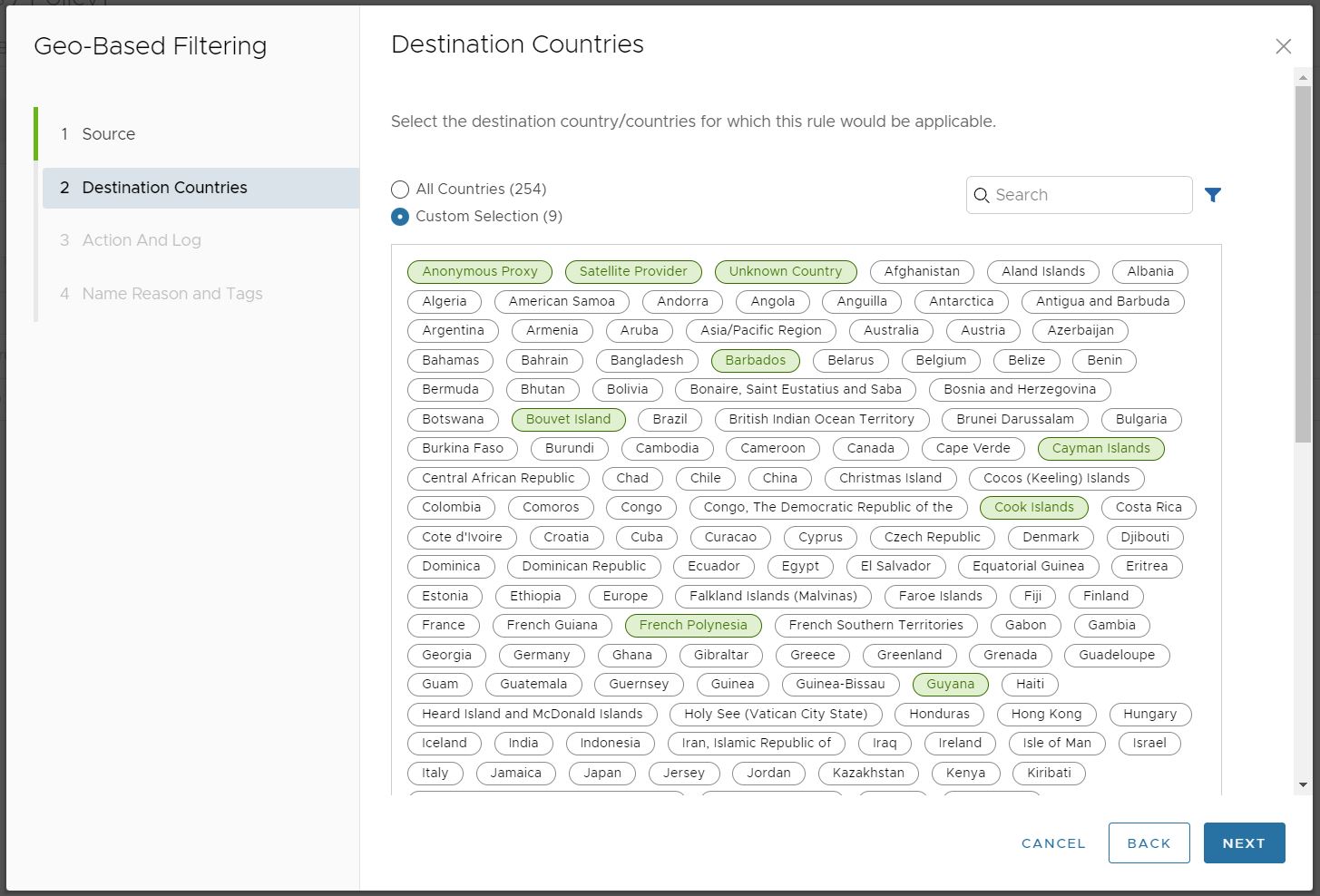

[次へ (Next)] をクリックすると、[対象となる国/地域 (Destination Countries)] 画面が表示されます。

- [対象となる国/地域 (Destination Countries)] 画面で、ルールまたは例外を適用する国/地域を選択します。

[すべての国/地域 (All Countries)] をクリックすると、251 のすべての国/地域と、匿名プロキシ、サテライト プロバイダ、および不明な国/地域がルールに含まれます。それ以外の場合は、 [カスタム選択 (Custom Selection)] を使用してルールを適用するすべての国/地域を個別に選択します。注: [匿名プロキシ (Anonymous Proxy)] カテゴリと [サテライト プロバイダ (Satellite Provider)] カテゴリは、ルールが回避されないようにするのに役立ちます。クライアントは、匿名プロキシまたはサテライト プロバイダ リンクを使用して、選択した国/地域に送信されるトラフィックが、選択されていない国/地域に送信されるように見せることができます。これら 2 つの宛先を地理ベースのルールに追加すると、そのアプローチの成功を軽減するのに役立ちます。注: [不明な国/地域 (Unknown Country)] カテゴリにより、MaxMind で解決に失敗し、「不明」と識別されたトラフィックでも、地理ベースのルールの対象となります。特定の国/地域における MaxMind の位置情報の精度の詳細については、 GeoIP2 City Accuracyページを参照してください。国/地域の位置情報の精度が低い場合は、 [不明な国/地域 (Unknown Country)] を選択して、ルールの下で完全なカバレッジを確保します。

[すべての国/地域 (All Countries)] をクリックすると、251 のすべての国/地域と、匿名プロキシ、サテライト プロバイダ、および不明な国/地域がルールに含まれます。それ以外の場合は、 [カスタム選択 (Custom Selection)] を使用してルールを適用するすべての国/地域を個別に選択します。注: [匿名プロキシ (Anonymous Proxy)] カテゴリと [サテライト プロバイダ (Satellite Provider)] カテゴリは、ルールが回避されないようにするのに役立ちます。クライアントは、匿名プロキシまたはサテライト プロバイダ リンクを使用して、選択した国/地域に送信されるトラフィックが、選択されていない国/地域に送信されるように見せることができます。これら 2 つの宛先を地理ベースのルールに追加すると、そのアプローチの成功を軽減するのに役立ちます。注: [不明な国/地域 (Unknown Country)] カテゴリにより、MaxMind で解決に失敗し、「不明」と識別されたトラフィックでも、地理ベースのルールの対象となります。特定の国/地域における MaxMind の位置情報の精度の詳細については、 GeoIP2 City Accuracyページを参照してください。国/地域の位置情報の精度が低い場合は、 [不明な国/地域 (Unknown Country)] を選択して、ルールの下で完全なカバレッジを確保します。[次へ (Next)] をクリックすると、[アクションとログ (Action and Log)] 画面が表示されます。

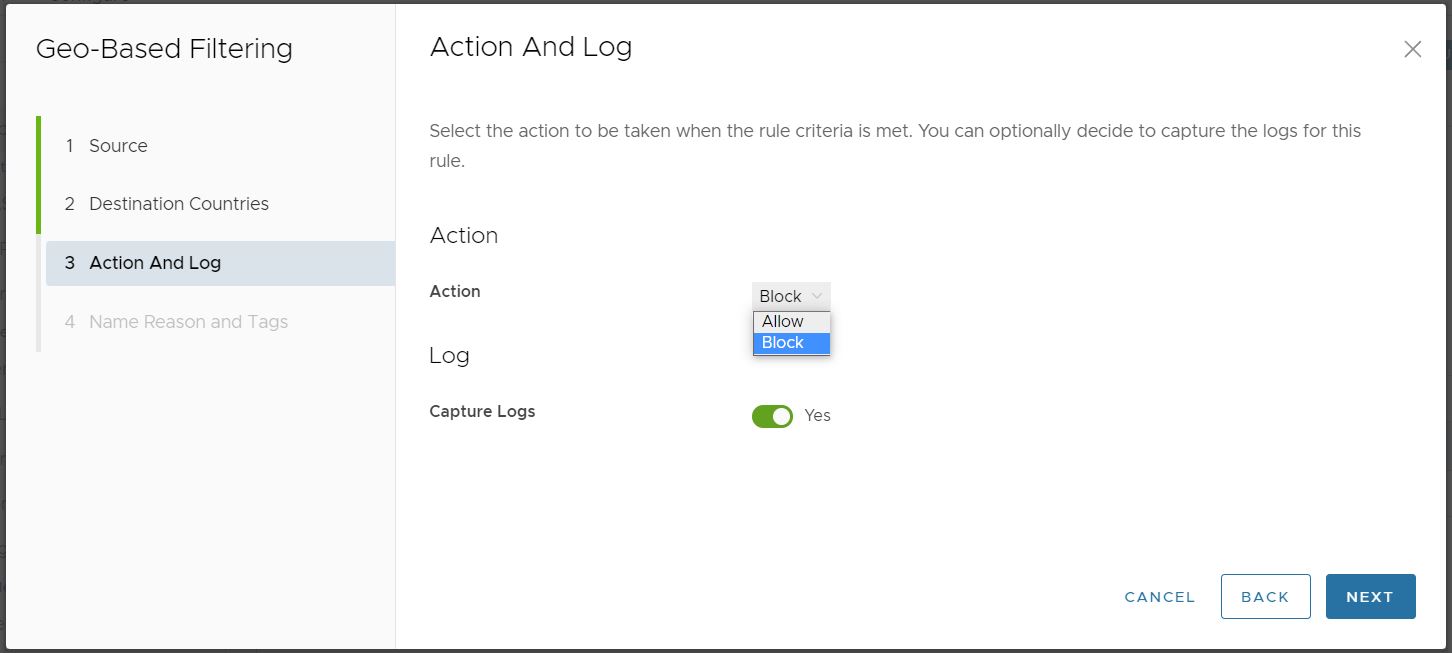

- [アクションとログ (Action and Log)] 画面で、[アクション (Action)] ドロップダウン メニューから、ポリシーで定義されたルール条件が満たされたときに実行されるアクション([ブロック (Block)] または [許可 (Allow)])を選択します。

次に、ルールをトラフィックに適用するときに [キャプチャ ログ (Capture Logs)] を使用するかどうかを指定します。

[次へ (Next)] をクリックすると、[名前、理由、およびタグ (Name, Reasons, and Tags)] 画面が表示されます。

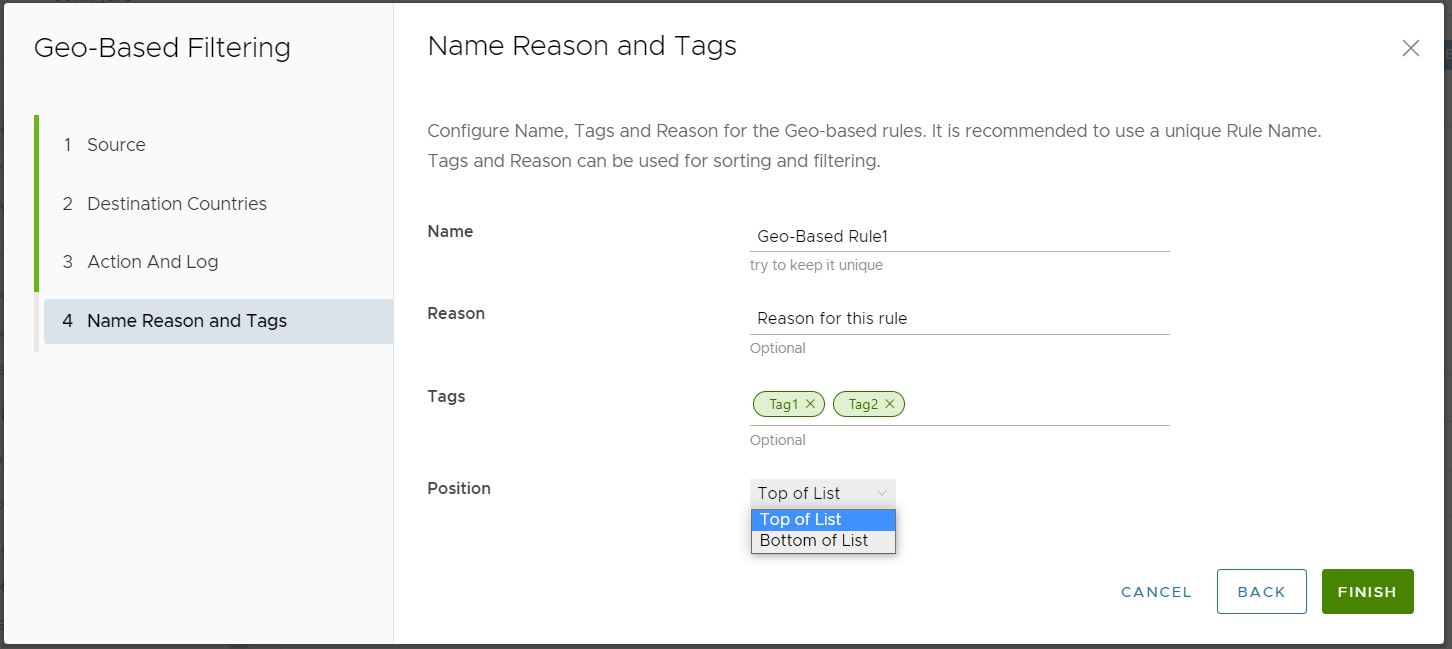

- [名前、理由、およびタグ (Name, Reasons, and Tags)] 画面で、一意のルール名(必須)、タグ(使用する場合)、理由(必要な場合)、および URL フィルタリング ルールのリスト上のルールの位置(オプションは [リストの上部 (Top of List)] または [リストの下部 (Bottom of List)] のいずれか)を設定します。

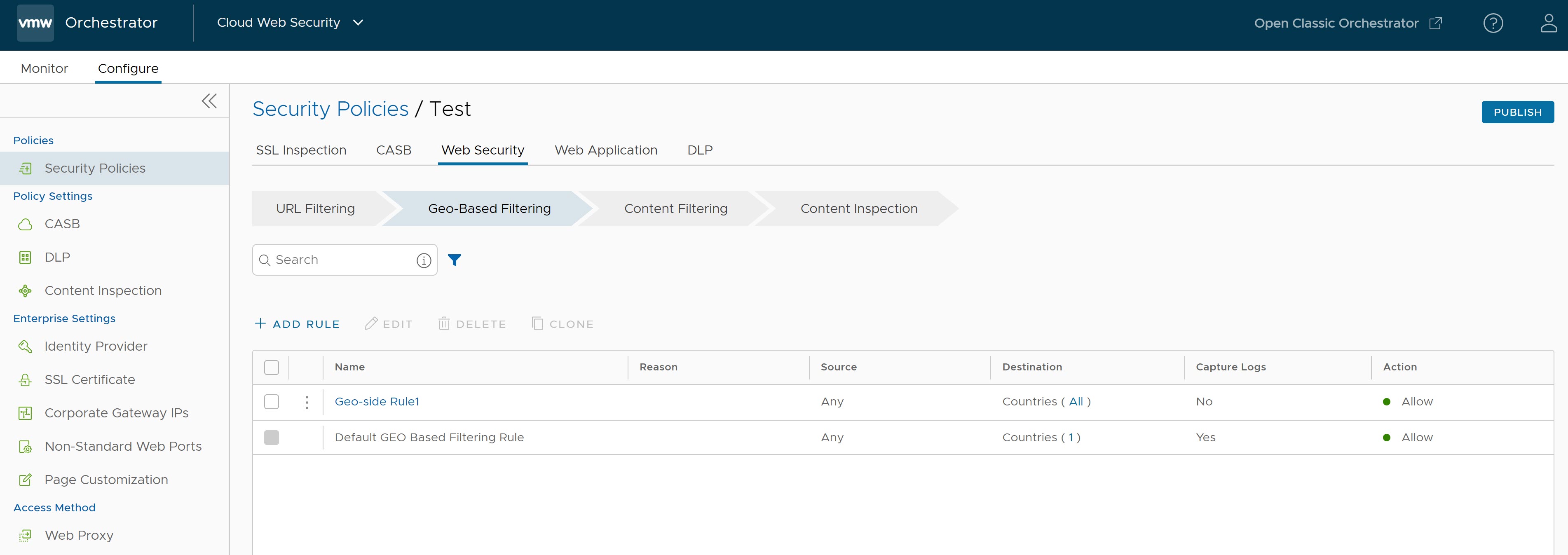

- [終了 (Finish)] をクリックすると、新しく作成した地理ベースのフィルタリング ルールが [地理ベースのフィルタリング (Geo-Based Filtering)] リストに表示されます。

- 新しいセキュリティ ポリシー ルールを有効にするには、ルールを選択し、画面の右上隅にある [[公開 (Publish)]] ボタンをクリックします。

- セキュリティ ポリシーを公開すると、ユーザーはセキュリティ ポリシーを適用できます。

- 既存のセキュリティ ポリシーの場合、ポリシーのチェック ボックスを選択して次のアクションを実行できます。

- [編集 (Edit)] - 既存のポリシー ルールを変更できます。

- [クローン作成 (Clone)] - 既存のポリシーからポリシーのクローンを作成できます。

- [削除 (Delete)] - ポリシーを削除できます。

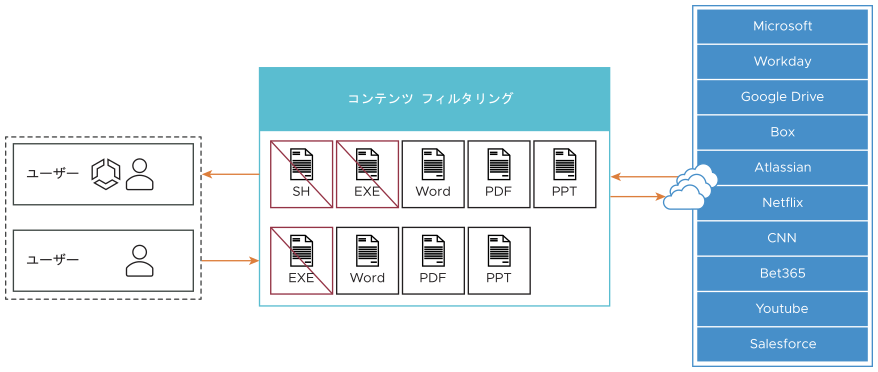

コンテンツ フィルタリング

- 必要なタイプのコンテンツのみを許可することで、攻撃の可能性を低減する。

- アップロードとダウンロードの両方のコンテンツを制御する。

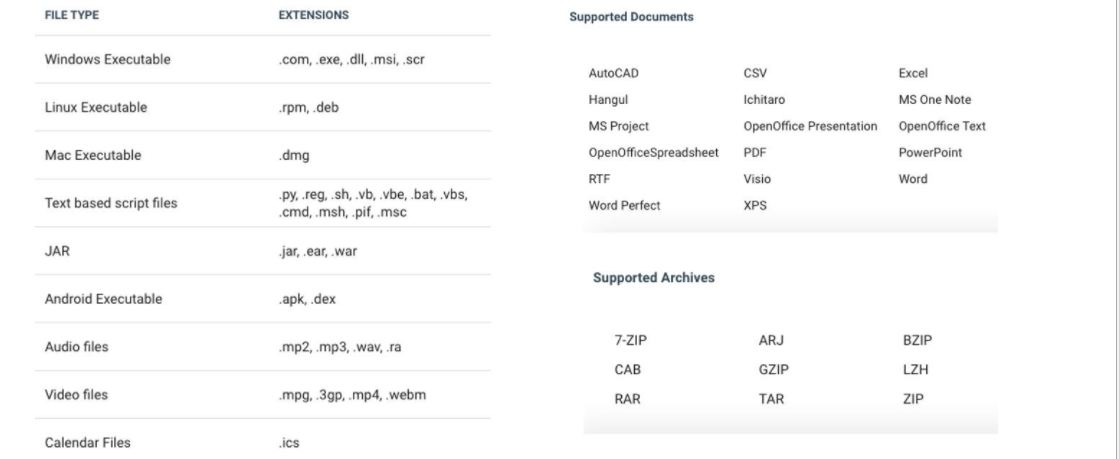

次のドキュメントとファイル タイプがリストされ、サポートされています。

コンテンツ フィルタリングのデフォルト ルールは次のとおりです。

コンテンツ フィルタリングのデフォルト ルールは次のとおりです。- すべてのダウンロードが許可されるが、最初にウイルス スキャンを実行して、有害なコンテンツを検出する。

- すべてのアップロードがインスペクションなしで許可される。

注: ウイルス スキャンがダウンロードで有害なコンテンツを検出した場合、そのダウンロードはブロックされ、イベントに記録されます。

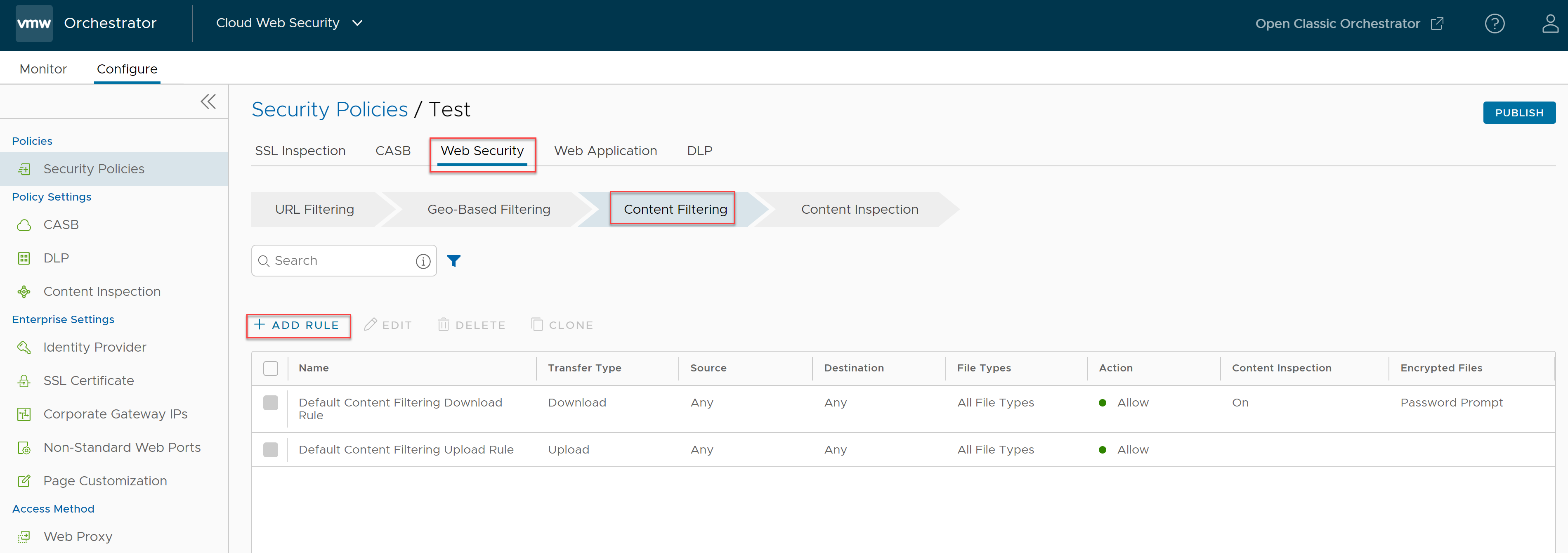

- の順に移動します。

- コンテンツ フィルタリング ルールを設定するセキュリティ ポリシーを選択します。

- 選択した [セキュリティ ポリシー (Security Policy)] 画面で、[Web セキュリティ (Web Security)] タブをクリックします。

- [コンテンツ フィルタリング (Content Filtering)] タブで、[+ ルールの追加 (+ ADD RULE)] をクリックします。

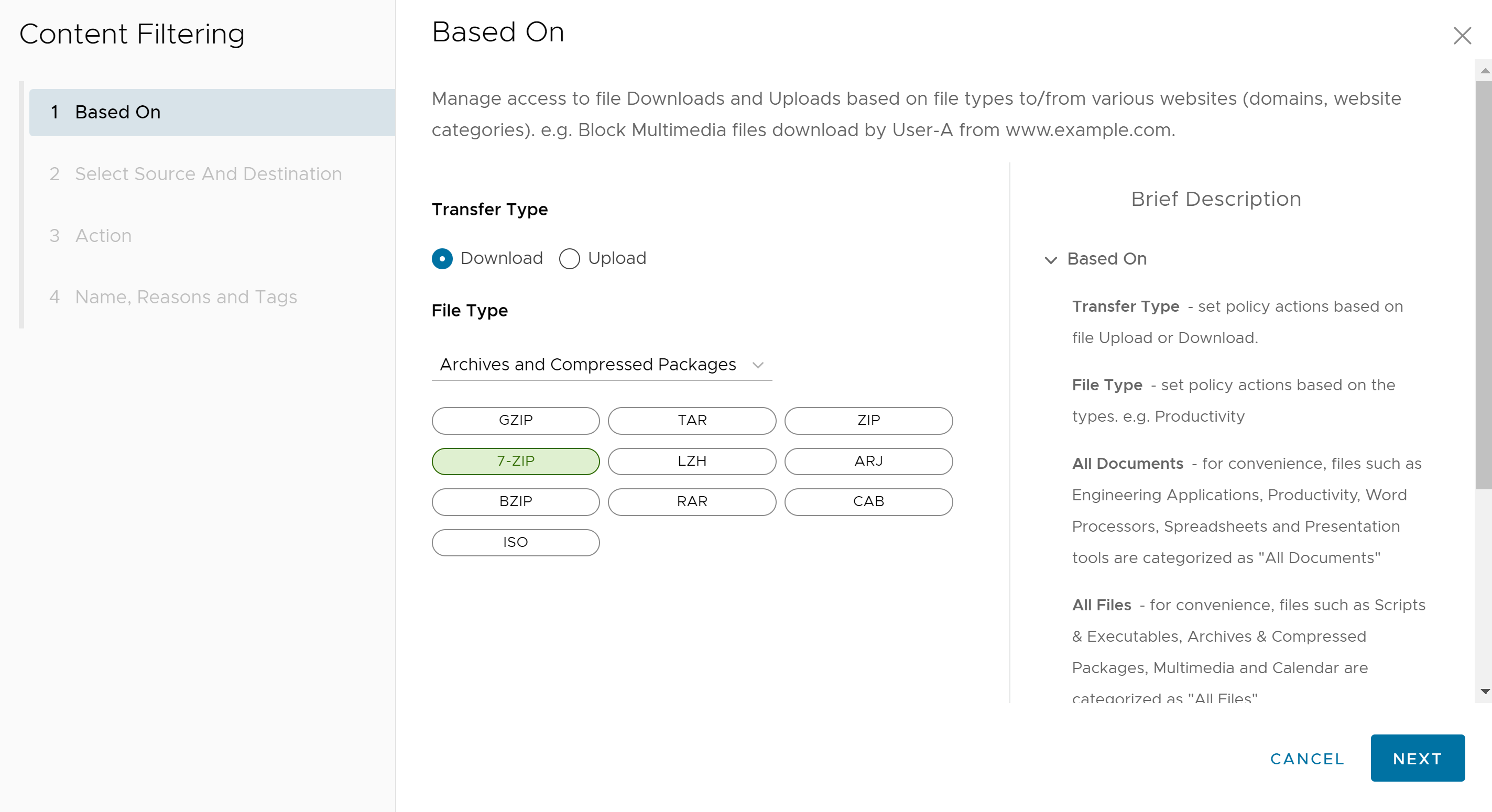

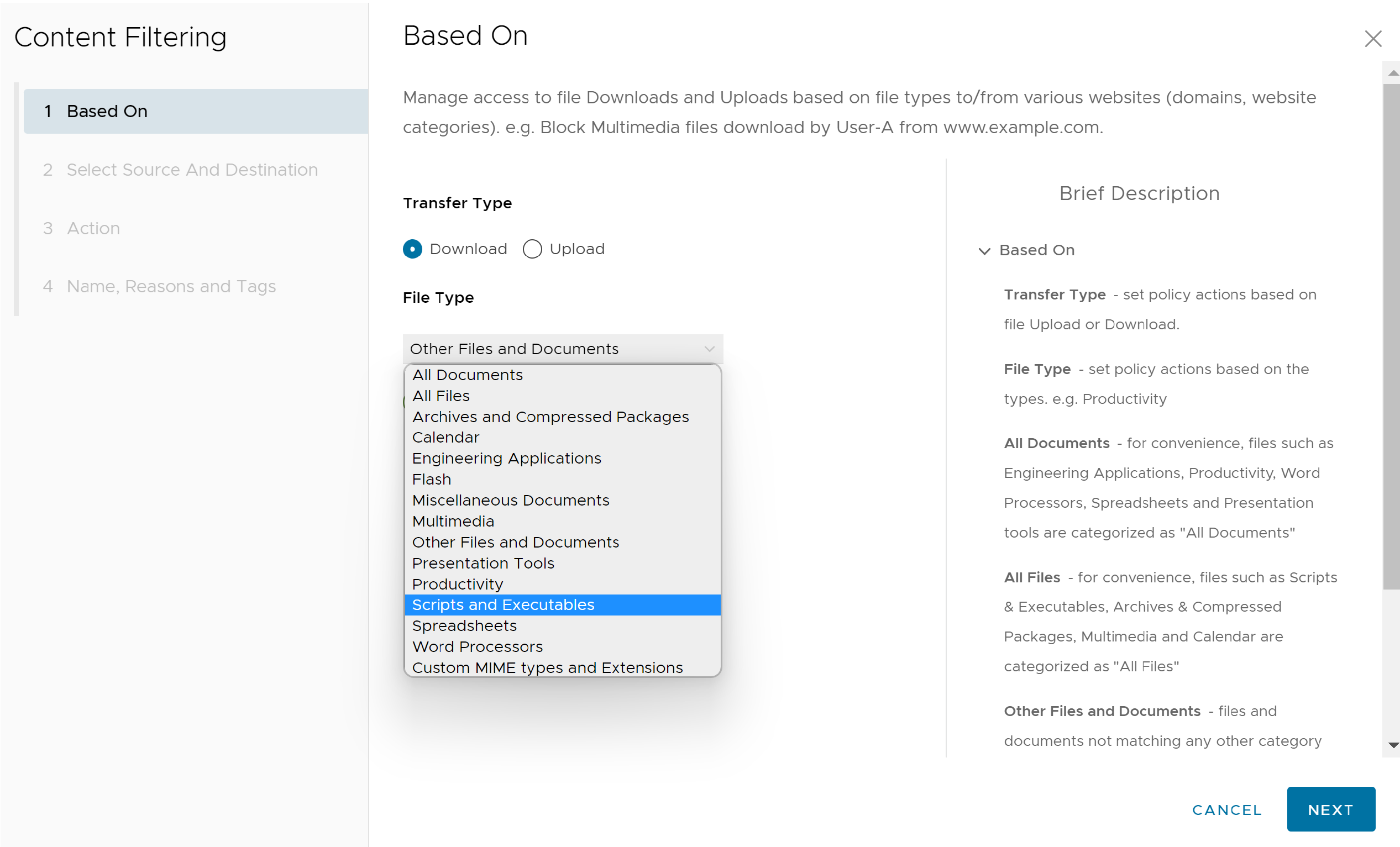

[基準 (Based On)] 画面が表示されます。

- [基準 (Based On)] 画面で次の設定を行い、ファイル タイプに基づいてさまざまな Web サイトに対するファイルのダウンロードとアップロードへのアクセスを管理します。

- [転送タイプ (Transfer Type)] では、[ダウンロード (Download)] または [アップロード (Upload)] ラジオ ボタンを選択します。両方のオプションを選択することはできません。ダウンロード ルールとアップロード ルールの両方を必要としている場合は、2 つの別々のルールが必要です。

- [ファイル タイプ (File Type)] ドロップダウン メニューから、ファイル タイプを選択します。

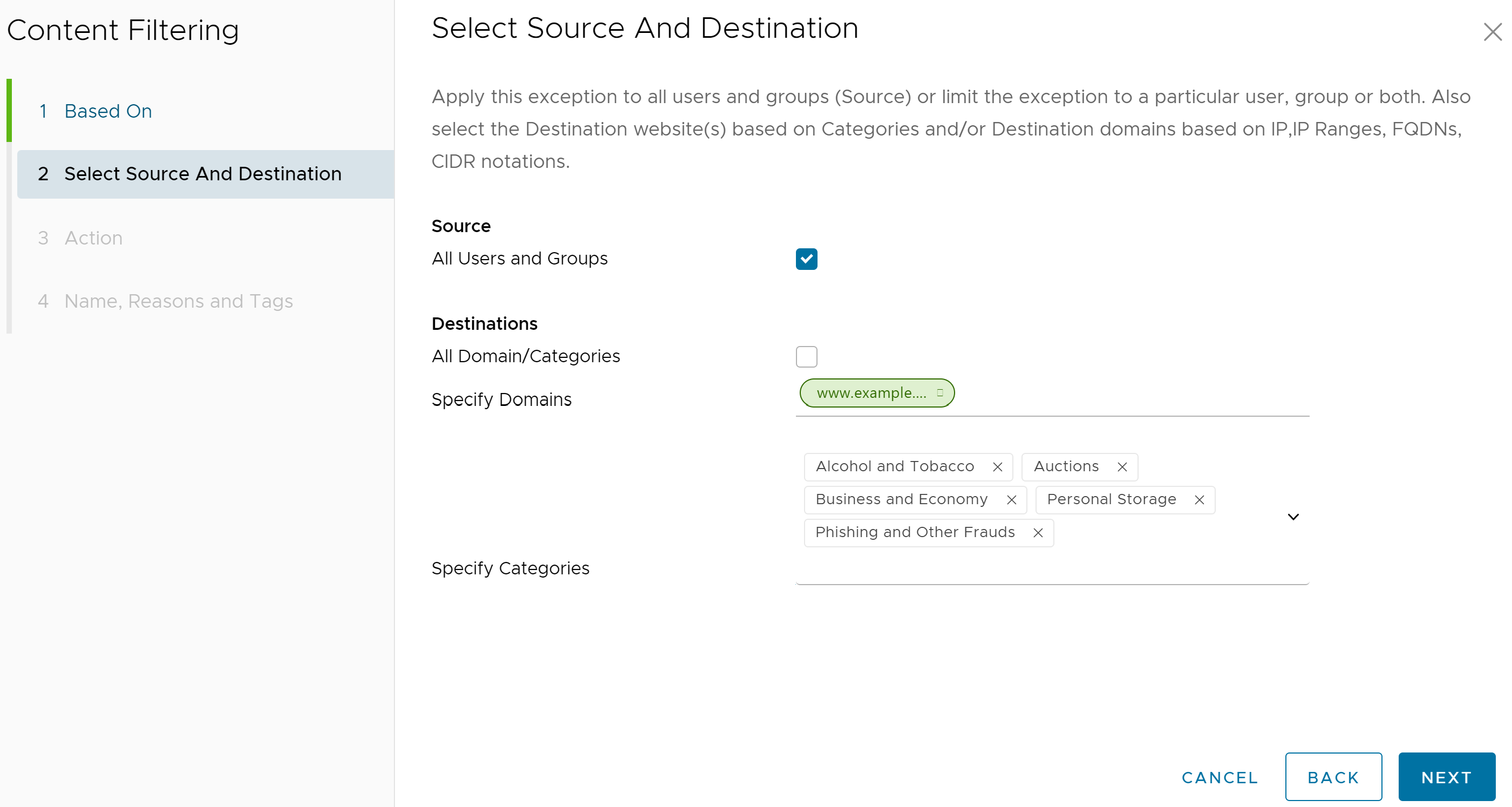

- [次へ (Next)] をクリックすると、[送信元と宛先を選択 (Select Source and Destination)] 画面が表示されます。

- [送信元と宛先を選択 (Select Source and Destination)] 画面で、ルールまたは例外を適用する送信元と宛先を選択します。

- [送信元 (Source)] で、[すべてのユーザーおよびグループ (All Users and Groups)] チェックボックスをオンにしてすべてのユーザーとグループにルールを適用するか、このチェックボックスを選択解除してユーザーとグループを指定します。

- [宛先 (Destinations)] で、[すべてのドメイン/カテゴリ (All Domain/Categories)] チェック ボックスを選択して使用可能なすべてのドメインとカテゴリにルールを適用するか、チェック ボックスを選択解除してルールに適用するドメインとカテゴリを指定します。

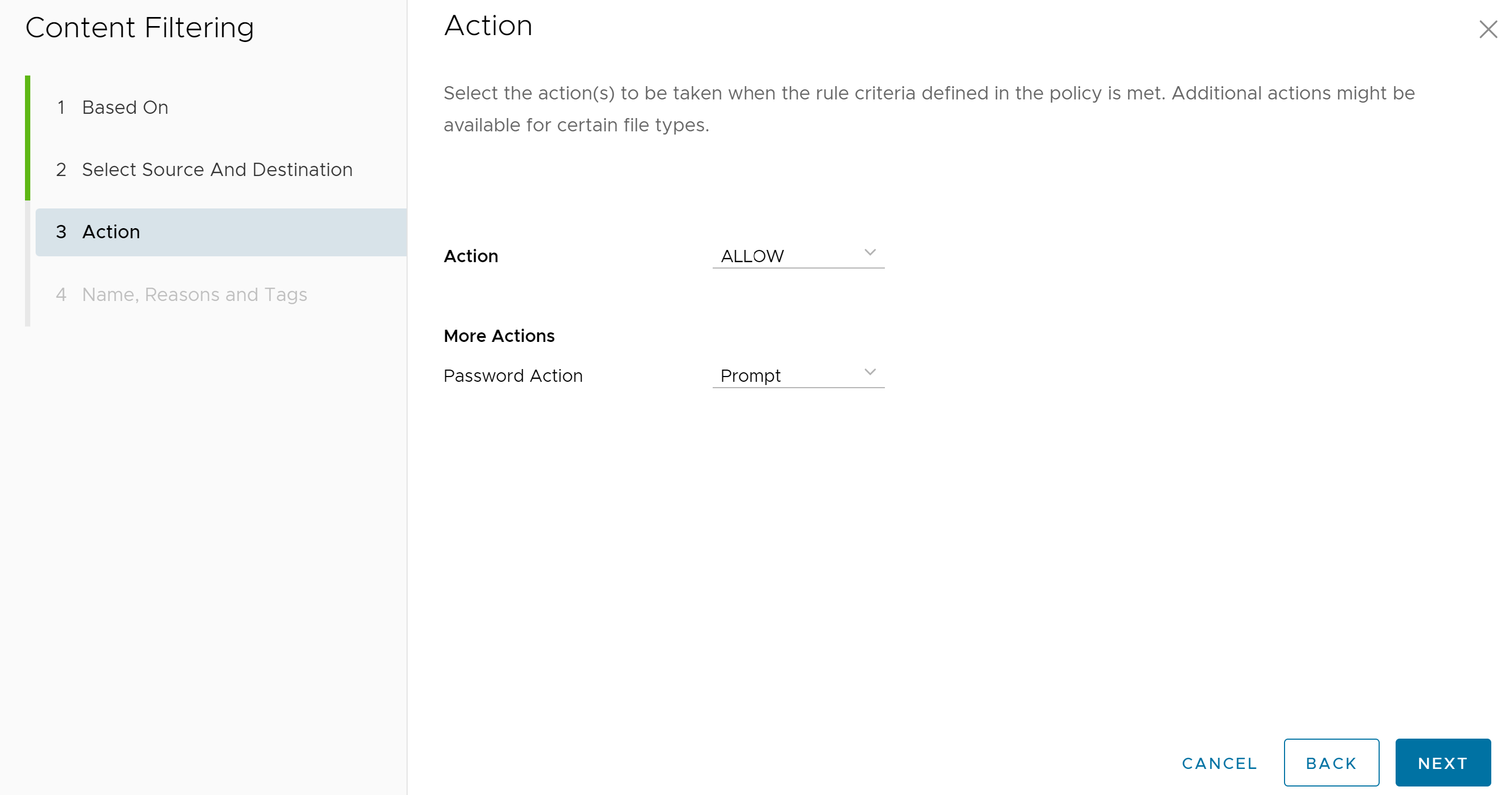

- [次へ (Next)] をクリックすると、[アクション (Action)] 画面が表示されます。

- [アクション (Action)] 画面で、[アクション (Action)] ドロップダウン メニューから、ポリシーで定義されたルール条件が満たされたときに実行されるアクション([ブロック (Block)] または [許可 (Allow)])を選択します。また、ユーザーは特定のファイル タイプの [パスワード適用時のアクション (Password Action)](プロンプト、許可、またはブロック)を設定できます。

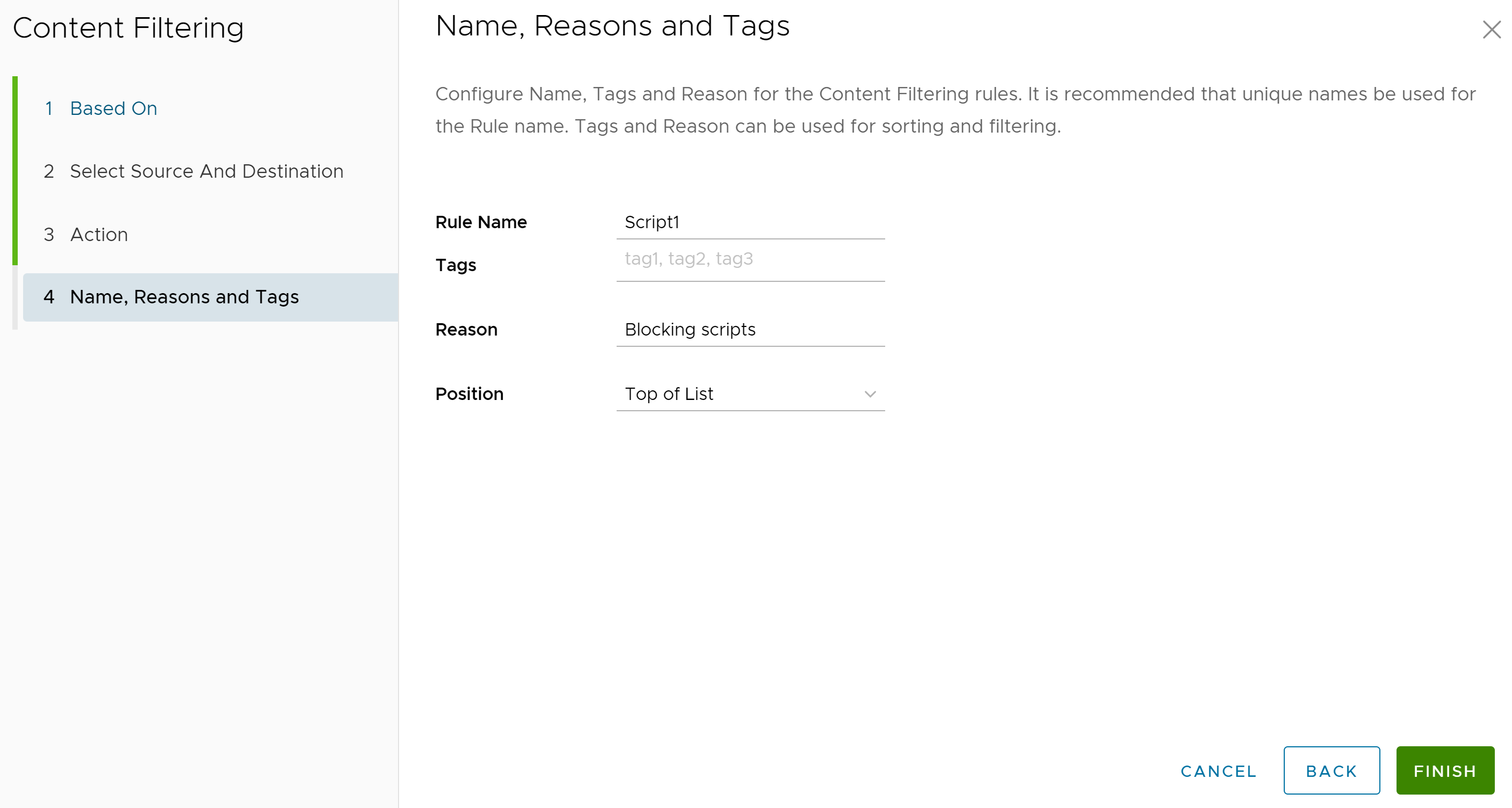

[次へ (Next)] をクリックすると、[名前、理由、およびタグ (Name, Reasons, and Tags)] 画面が表示されます。

- [名前、理由、およびタグ (Name, Reasons, and Tags)] 画面で、一意のルール名(必須)、タグ(使用する場合)、理由(必要な場合)、およびコンテンツ フィルタリング ルールのリスト上のルールの位置(オプションは [リストの上部 (Top of List)] または [リストの下部 (Bottom of List)] のいずれか)を設定します。

注: [位置 (Position)] フィールドでは、コンテンツ フィルタリング ルールのリスト上のルールの位置を指定します。

- [終了 (Finish)] をクリックすると、新しく作成したコンテンツ フィルタリング ルールが [コンテンツ フィルタリング (Content Filtering)] リストに表示されます。

- ユーザーは、[コンテンツ フィルタリング (Content Filtering)] で別のルールを設定する、別のセキュリティ ポリシー カテゴリを設定する、または終了した場合は [公開 (Publish)] ボタンをクリックしてセキュリティ ポリシーを公開する、というオプションがあります。

- セキュリティ ポリシーを公開すると、ユーザーはセキュリティ ポリシーを適用できます。

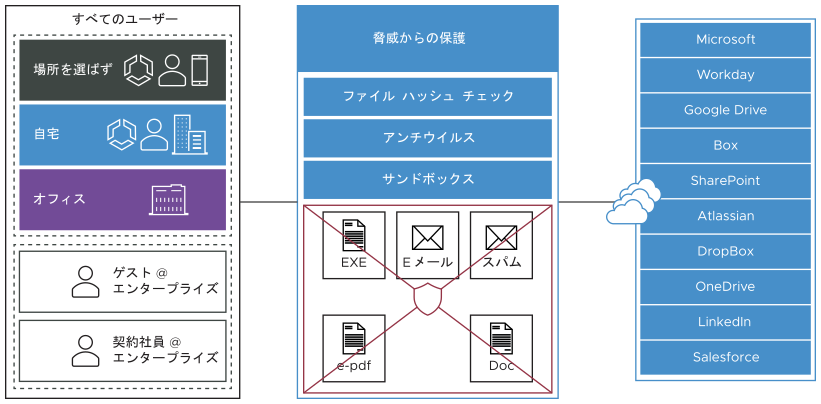

コンテンツ インスペクション

コンテンツ インスペクションは、マルウェア コンテンツを含むアクティブ サイトからの保護と既知の脅威や「デイゼロ」脅威からの保護を提供します。これまでに許可されたコンテンツを検査して、それが有害かどうかを判断できます。

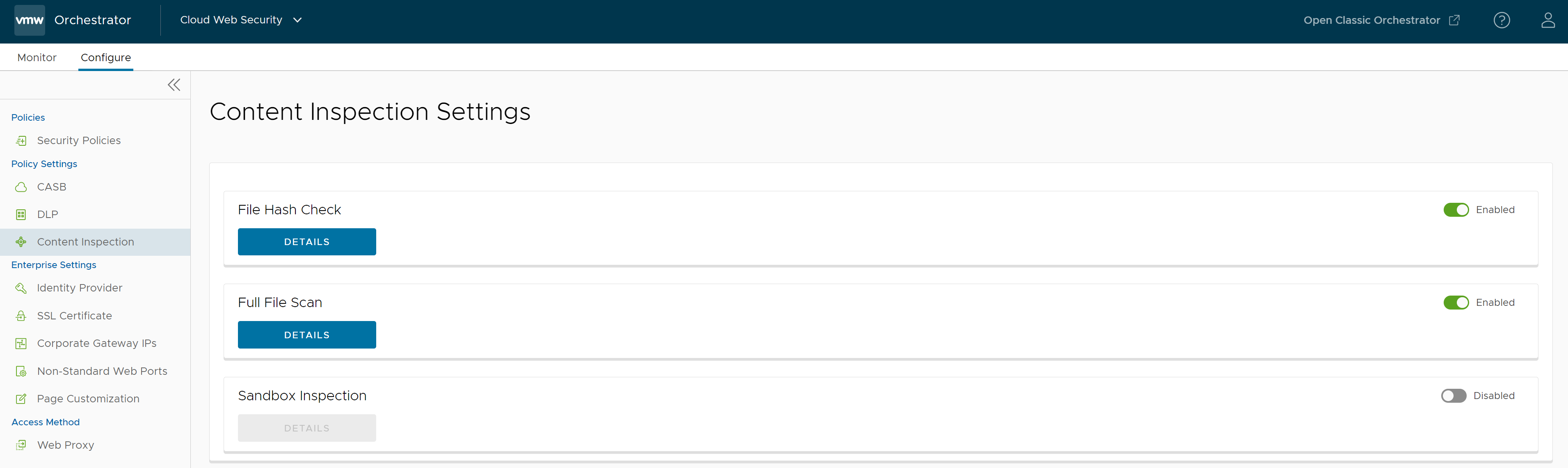

- ファイル ハッシュ チェック:ファイルがスキャンされ、Cloud Web Security データベースに保存されている既知のファイル ハッシュと一致するかどうかが確認されます。ファイル ハッシュは一意の値であり、50 を超える AV エンジンの結果と比較されます。ハッシュ チェックの結果は、正常、悪質、不明のいずれかになります。正常の場合、ファイルはネットワーク上で許可されます。悪質の場合、ファイルはドロップされます。不明の場合、選択したオプションに応じて、ファイルがドロップされるか、アンチウイルス スキャンに送信されます。デフォルトでは、ポリシーに対してこのオプションが有効になっています。

- アンチウイルス スキャン:ファイルは Cloud Web Security アンチウイルス アプリケーションによってスキャンされ、既知のウイルスやマルウェアの署名が検出されます。ファイルが既知のウイルスまたはマルウェアと一致する場合、そのファイルはドロップされます。ファイルが既知のウイルス/マルウェアと一致しない場合は、選択したオプションに応じてドロップされるか、サンドボックスに送信されます。デフォルトでは、ポリシーに対してこのオプションが有効になっています。

- サンドボックス:サンドボックスは、次の 2 つの方法でファイルを安全に分析できる封じ込められた環境です。

- 静的分析:ファイルのライブラリ、インポートされた関数を検査し、コードの文字列、使用するリンク メソッドなどをスキャンします。

- 動的分析:封じ込められた環境でファイルを実行し、動作に基づいてファイルが感染しているかどうかを判断します。動的分析の処理には、さらに多くの時間が必要です。

デフォルトでは、ポリシーに対してサンドボックス インスペクションが無効になっています。サンドボックス インスペクションは、 ページから有効にできます。

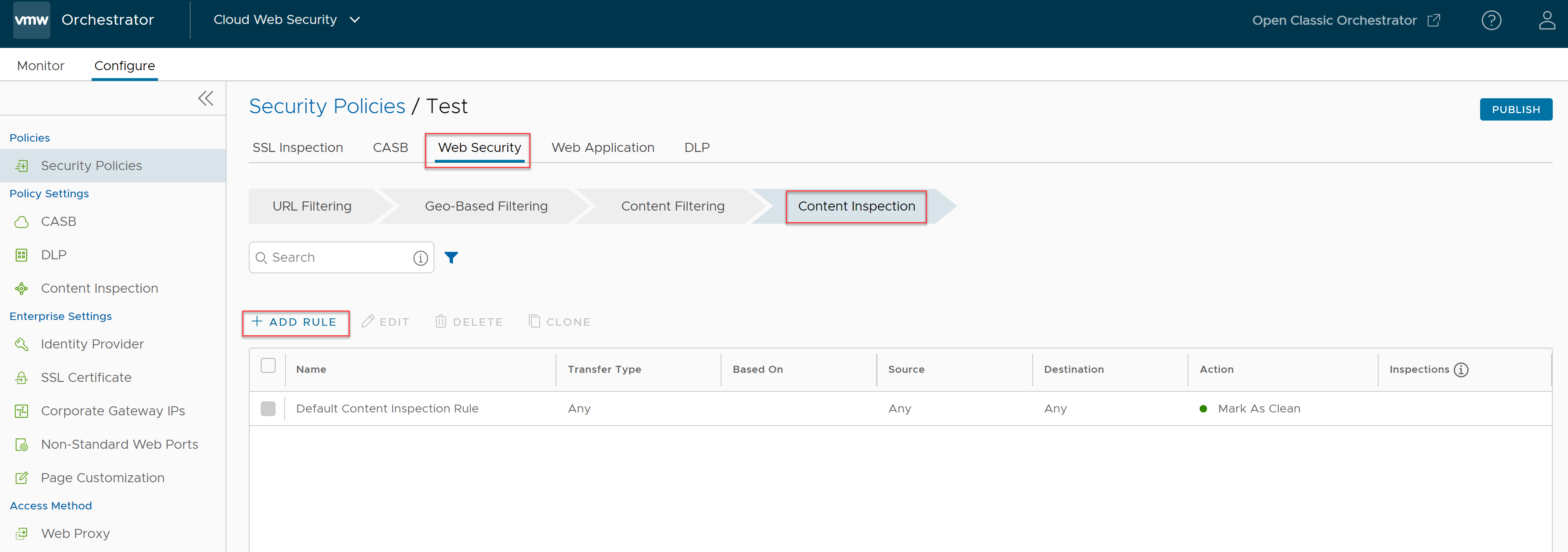

- の順に移動します。

- コンテンツ インスペクション ルールを設定するセキュリティ ポリシーを選択します。

- 選択した [セキュリティ ポリシー (Security Policy)] 画面で、[Web セキュリティ (Web Security)] タブをクリックします。

- [コンテンツ インスペクション (Content Inspection)] タブで、[+ ルールの追加 (+ ADD RULE)] をクリックします。

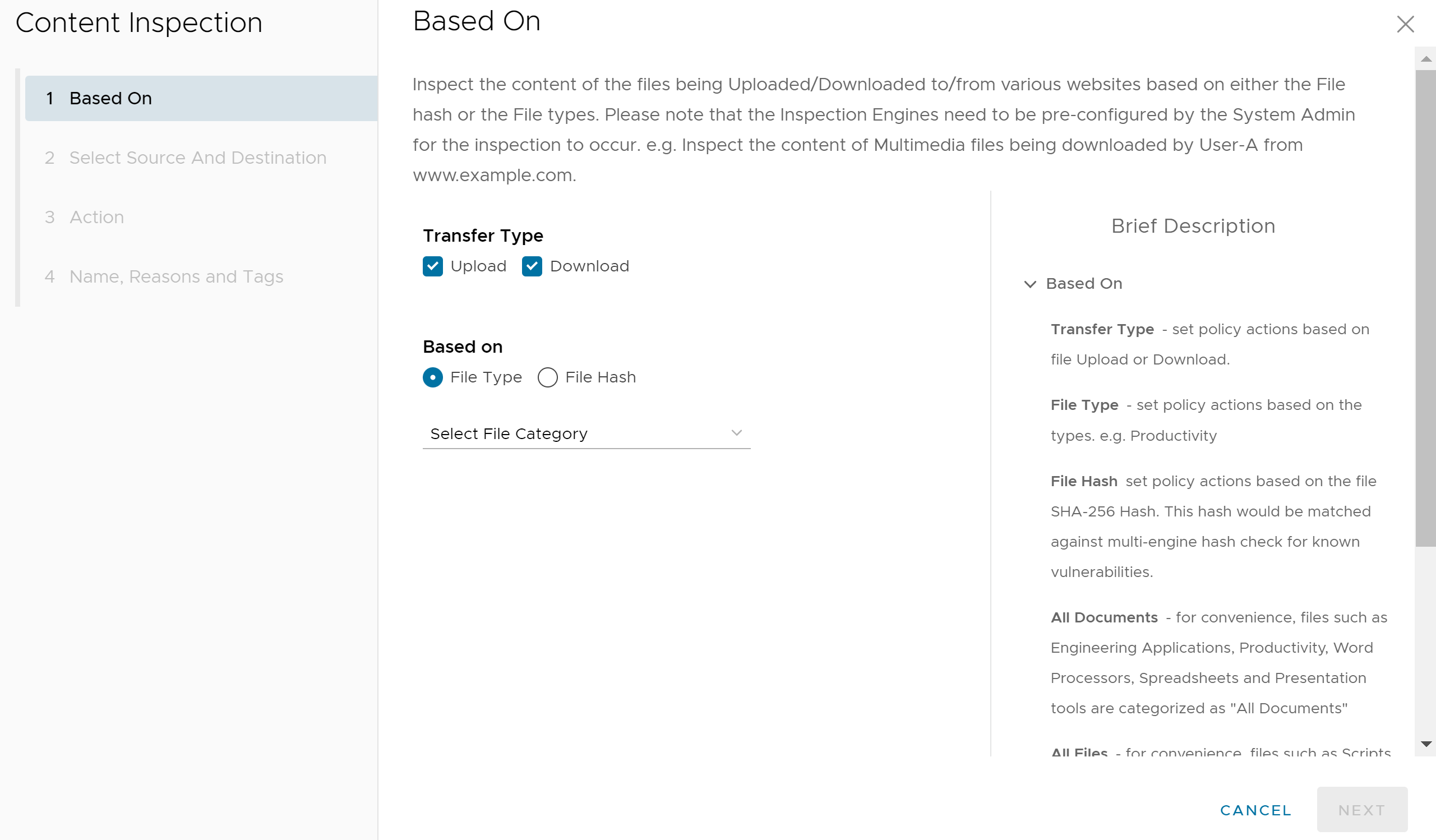

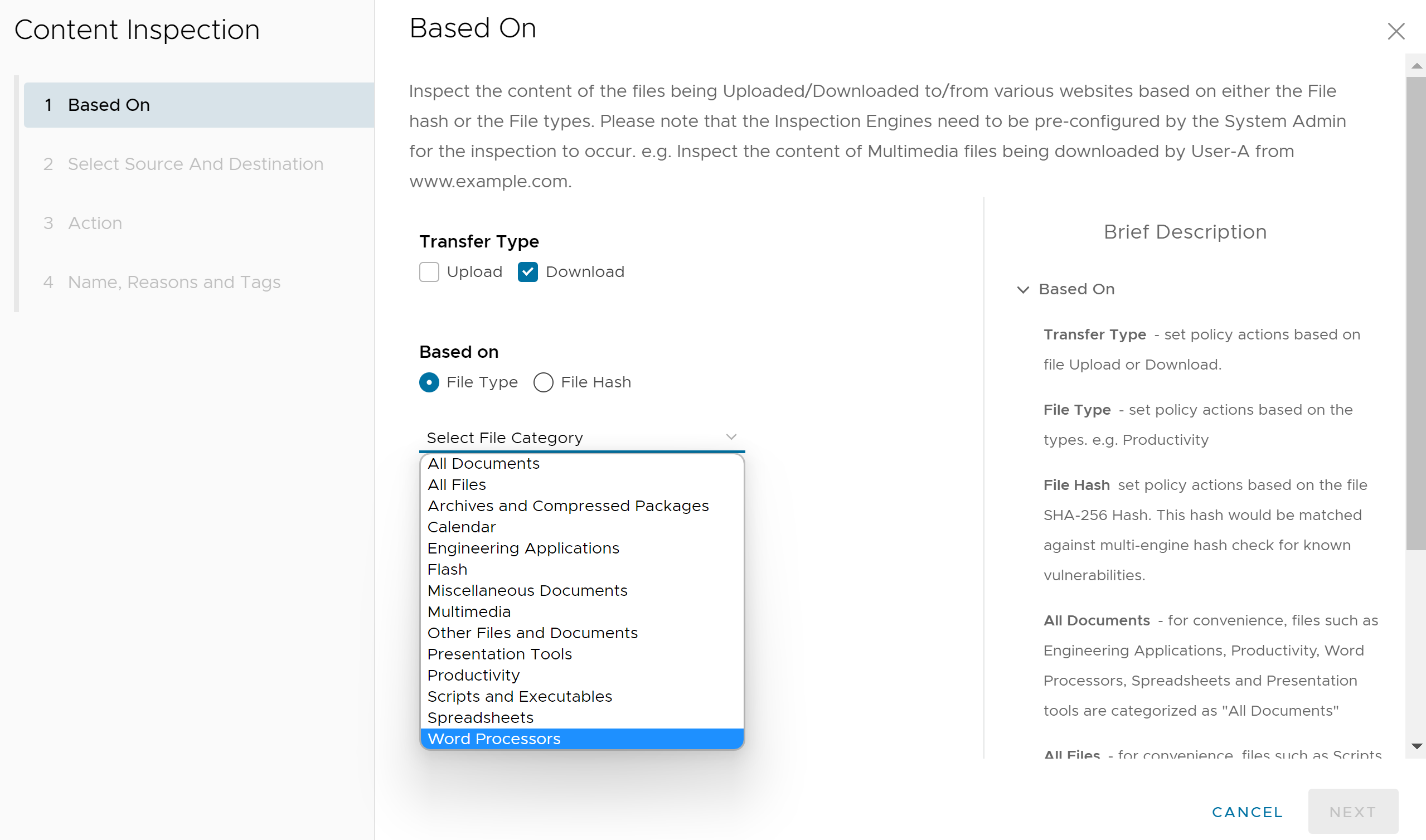

[基準 (Based On)] 画面が表示されます。

- [基準 (Based On)] 画面で次の設定を行い、ファイル ハッシュまたはファイル タイプに基づいて、さまざまな Web サイトに対してアップロード/ダウンロードされるファイルのコンテンツを検査します。

- [転送タイプ (Transfer Type)] では、[ダウンロード (Download)] または [アップロード (Upload)] ラジオ ボタンを選択するか、両方のタイプを選択します。

- [基準 (Based on)] で [ファイル タイプ (File Type)] または [ファイル ハッシュ (File Hash)] を選択します。これは、インスペクションでファイルがファイル タイプに基づいて検索されるか、ファイル ハッシュに基づいて検索されるかを示します(両方を選択することはできません)。

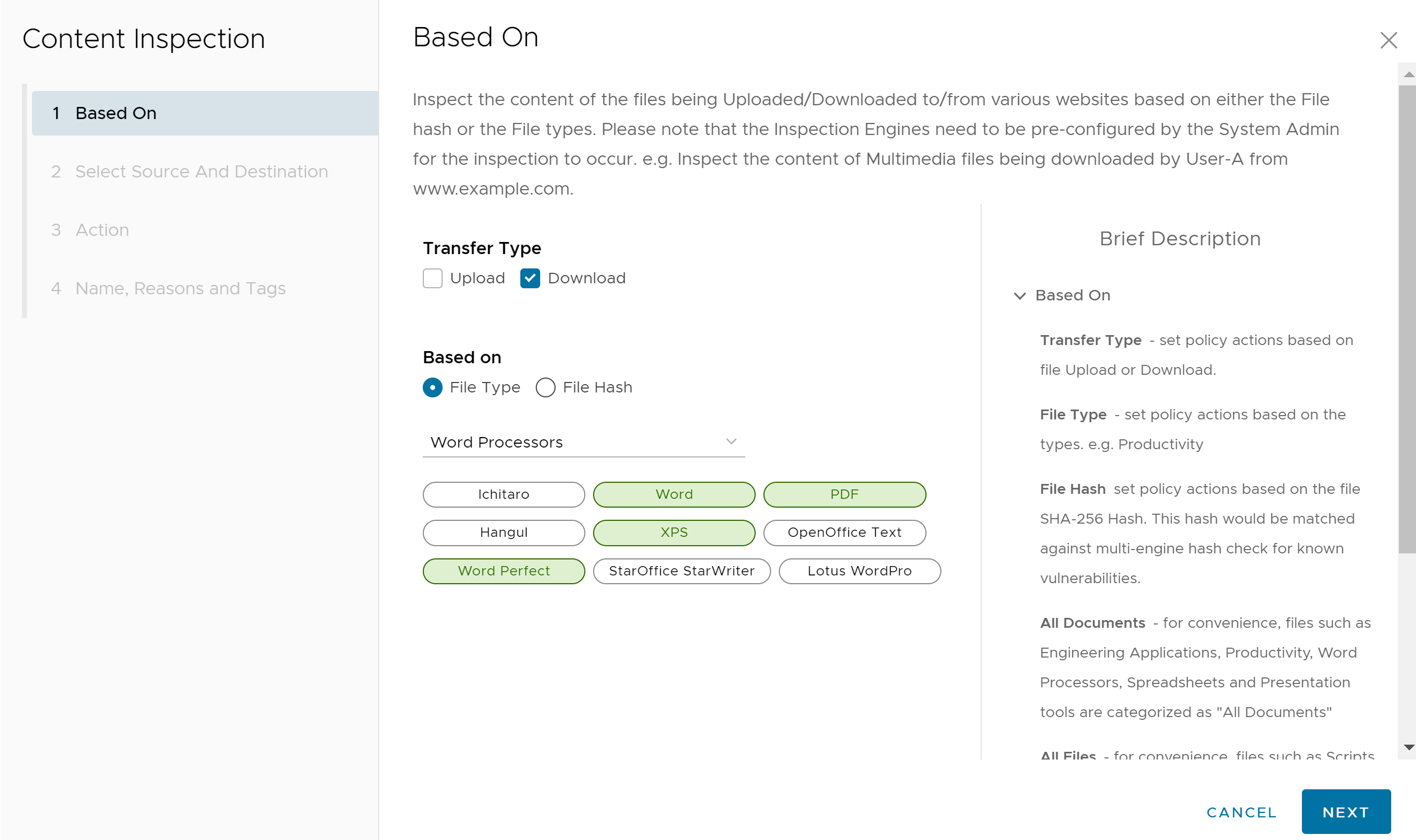

- [ファイル タイプ (File Type)] を選択した場合は、ドロップダウン メニューからカテゴリを選択します。たとえば、Word、XPS、OpenOffice Text、Word Perfect の各ワード プロセッサ ファイル タイプに一致するダウンロード済みファイルを検査するルールを設定できます。

- ユーザーが [ファイル ハッシュ (File Hash)] を選択した場合は、適切なテキスト ボックスに SHA-256 ハッシュを入力します。

- [ファイル タイプ (File Type)] を選択した場合は、ドロップダウン メニューからカテゴリを選択します。たとえば、Word、XPS、OpenOffice Text、Word Perfect の各ワード プロセッサ ファイル タイプに一致するダウンロード済みファイルを検査するルールを設定できます。

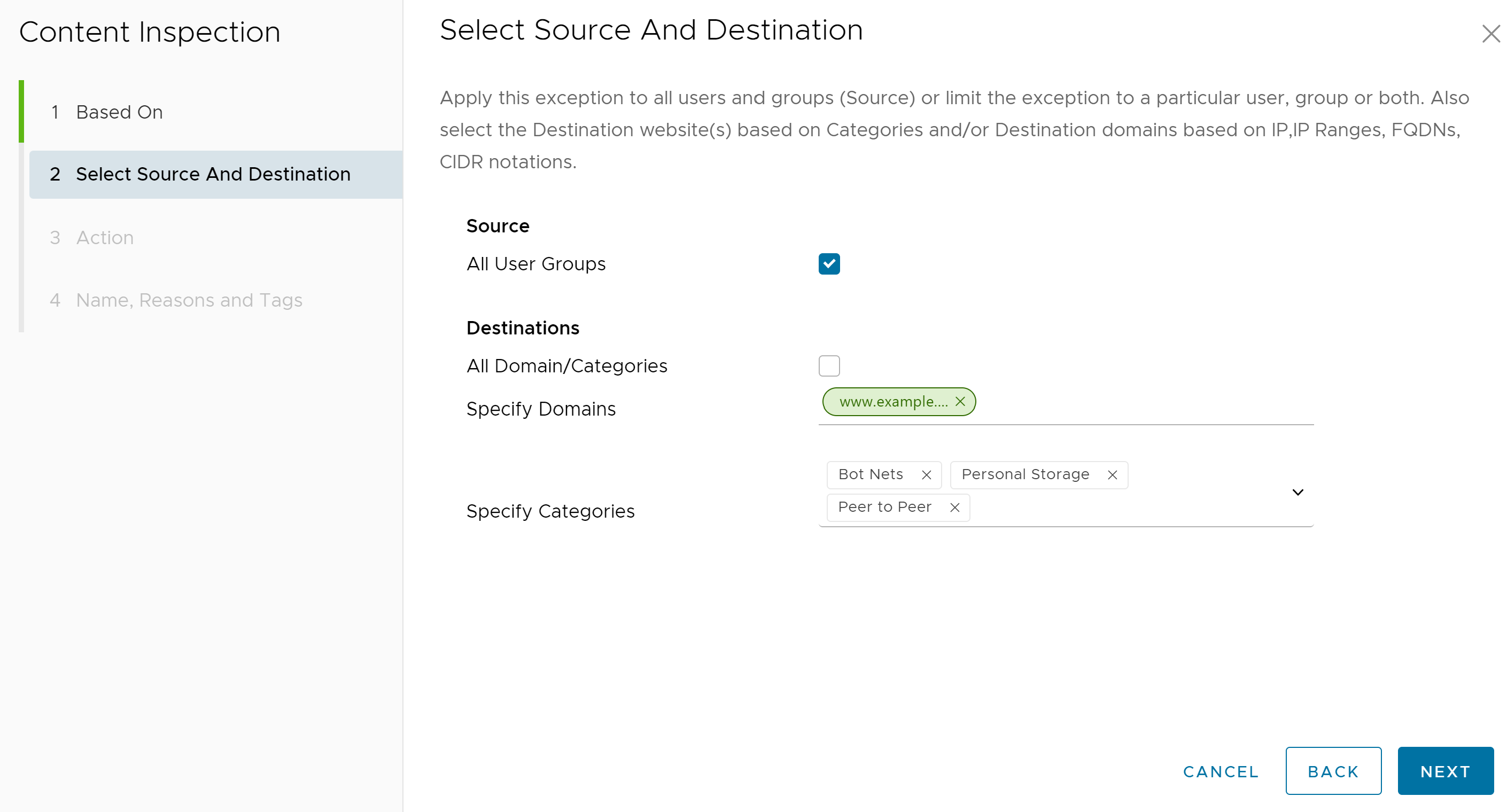

- [次へ (Next)] をクリックすると、[送信元と宛先を選択 (Select Source and Destination)] 画面が表示されます。

- [転送タイプ (Transfer Type)] では、[ダウンロード (Download)] または [アップロード (Upload)] ラジオ ボタンを選択するか、両方のタイプを選択します。

- [送信元と宛先 (Source and Destination)] 画面で、ルールを適用する送信元と宛先を選択します。

- [送信元 (Source)] で、[すべてのユーザーおよびグループ (All Users and Groups)] チェックボックスをオンにしてすべてのユーザーとグループにルールを適用するか、このチェックボックスを選択解除してユーザーとグループを指定します。

- [宛先 (Destinations)] で、[すべてのドメイン/カテゴリ (All Domain/Categories)] チェック ボックスを選択して使用可能なすべてのドメインとカテゴリにルールを適用するか、チェック ボックスを選択解除してルールに適用するドメインとカテゴリを指定します。

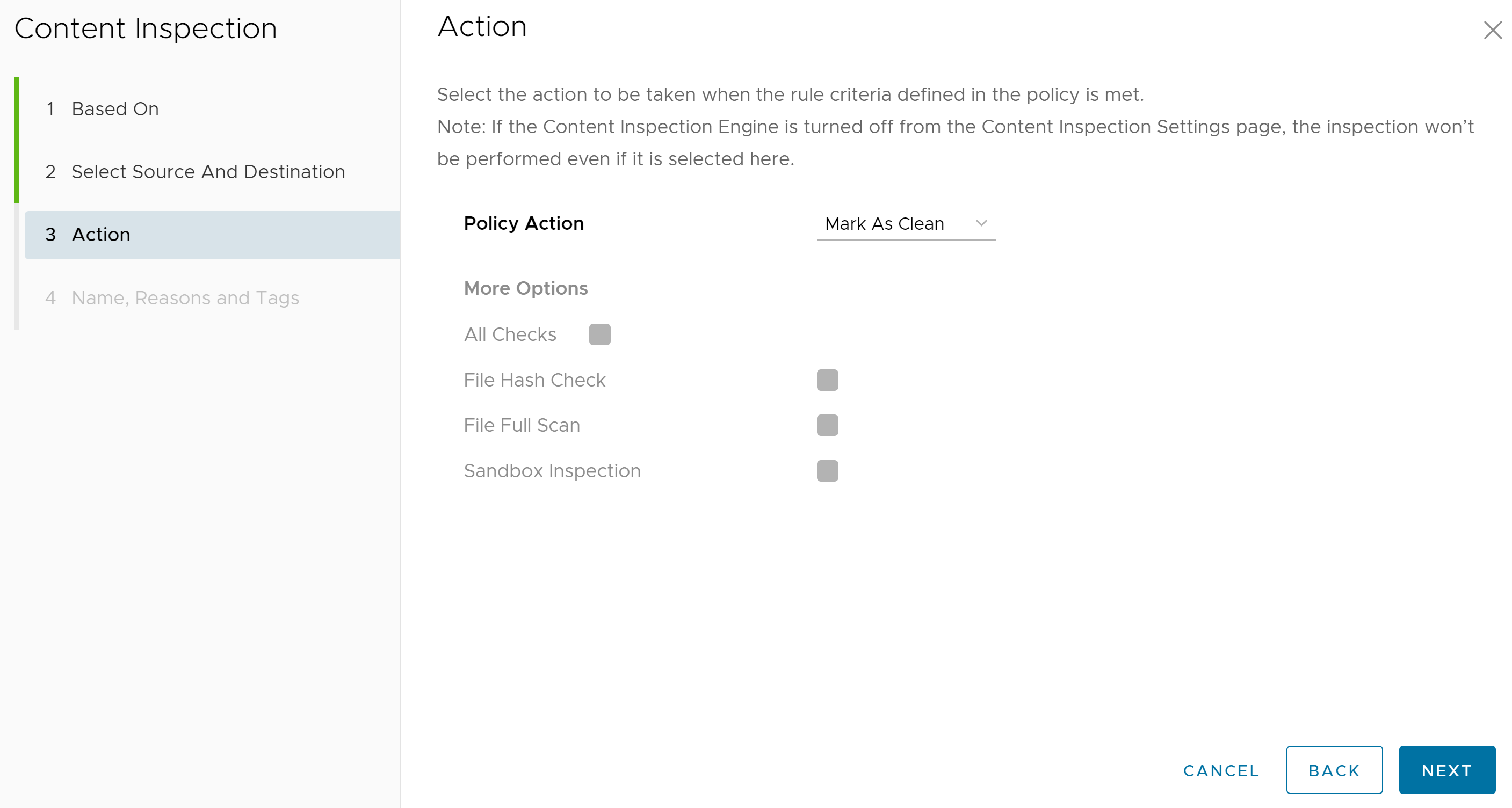

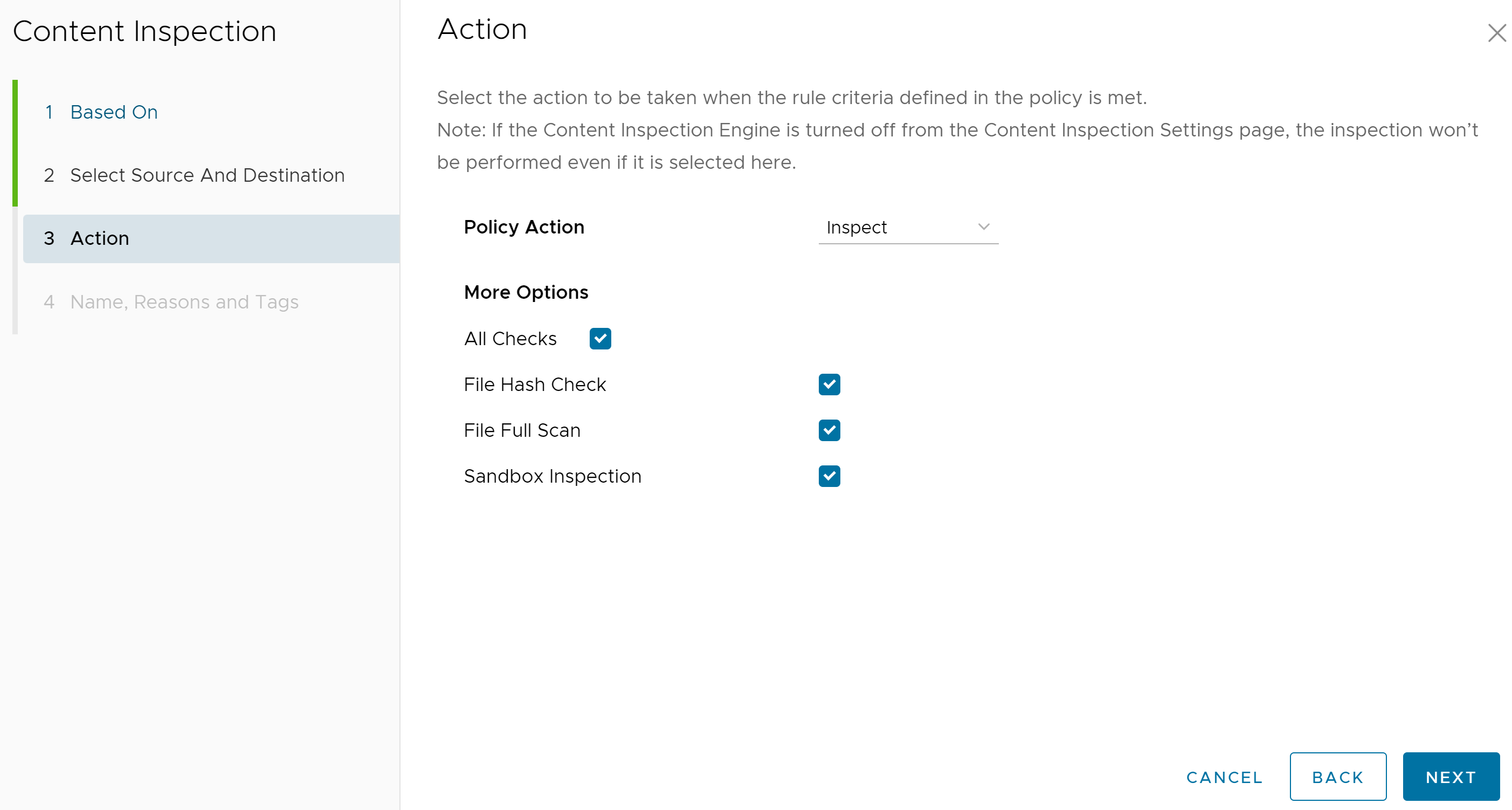

- [次へ (Next)] をクリックすると、[アクション (Action)] 画面が表示されます。

- [アクション (Action)] 画面の [ポリシー アクション (Policy Action)] ドロップダウン メニューから、[クリーンとしてマーク (Mark As Clean)]、[感染としてマーク (Mark As Infected)]、または [検査 (Inspect)] のいずれかのアクションを選択します。

表 1. ポリシー アクションの説明 ポリシー アクション 説明 [クリーンとしてマーク (Mark As Clean)] ファイルはインスペクションなしでネットワーク上で自動的に許可されます。 [感染としてマーク (Mark As Infected)] ファイルは自動的に危険と見なされ、ドロップされて、ネットワークに許可されません。 [検査 (Inspect)] 一致するファイルは最大 3 つの異なるインスペクション オプションの対象となり、ファイルがインスペクションに合格しない場合はドロップされます。 - [クリーンとしてマーク (Mark as Clean)] または [感染としてマーク (Mark as Infected)] ポリシー アクションを選択した場合、インスペクション オプション([すべてのチェック (All Checks)]、[ファイル ハッシュ チェック (File Hash Check)]、[ファイル フル スキャン (File Full Scan)]、[サンドボックス インスペクション (Sandbox Inspection)])は使用できません。

- [検査 (Inspect)] ポリシー アクションを選択した場合、最大 3 つのインスペクション オプション([ファイル ハッシュ チェック (File Hash Check)]、[ファイル フル スキャン (File Full Scan)]、[サンドボックス インスペクション (Sandbox Inspection)])を選択できます。

注: [すべてのチェック (All Checks)] オプションは、3 つのオプション([ファイル ハッシュ チェック (File Hash Check)]、[ファイル フル スキャン (File Full Scan)]、[サンドボックス インスペクション (Sandbox Inspection)])がすべて選択されていることを意味します。

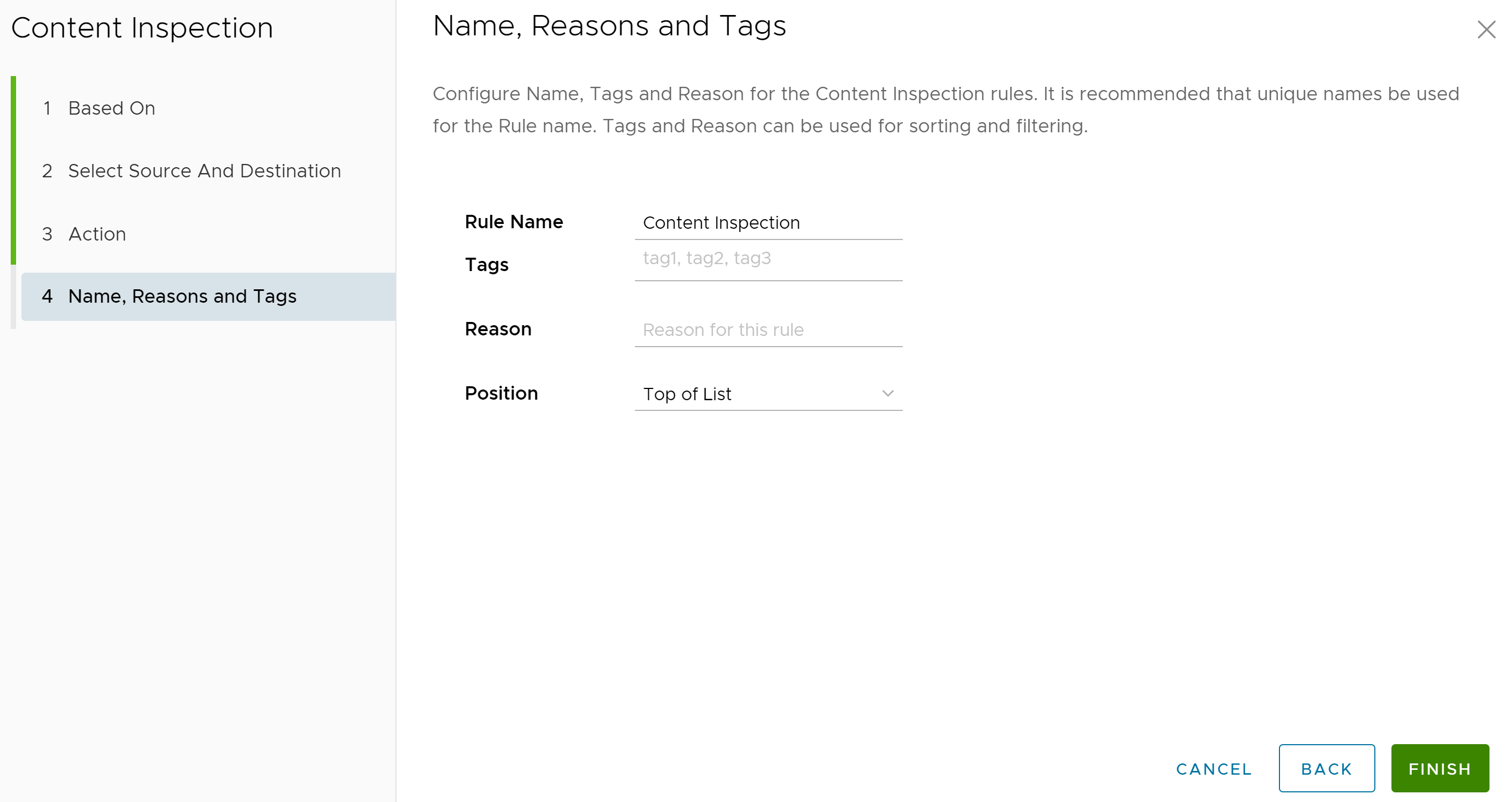

[次へ (Next)] をクリックすると、[名前、理由、およびタグ (Name, Reasons, and Tags)] 画面が表示されます。

- [クリーンとしてマーク (Mark as Clean)] または [感染としてマーク (Mark as Infected)] ポリシー アクションを選択した場合、インスペクション オプション([すべてのチェック (All Checks)]、[ファイル ハッシュ チェック (File Hash Check)]、[ファイル フル スキャン (File Full Scan)]、[サンドボックス インスペクション (Sandbox Inspection)])は使用できません。

- [名前、理由、およびタグ (Name, Reasons, and Tags)] 画面で、一意のルール名(必須)、タグ(使用する場合)、理由(必要な場合)、およびコンテンツ インスペクション ルールのリスト上のルールの位置(オプションは [リストの上部 (Top of List)] または [リストの下部 (Bottom of List)] のいずれか)を設定します。

注: [位置 (Position)] フィールドでは、コンテンツ インスペクション ルールのリスト上のルールの位置を指定します。

- [終了 (Finish)] をクリックすると、新しく作成したコンテンツ インスペクション ルールが [コンテンツ インスペクション (Content Inspection)] リストに表示されます。

- ユーザーは、[コンテンツ フィルタリング (Content Filtering)] で別のルールを設定する、別のセキュリティ ポリシー カテゴリを設定する、または終了した場合は [公開 (Publish)] ボタンをクリックしてセキュリティ ポリシーを公開する、というオプションがあります。

- セキュリティ ポリシーを公開すると、ユーザーはセキュリティ ポリシーを適用できます。