このセクションでは、Cloud Web Security の ID プロバイダ (IdP) としての Azure Active Directory (AD) の設定方法について説明します。これにより、ユーザー名またはグループに一致するように Cloud Web Security ポリシーを設定したり、Web および DLP ログにユーザー アクセスを記録したりできます。まず、Azure AD の設定について説明し、次に VMware Cloud Orchestrator の設定について説明します。

前提条件

Azure Active Directory を

Cloud Web Security の ID プロバイダとして設定するには、以下が必要です。

- Azure アカウント

- Azure Active Directory (AD) テナント

ヒント: Azure AD テナントを作成するプロセスは ここに記載されています。

- Cloud Web Security が有効になっている本番環境の VMware Cloud Orchestrator のカスタマー エンタープライズ。Orchestrator がリリース 4.5.0 以降を使用している必要があります。

Azure の設定

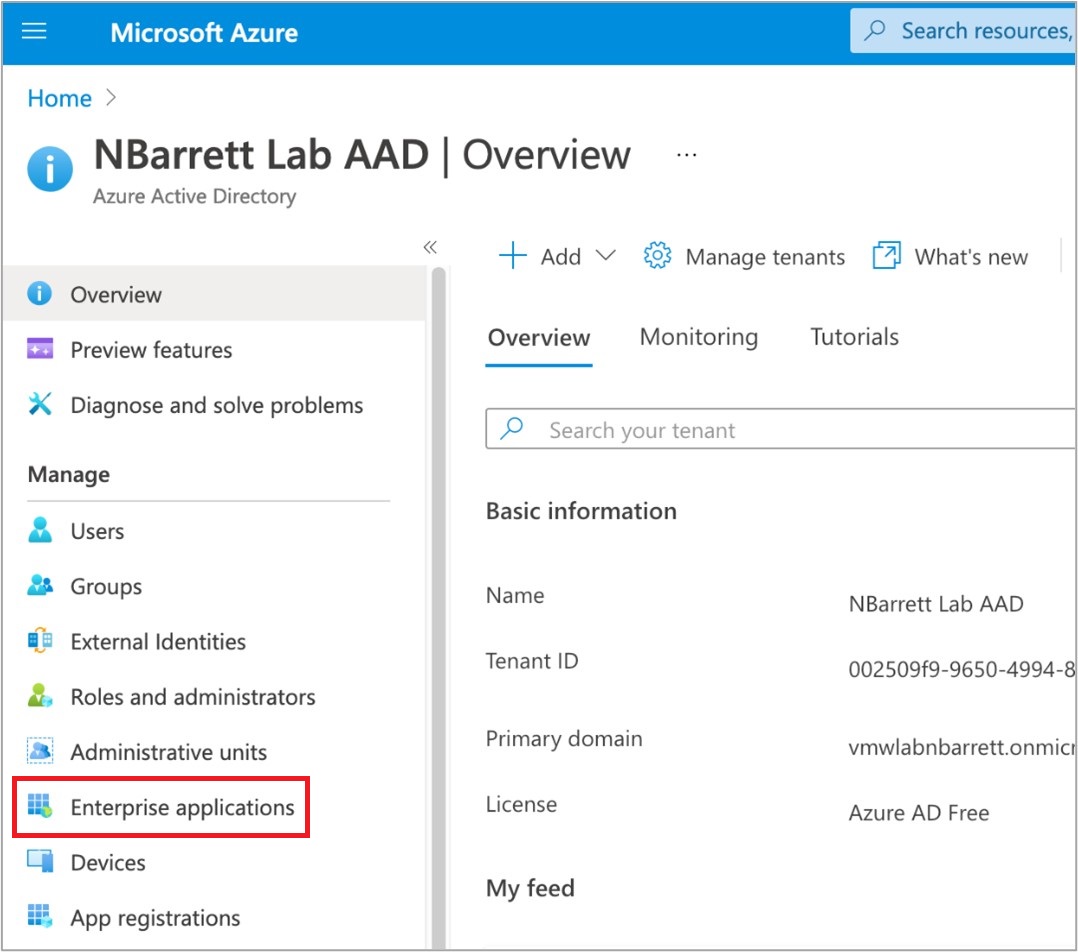

- エンタープライズ認証情報または Azure AD テナントのローカル ユーザーを使用して、Azure ポータル https://portal.azure.com/ にログインします。

- 上部の検索バーで Active Directory を検索して、[Azure Active Directory] サービスにアクセスします。

- 左側のパネルで [エンタープライズ アプリケーション (Enterprise Applications)] をクリックします。

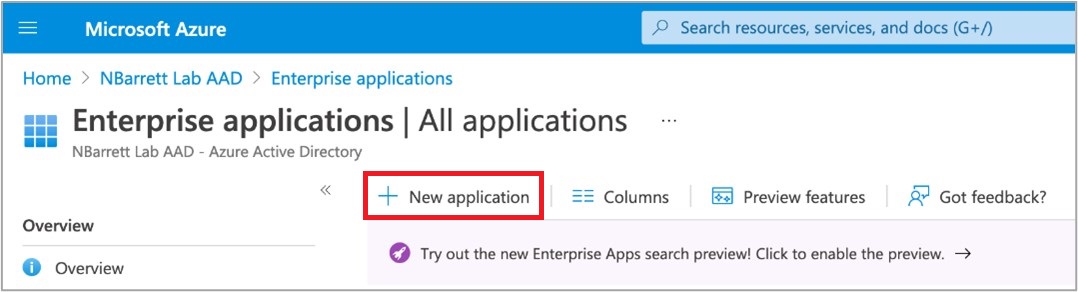

- [エンタープライズ アプリケーション (Enterprise Applications)] パネルの上部にある [新しいアプリケーション (New application)] をクリックします。

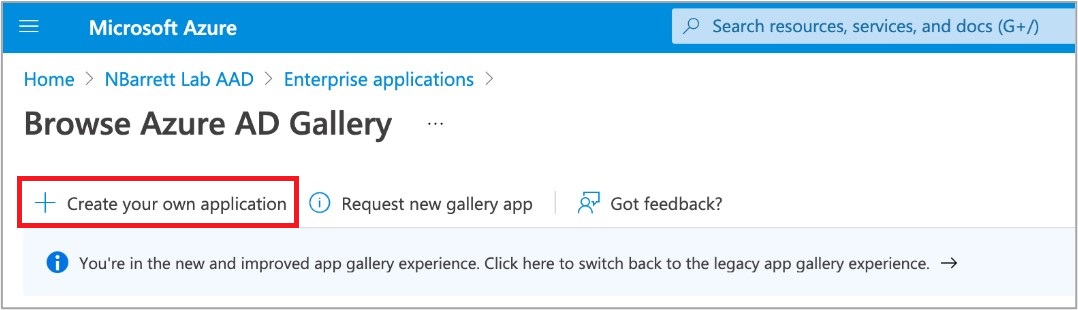

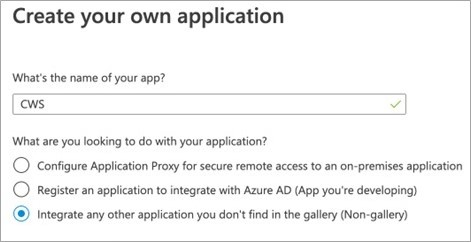

- [新しいアプリケーション (New application)] パネルの上部にある [独自のアプリケーションの作成 (Create Your Own Application)] をクリックします。

- 名前(CWS など)を入力し、[非ギャラリー (Non-gallery)] ラジオ ボタンがオンであることを確認します。

- [独自のアプリケーションの作成 (Create Your Own Application)] フォームの下部にある [作成 (Create)] をクリックします。

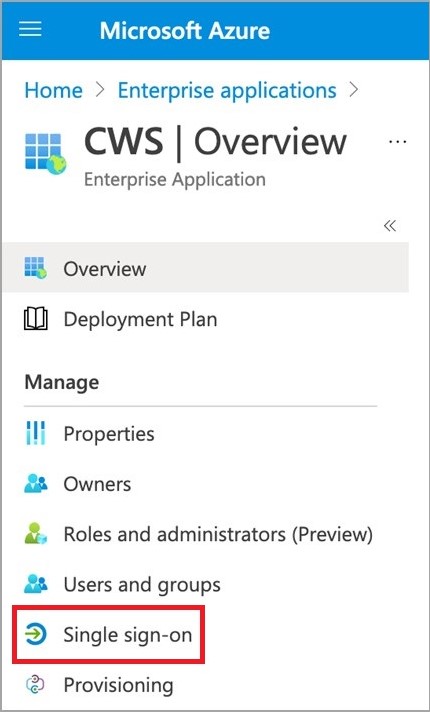

- Cloud Web Security (CWS) の [エンタープライズ アプリケーション (Enterprise application)] ページの左側のパネルを使用して、[シングル サインオン (Single sign-on)] パネルをクリックします。

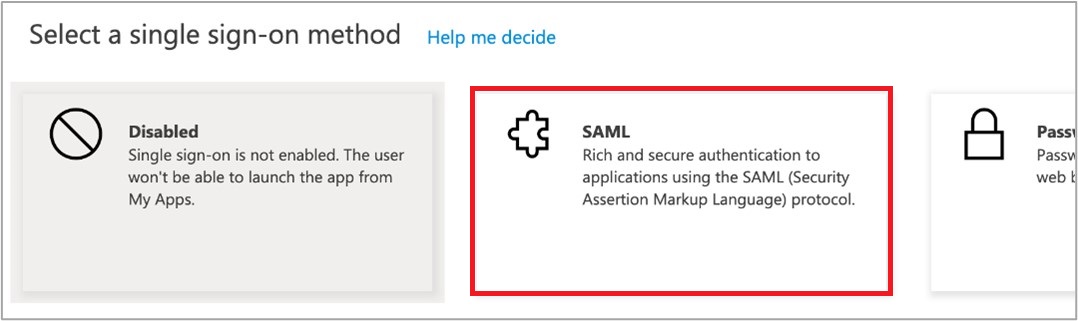

- 選択する[シングル サインオンの方法]として、[SAML] (Security Assertion Markup Language) をクリックします。

- 次に示すように、右上の鉛筆アイコンを使用してセクション (1) に入力します。必要なすべての詳細を入力したら、ポップアップ ペインの上部にある [保存 (Save)] をクリックします。

フィールド名 フィールド値 フィールドの説明 識別子 (エンティティ ID) (Identifier (Entity ID)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata Azure AD では、複数の値を使用できます。この値に設定し、[デフォルト (Default)] チェック ボックスをオンにします。これは、Cloud Web Security が SAML の [AuthRequest] メッセージと同じように表示するエンティティ ID です。 応答 URL (ACS URL) (Reply URL (ACS URL)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml これは、Azure AD が SAML アサーション ペイロードをリダイレクトする URL です。これは、ユーザーが正常に認証されたことを Cloud Web Security が学習する方法です。 サインオン URL (Sign-on URL) https://safe-cws-sase.vmware.com/safeview-auth-server/saml これは、Azure AD が Cloud Web Security への認証を開始する場合(Cloud Web Security が Azure AD へリダイレクトする場合ではなく)に使用されます。通常、これは使用されません。 - セクション (3) および (4) の次の項目をテキスト エディタ(たとえば、Windows のメモ帳または Mac の TextEdit)にコピーします。

フィールド名 フィールドの説明 セクション (3) - 証明書 (Base64) (Section (3) - Certificate (Base64)) これは、Azure AD が SAML アサーションに署名するために使用するキー ペアのパブリック キーです。これにより、Cloud Web Security は、アサーションがこの Azure AD 統合によって作成されたことを検証できます。このファイルをダウンロードし、便利な場所に保管しておきます。「-----BEGIN CERTIFICATE-----」で始まり、「-----END CERTIFICATE-----」で終了する必要があります。 セクション (4) - Azure AD 識別子 (Section (4) - Azure AD Identifier) これは Azure AD IdP の SAML [entityID] です。応答 URL のペイロード(手順 10 を参照)では、これは SAML アサーションがこの Azure AD 統合から取得されたことを Cloud Web Security に対して示します。 セクション (4) - ログイン URL (Section (4) - Login URL) これは、ユーザーが Azure AD にログインできるように(まだログインしていない場合)するために、Cloud Web Security がリダイレクトする Azure AD ログイン URL です。 - [ユーザー属性と要求 (User Attributes & Claims)] の右上隅にある鉛筆アイコンをクリックします。

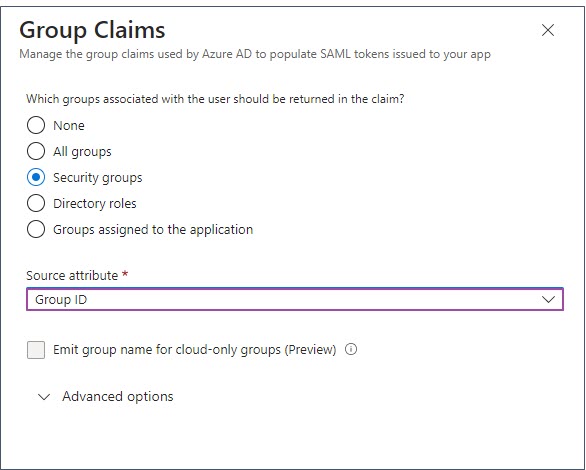

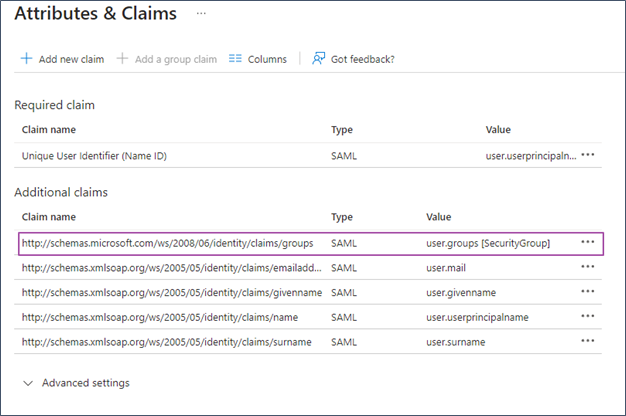

- 次の設定を使用して [グループ要求 (Group Claim)] を追加します。送信元属性として「グループ ID (Group ID)」を選択します。

[属性と要求 (Attribute & Claims)] ウィンドウに、グループの要求が追加されます。

[属性と要求 (Attribute & Claims)] ウィンドウに、グループの要求が追加されます。

- これで、Azure AD SAML の設定が完了しました。

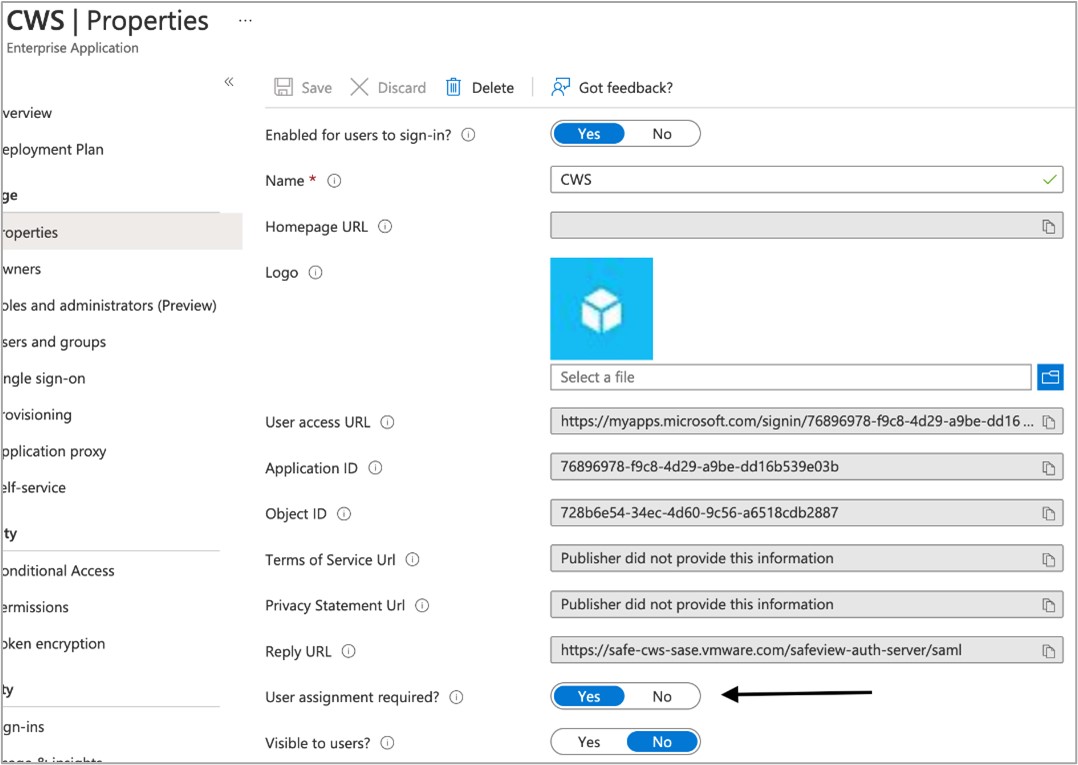

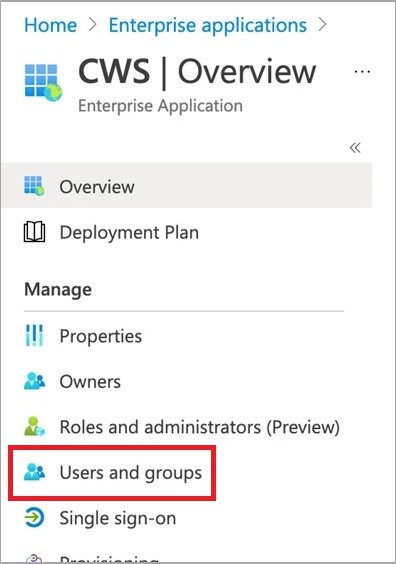

- Cloud Web Security [エンタープライズ アプリケーション (Enterprise applications)] ページの [ユーザーおよびグループ (Users and Groups)] セクションをクリックします。

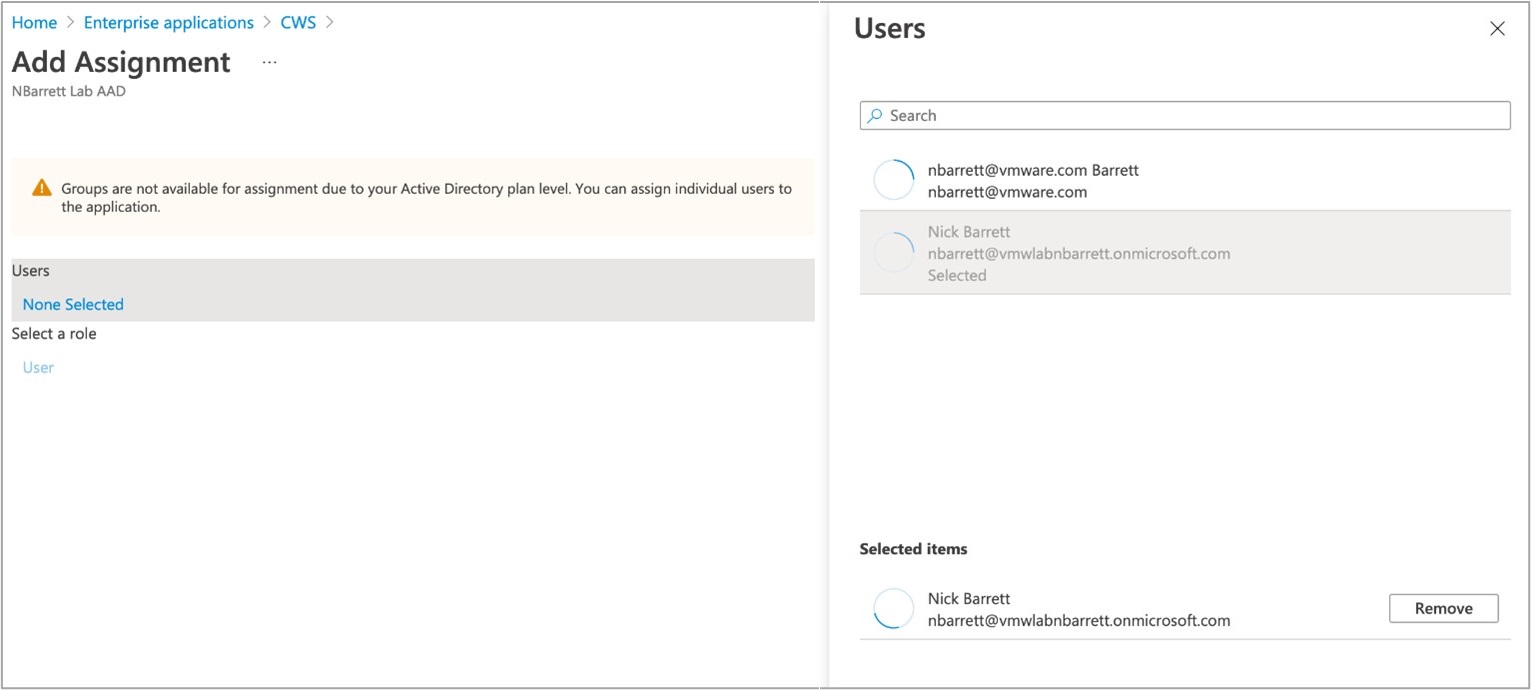

- Cloud Web Security アプリケーションへのアクセスを許可するユーザーまたはグループを選択します。[割り当て (Assign)] をクリックします。

重要:

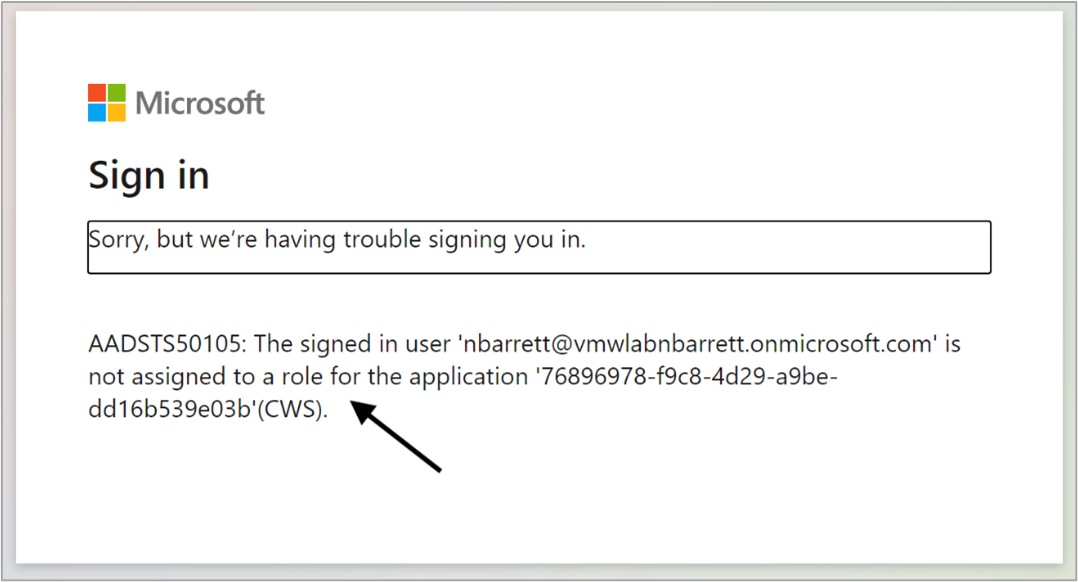

重要:- この手順を実行しない場合、Cloud Web Security ワークフローで認証を試みると、アプリケーションがユーザーに対して承認されていないことを示すエラーが表示されます。

- グループは、ユーザーがアップグレードされた Azure Active Directory P1 または P2 テナントを持っている場合にのみ使用できます。デフォルトの Active Directory プラン レベルでは、個々のユーザーをアプリケーションに割り当てることのみが許可されます。

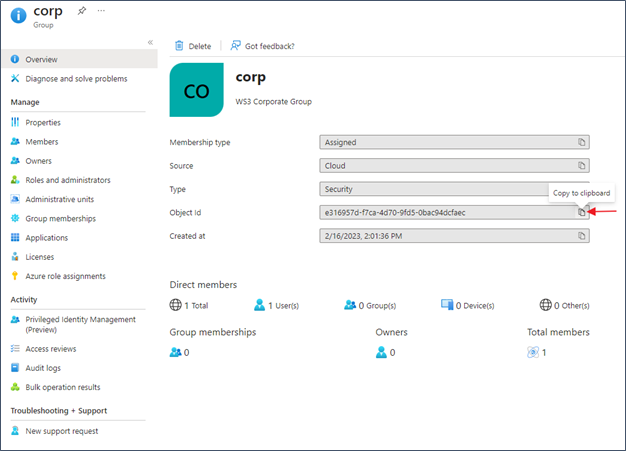

- Azure ポータルで、[Azure Active Directory] > [グループ (Groups)] に移動し、グループ名を選択してグループ プロパティを表示します。Azure グループから [オブジェクト ID (Object ID)] 値をコピーします。

注: CWS ポリシーで Azure グループを使用するには、Azure グループのオブジェクト ID を取得する必要があります。

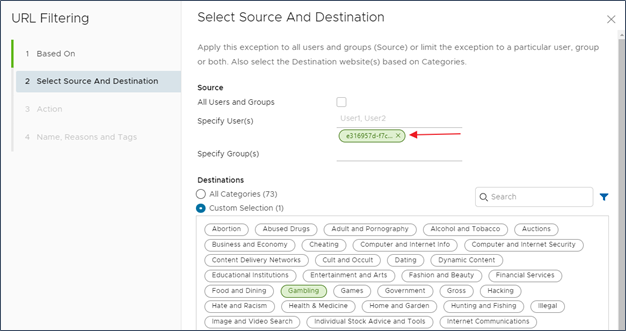

[オブジェクト ID (Object ID)] を使用して、CWS ポリシーで一致させる Azure グループを指定します。次の例では、Azure AD グループ「 [corp]」が [ギャンブル (Gambling)] カテゴリの URL フィルタリング ポリシーと一致しています。

[オブジェクト ID (Object ID)] を使用して、CWS ポリシーで一致させる Azure グループを指定します。次の例では、Azure AD グループ「 [corp]」が [ギャンブル (Gambling)] カテゴリの URL フィルタリング ポリシーと一致しています。 混乱を避けるため、CWS ポリシーの [理由 (Reason)] フィールドに元の Azure グループ名を参照する情報を含めることもできます。次の例では、「 [corp]」グループを参照するか、タグを作成します。

混乱を避けるため、CWS ポリシーの [理由 (Reason)] フィールドに元の Azure グループ名を参照する情報を含めることもできます。次の例では、「 [corp]」グループを参照するか、タグを作成します。

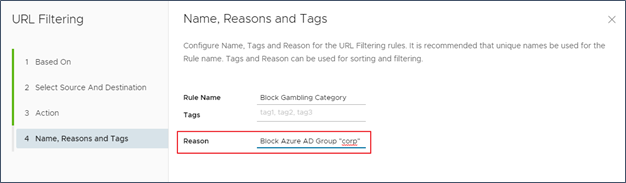

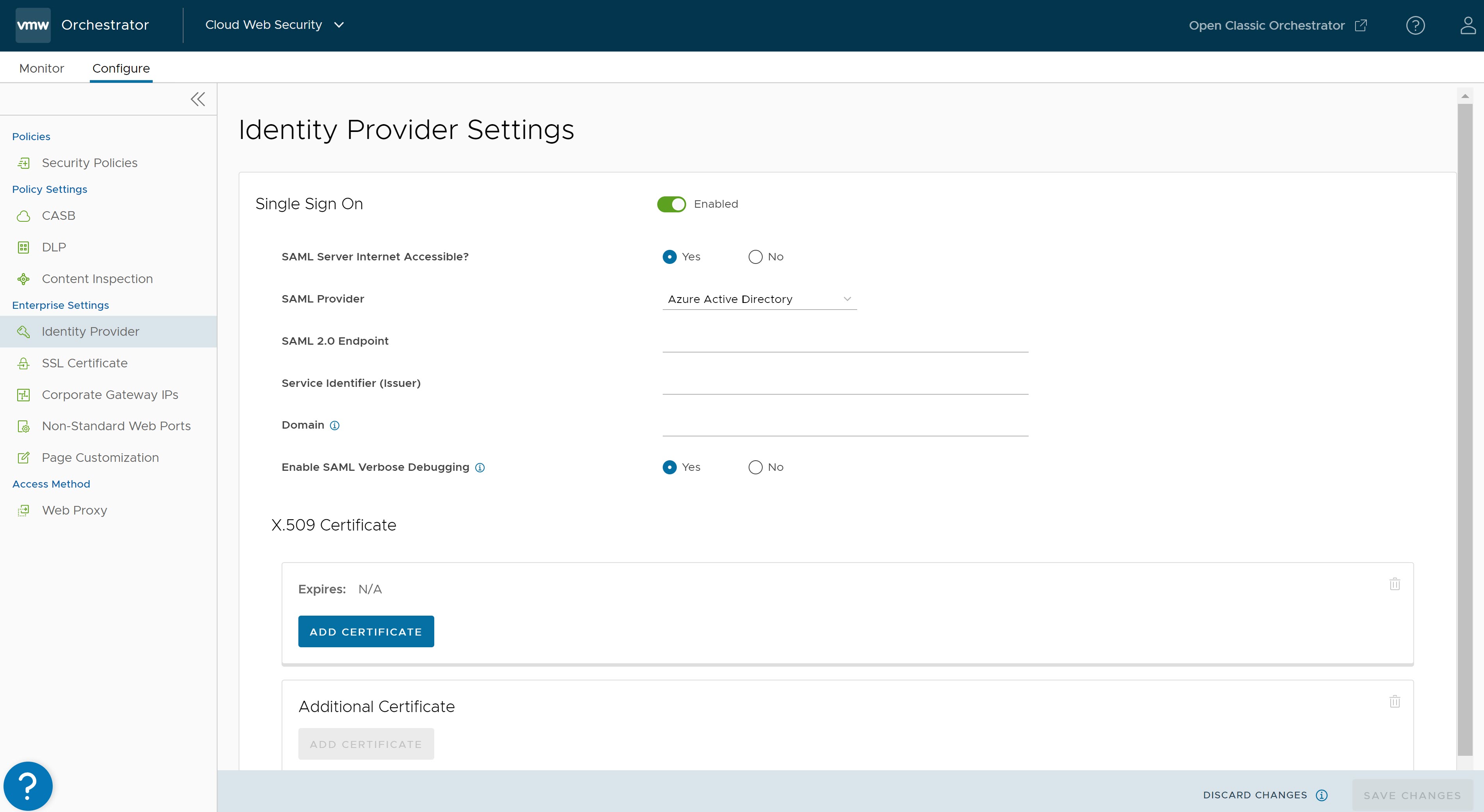

VMware Cloud Orchestrator の設定

- Orchestrator UI にログインします。

- の順に移動します。[ID プロバイダ設定 (Identity Provider Settings)] ページが表示されます。

- [シングル サインオン (Single Sign On)] を [有効 (Enabled)] に切り替えます。

- 次の詳細を設定します。

- [SAML サーバがインターネットにアクセスできますか? (SAML Server Internet Accessible)] で [はい (Yes)] を選択します

- [SAML プロバイダ (SAML Provider)] で [Azure Active Directory] を選択します。

- [SAML 2.0 エンドポイント (SAML 2.0 Endpoint)] で、Azure AD 設定の手順 11 に従って、メモ帳アプリケーションから [ログイン URL (Login URL)] をコピーします。

- [サービス識別子 (発行者) (Service Identifier (Issuer))] で、Azure AD 設定の手順 11 に従って、メモ帳アプリケーションから [Azure AD 識別子 (Azure AD Identifier)] をコピーします。

- 必要に応じて [SAML 詳細デバッグ (SAML Verbose Debugging)] を有効にします。

- これにより、デバッグ メッセージが 2 時間有効になり、その後デバッグが自動的に無効になります。

- SAML デバッグ メッセージは、Chrome デベロッパー コンソールで表示できます。

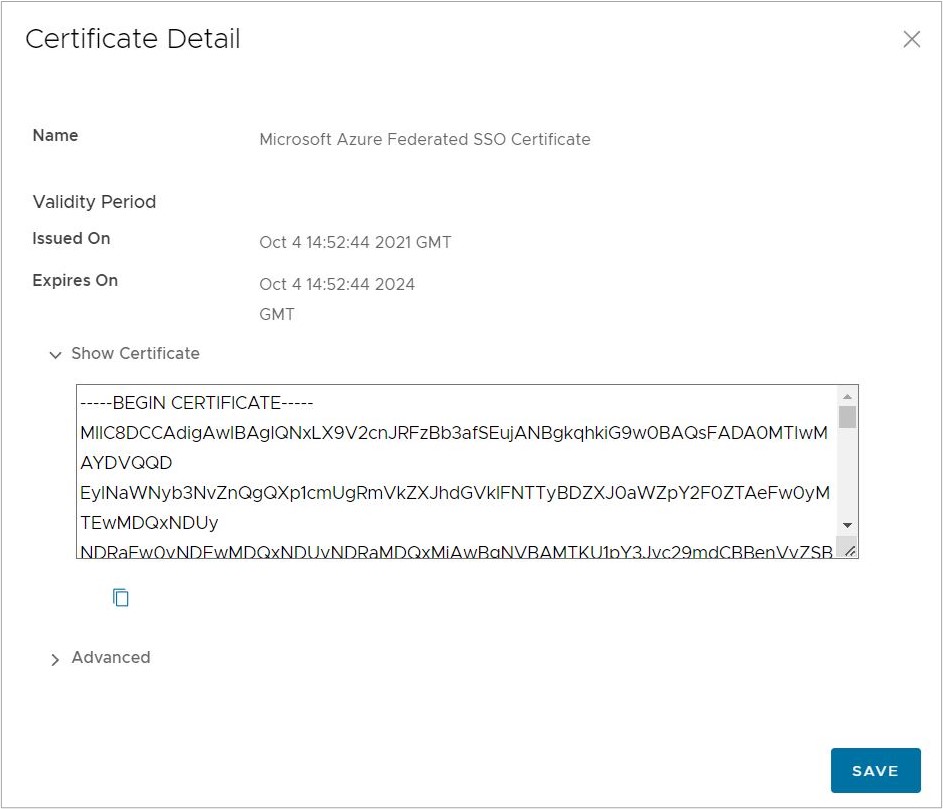

- [X.509 証明書 (X.509 Certificate)] セクションで、[証明書の追加 (Add Certificate)] をクリックし、Azure AD 設定の手順 11 に従って、メモ帳アプリケーションから証明書をコピーしてここに貼り付け、[保存 (Save)] をクリックします。

- 最後に、[変更の保存 (Save Changes)] をクリックして、[認証の設定 (Configure Authentication)] 画面で設定の変更を完了します。

- 次の手順に従って、Workspace ONE Access ドメインの SSL バイパス ルールを追加します。

- の順に移動します。

- SSL バイパス ルールを追加する既存のポリシーを選択し、[編集 (Edit)] ボタンをクリックします。

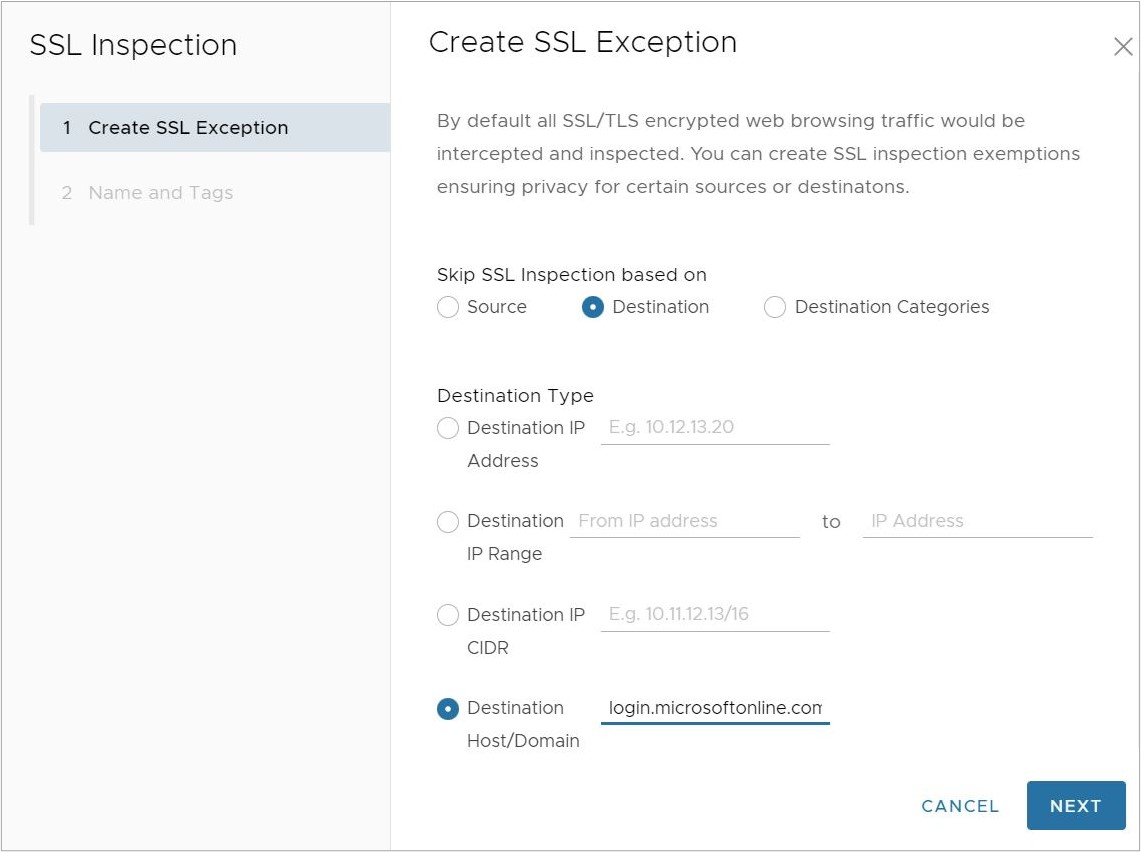

- [SSL インスペクション (SSL Inspection)] タブをクリックして、[+ ルールの追加 (+ Add Rule)] をクリックします。[SSL インスペクションのバイパス指定 (Create SSL Exception)] 画面が表示されます。

- [SSL インスペクションのバイパス指定 (Create SSL Exception)] 画面で、次のように設定し、[次へ (Next)] をクリックします。

- [次に基づいて SSL インスペクションをスキップ (Skip SSL Inspection based on)] で、[宛先 (Destination)] を選択します。

- [宛先のタイプ (Destination Type)] で、[宛先ホスト/ドメイン (Destination Host/Domain)] を選択します。

- [ドメイン (Domain)] に、次のいずれかのドメインを入力します。

- login.microsoftonline.com

- sts.windows.net

- microsoftonline-p.com

- msauth.net

- msftauth.net

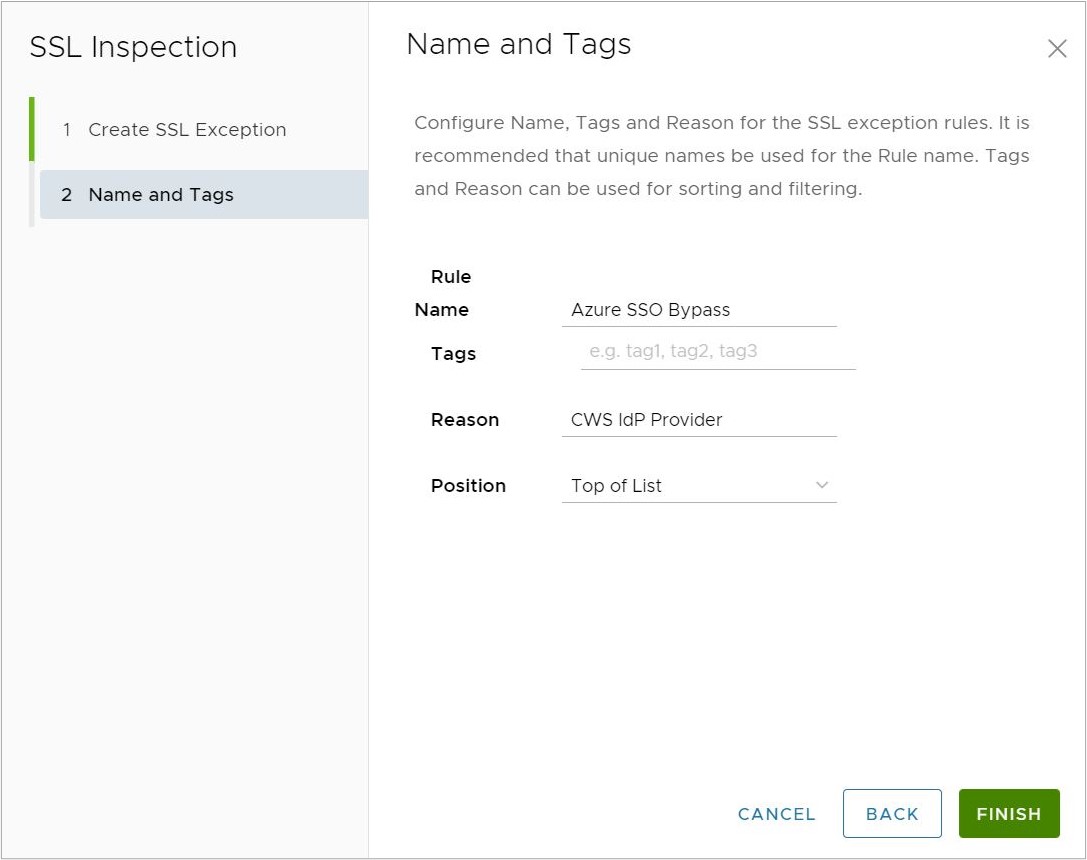

- [名前とタグ (Name and Tags)] 画面で、ルールの一意の名前を入力し、必要に応じて理由を追加します。

- [終了 (Finish)] をクリックし、該当するセキュリティ ポリシーを [公開 (Publish)] して、この新しいルールを適用します。

重要: ドメイン [login.microsoftonline.com] は、 SSL インスペクション バイパス ルールが推奨されるドメインおよび CIDRドキュメントに記載されている [Microsoft 365] ドメイン グループの一部です。完全な [Microsoft 365] ドメイン グループを含む SSL バイパス ルールをすでに設定している場合は、この手順をスキップできます。既存の SSL バイパス ルールに完全な Microsoft 365 ドメイン グループが含まれているときに、上記のルールを設定しようとすると、一意のドメインが複数の SSL バイパス ルールで重複できないため、新しいルールでエラーが発生します。SSL バイパス ルールを設定する必要があるドメインの詳細については、SSL インスペクション バイパス ルールが推奨されるドメインおよび CIDRを参照してください。

トラブルシューティング

このセクションでは、Cloud Web Security 設定における Azure AD IdP の潜在的な問題について説明します。

| 問題 | 提案するソリューション |

|---|---|

認証時に次のエラー メッセージが表示されます。

|

|