このセクションでは、VMware Cloud Web Security の ID プロバイダ (IdP) としての Workspace ONE Access の設定方法について説明します。まず、Workspace ONE の設定について説明し、次に VMware Cloud Orchestrator の設定について説明します。

前提条件

Workspace ONE を

VMware Cloud Web Security の ID プロバイダとして設定するには、以下が必要です。

- Workspace ONE アカウント。

- Cloud Web Security が有効になっている本番環境の VMware Cloud Orchestrator のカスタマー エンタープライズ。Orchestrator がリリース 4.5.0 以降を使用している必要があります。

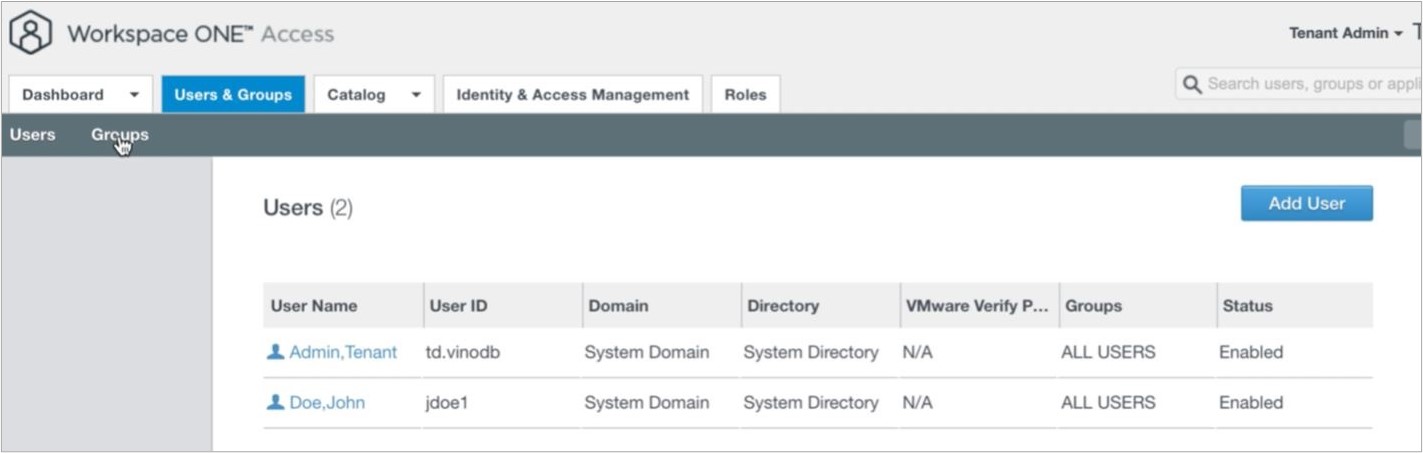

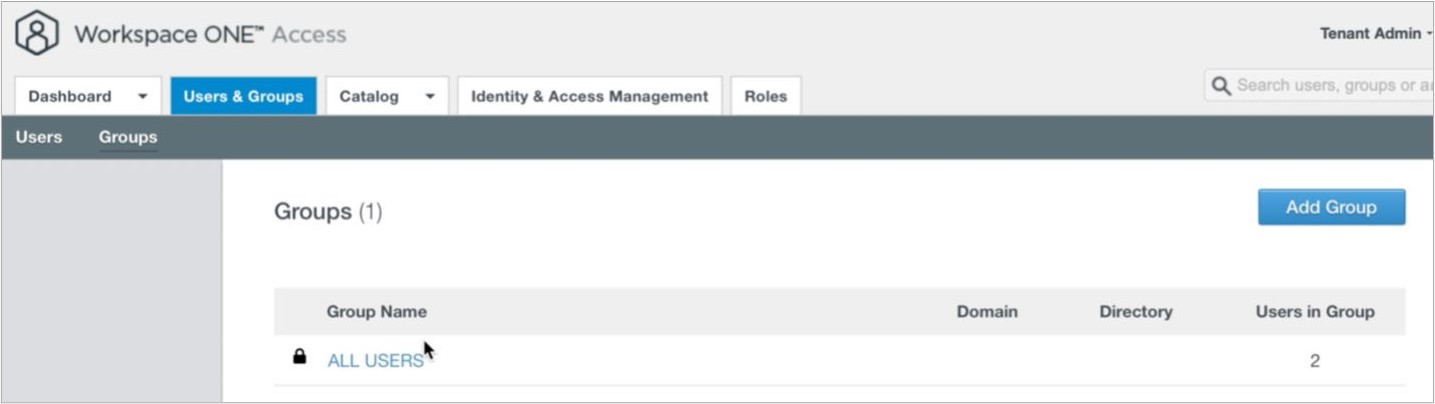

Workspace ONE Access の設定

- ユーザーとグループを作成します。ユーザーをグループに関連付けます。

- に移動します。

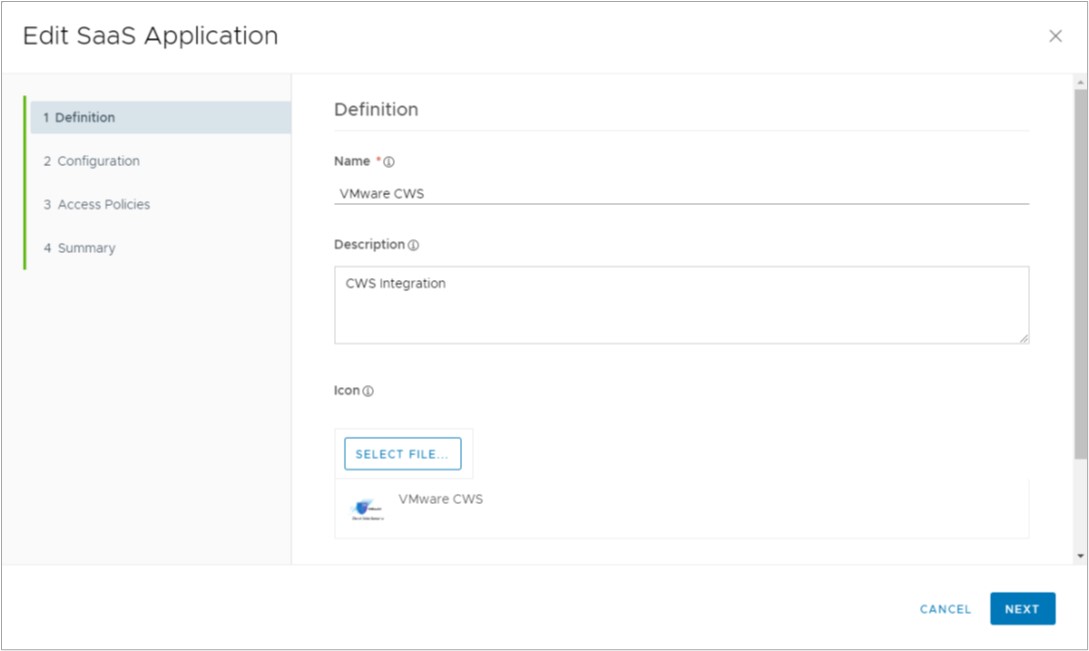

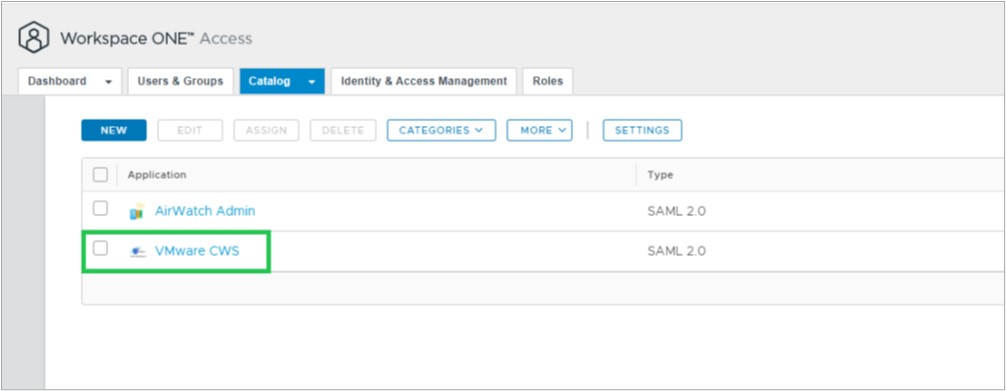

- [新規 (New)] をクリックして、[新しいアプリケーション (New Application)] を追加します。

- アプリケーションに「VMware CWS」という名前を付け、[次へ (Next)] をクリックします。

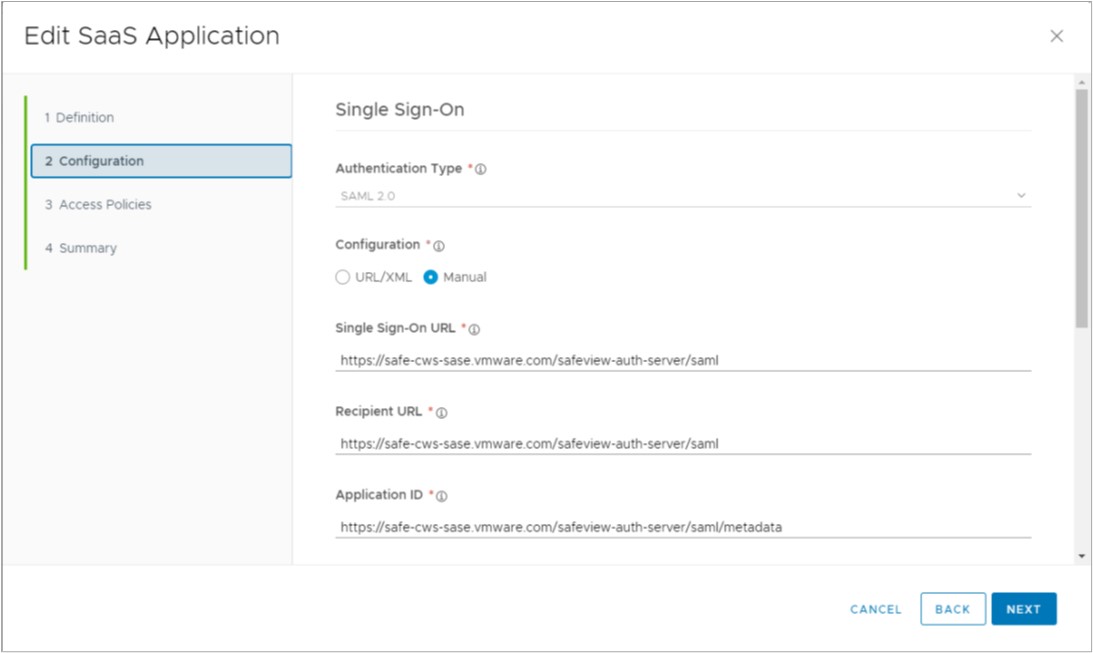

- [設定 (Configuration)] セクションで、以下を実行します。

- シングル サインオンについて次の詳細を入力します。

- 認証タイプ (Authentication Type):SAML 2.0

- 設定 (Configuration):手動 (Manual)

- シングル サインオン URL (Single Sign-On URL):https://safe-cws-sase.vmware.com/safeview-auth-server/saml

- 受信先 URL (Recipient URL):https://safe-cws-sase.vmware.com/safeview-auth-server/saml

- アプリケーション ID (Application ID):https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata

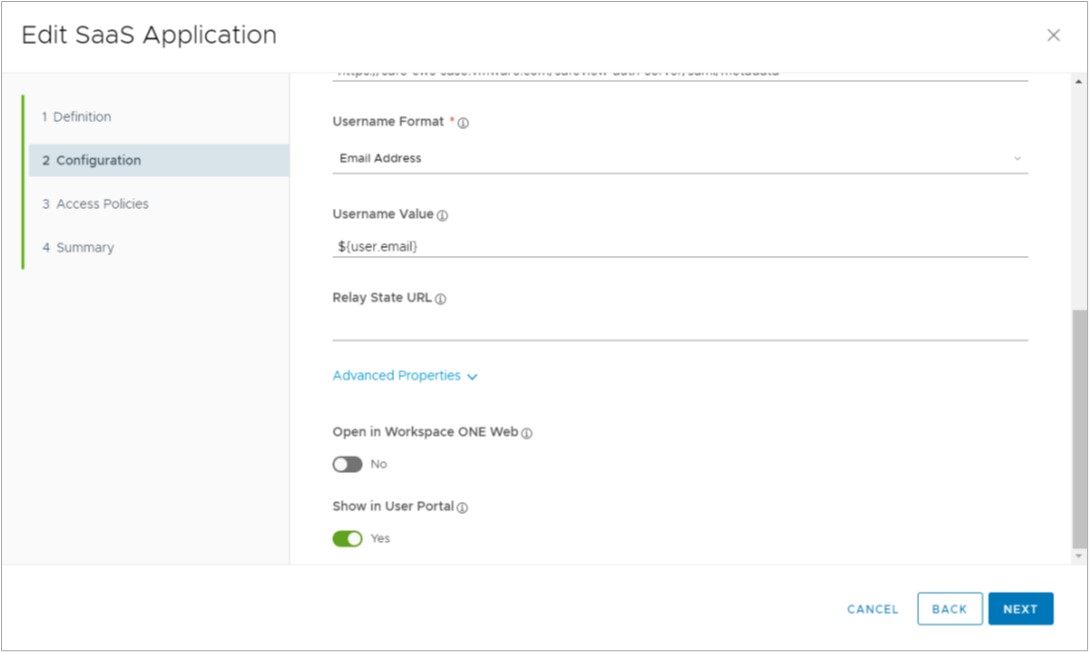

- ユーザー名の形式 (Username Format):メール アドレス ([email protected])

- ユーザー名の値 (Username Value):${user.email}

- [詳細プロパティ (Advanced Properties)] をクリックし、次のように [カスタム属性マッピング (Customer Attribute Mapping)] を追加します。この設定は、SAML アサーションでグループ属性を送信します。

注: [名前 (Name)] は「groups」で、[値 (Value)] は ${groupNames} にする必要があります。

- [次へ (Next)] をクリックします。

- シングル サインオンについて次の詳細を入力します。

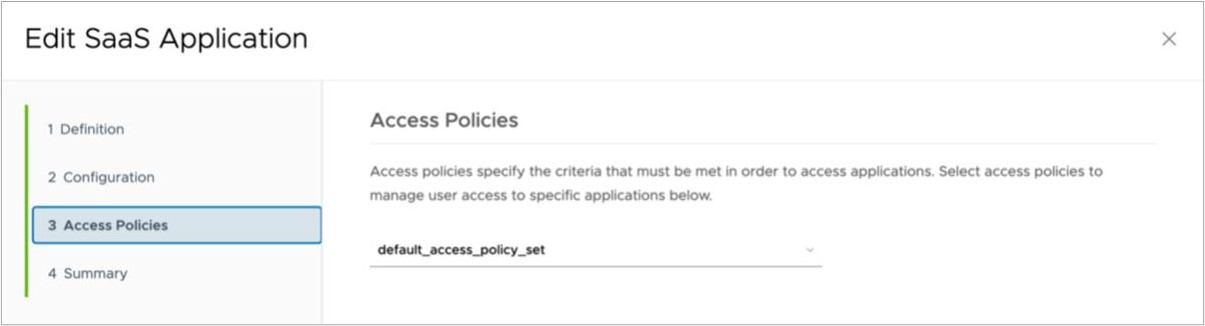

- [アクセス ポリシー (Access Policies)] ページで、[default_access_policy_set] が自動的に選択されます。

- [次へ (Next)] をクリックし、[保存して割り当て (Save and Assign)] をクリックします。

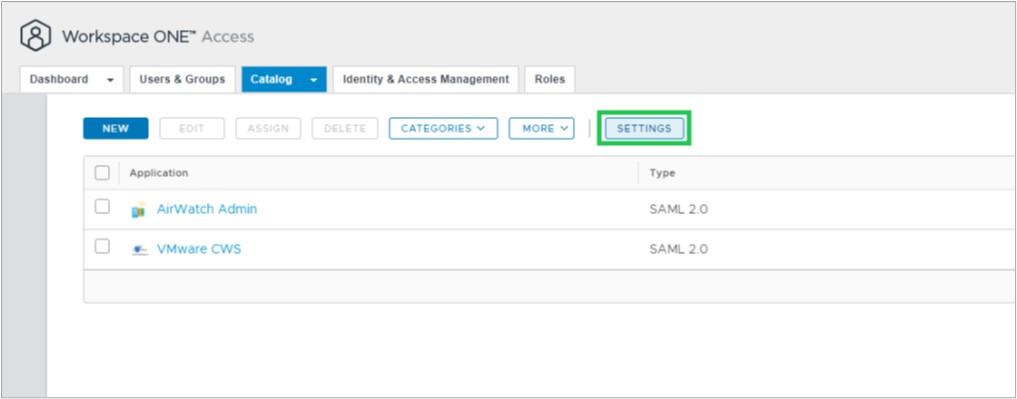

- で、[設定 (Settings)] をクリックします。

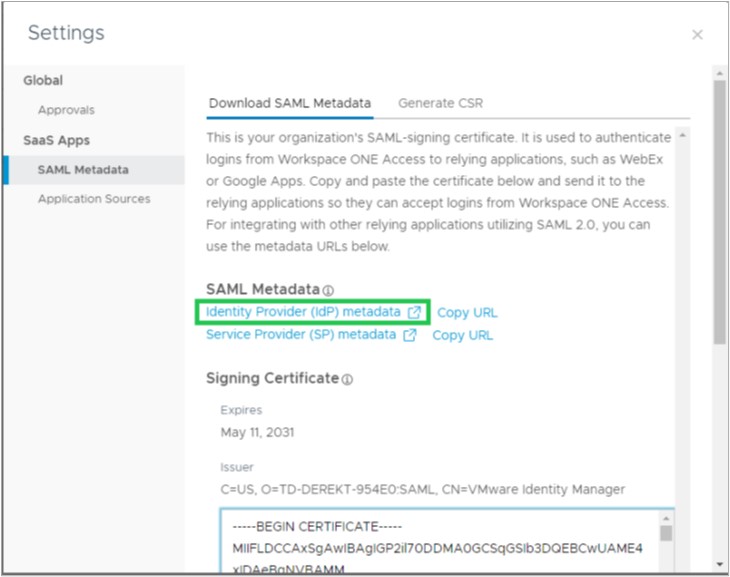

- [設定 (Settings)] ウィンドウで、[SAML メタデータ (SAML Metadata)] セクションに移動します。

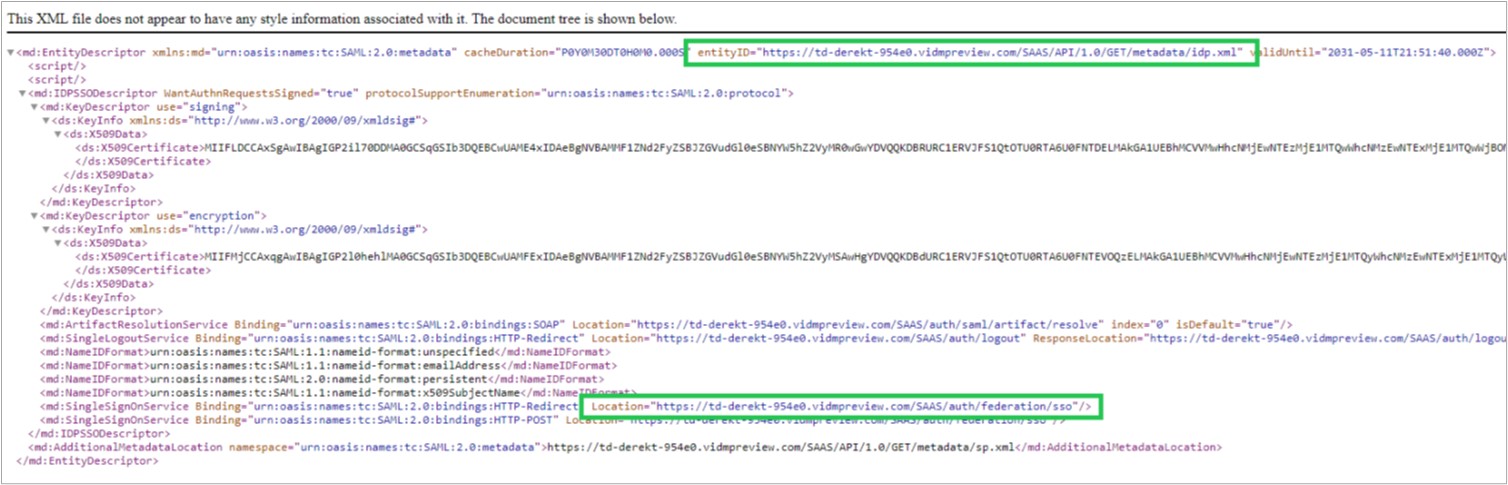

- [ID プロバイダ (IdP) メタデータ (Identity Provider (IdP) metadata)] をクリックします。このアクションにより、ブラウザに XML データを含む新しいウィンドウが開きます。「entityID」と「Location」の URL をメモ帳にコピーします。

- entityID:https://<ws1access_server>/SAAS/API/1.0/GET/metadata/idp.xml

- Location:https://<ws1access_server>/SAAS/auth/federation/sso

ここで、<ws1access-server> は環境内の Workspace ONE Access サーバです。

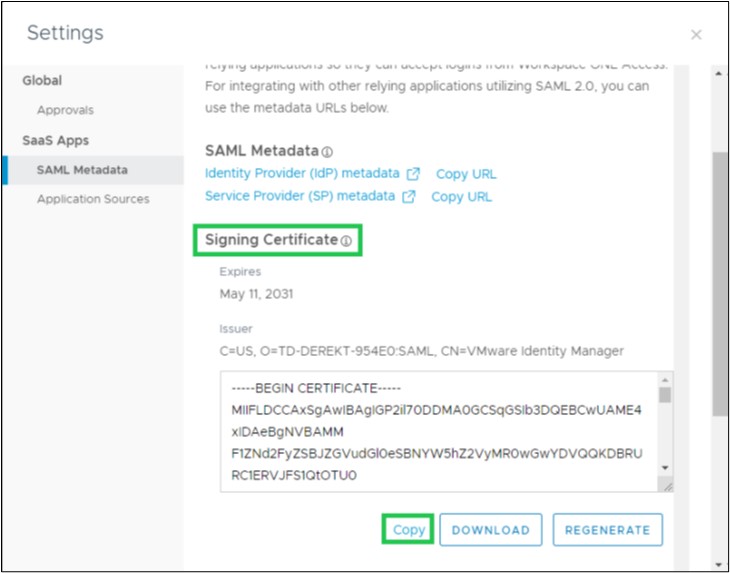

- [設定 (Setting)] ウィンドウに戻り、[署名証明書 (Signing Certificate)] の内容をメモ帳にコピーします。

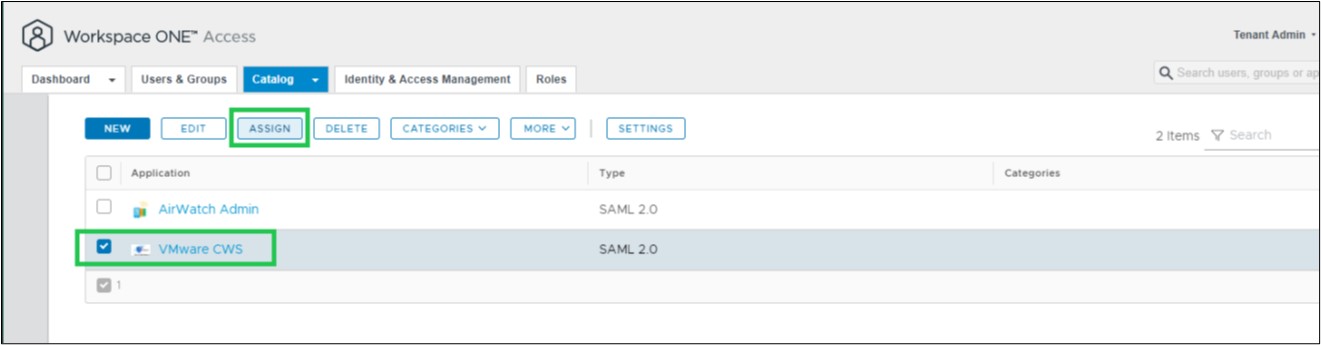

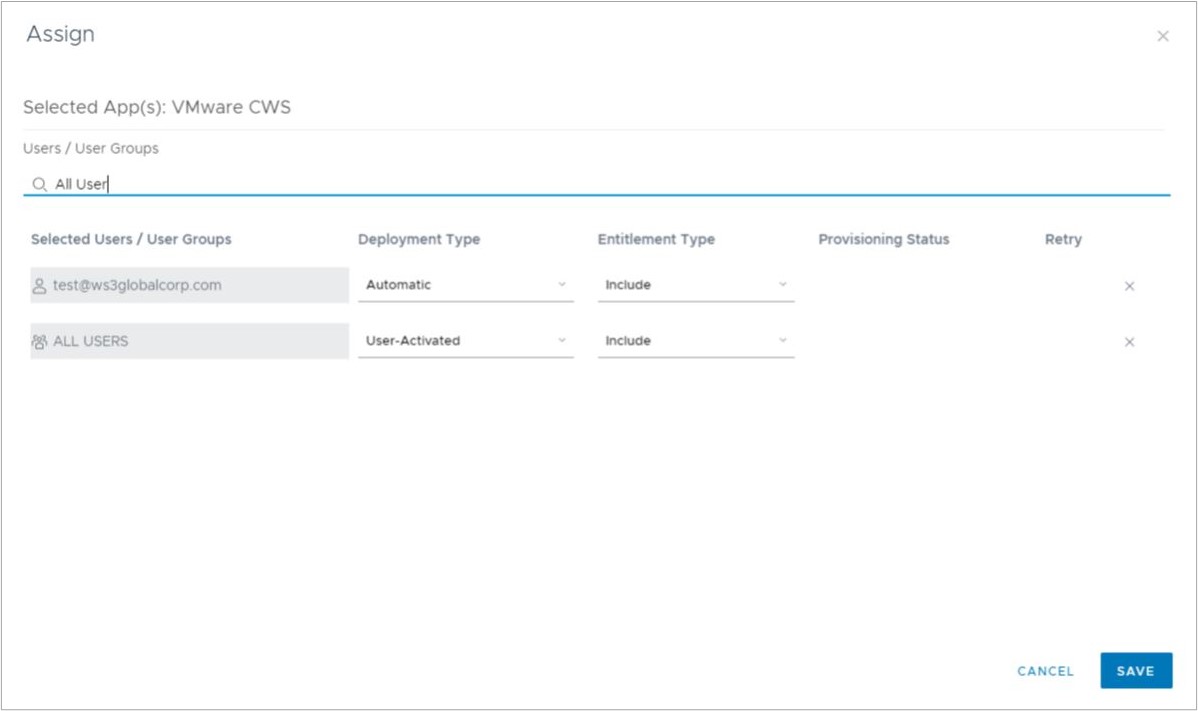

- ユーザー グループを VMware CWS Web アプリケーションに割り当てます。

VMware Cloud Orchestrator の設定

- 新しい Orchestrator UI にログインします。

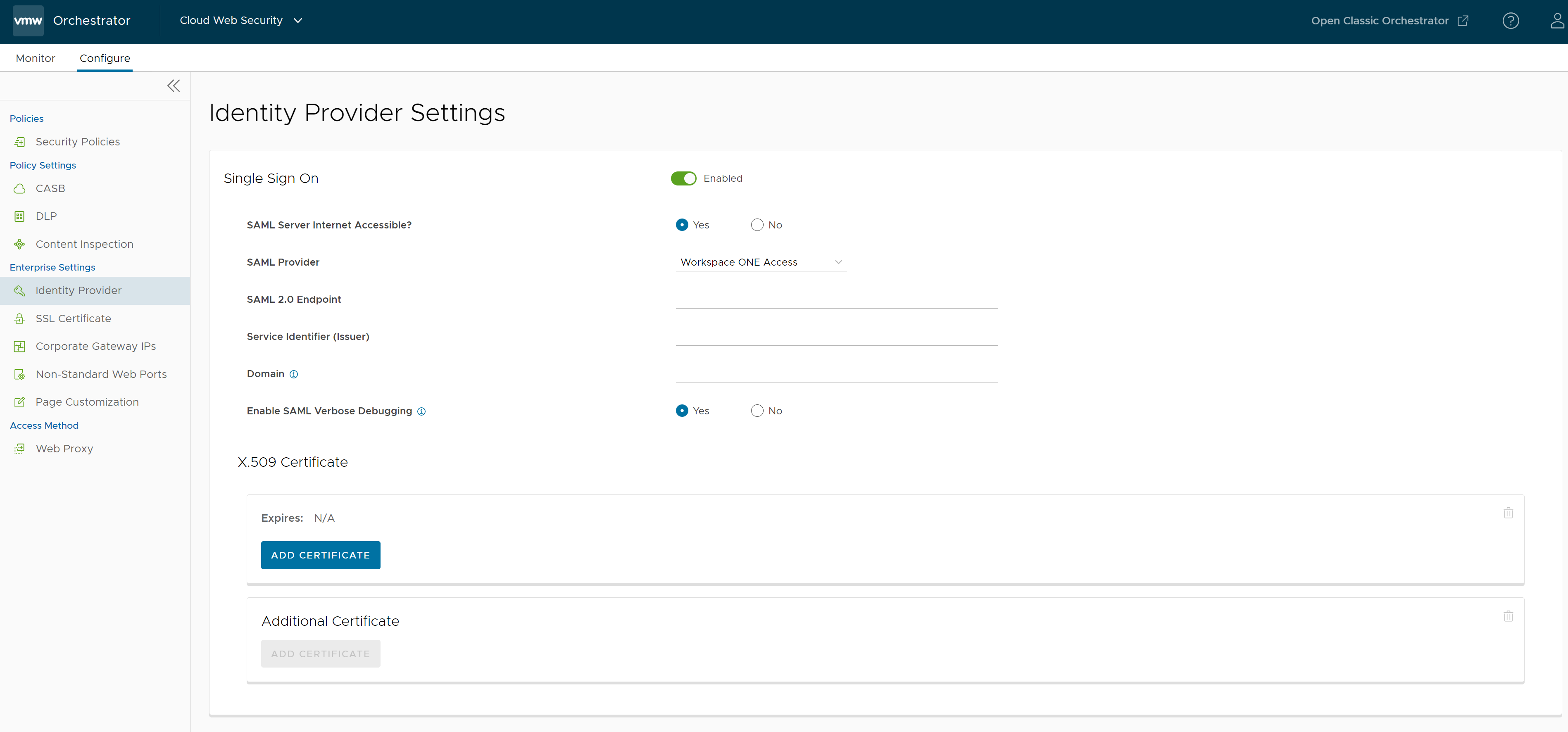

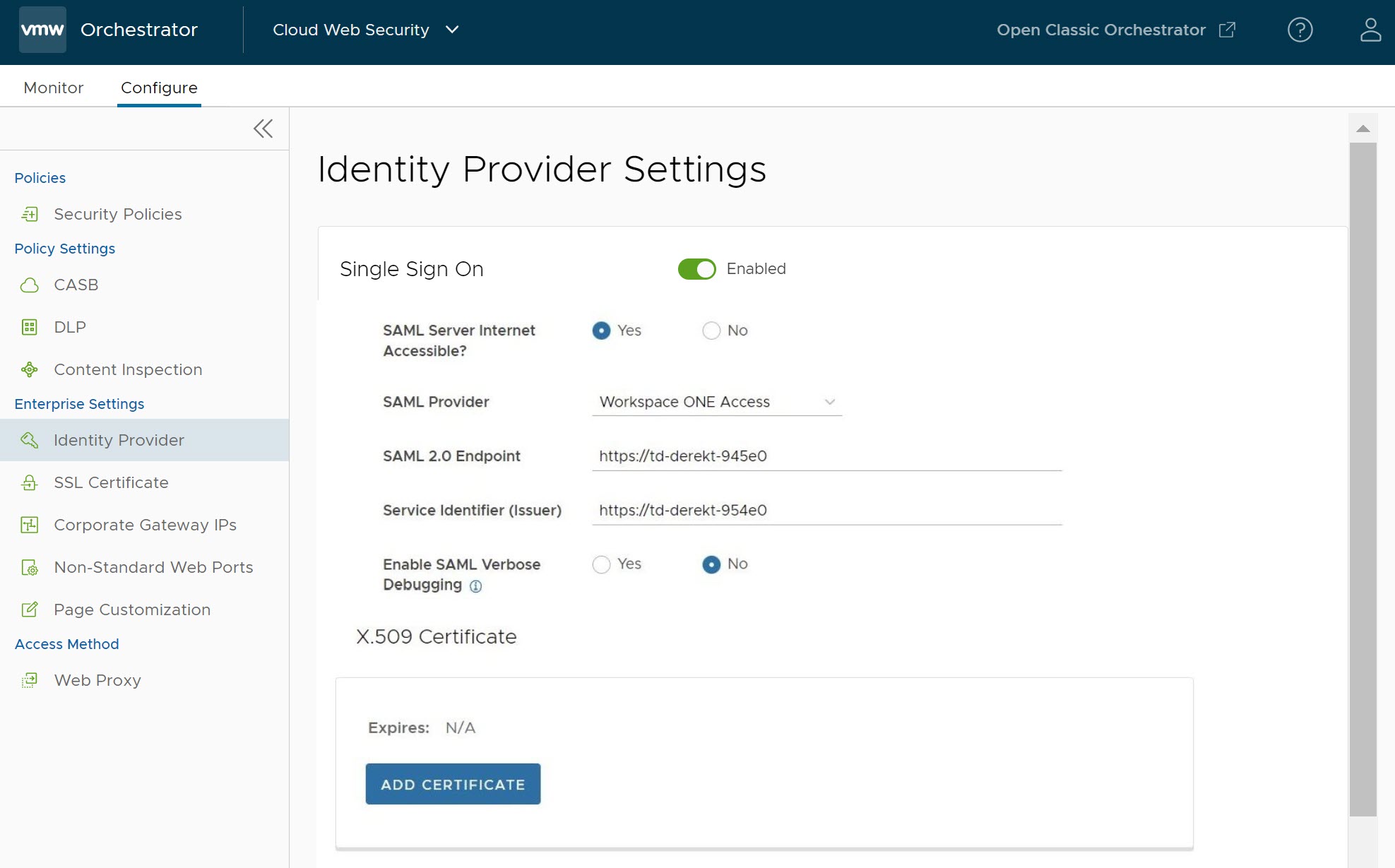

- の順に移動します。[ID プロバイダ設定 (Identity Provider Settings)] ページが表示されます。

- [シングル サインオン (Single Sign On)] を [有効 (Enabled)] に切り替えます。

- 以下を設定します。

- [SAML サーバがインターネットにアクセスできますか? (SAML Server Internet Accessible)] で [はい (Yes)] を選択します

- [SAML プロバイダ (SAML Provider)] には、[Workspace ONE Access] を選択します。

- [SAML 2.0 エンドポイント (SAML 2.0 Endpoint)] には、メモ帳から [Location] の URL をコピーします。例:[Location]: https://<ws1access_server>/SAAS/auth/federation/sso

- [サービス識別子 (発行者) (Service Identifier (Issuer))] には、メモ帳から [entityID] の URL をコピーします。例:[entityID]: https://<ws1access_server>/SAAS/API/1.0/GET/metadata/idp.xml

- X.509 証明書の場合、[証明書の追加 (Add Certificate)] をクリックし、メモ帳から証明書をコピーしてここに貼り付けます。

- [変更の保存 (Save Changes)] をクリックします

- Workspace ONE Access ドメインの SSL バイパス ルールを追加します。

- の順に移動します。

- SSL バイパス ルールを追加する既存のポリシーを選択し、[編集 (Edit)] ボタンをクリックします。

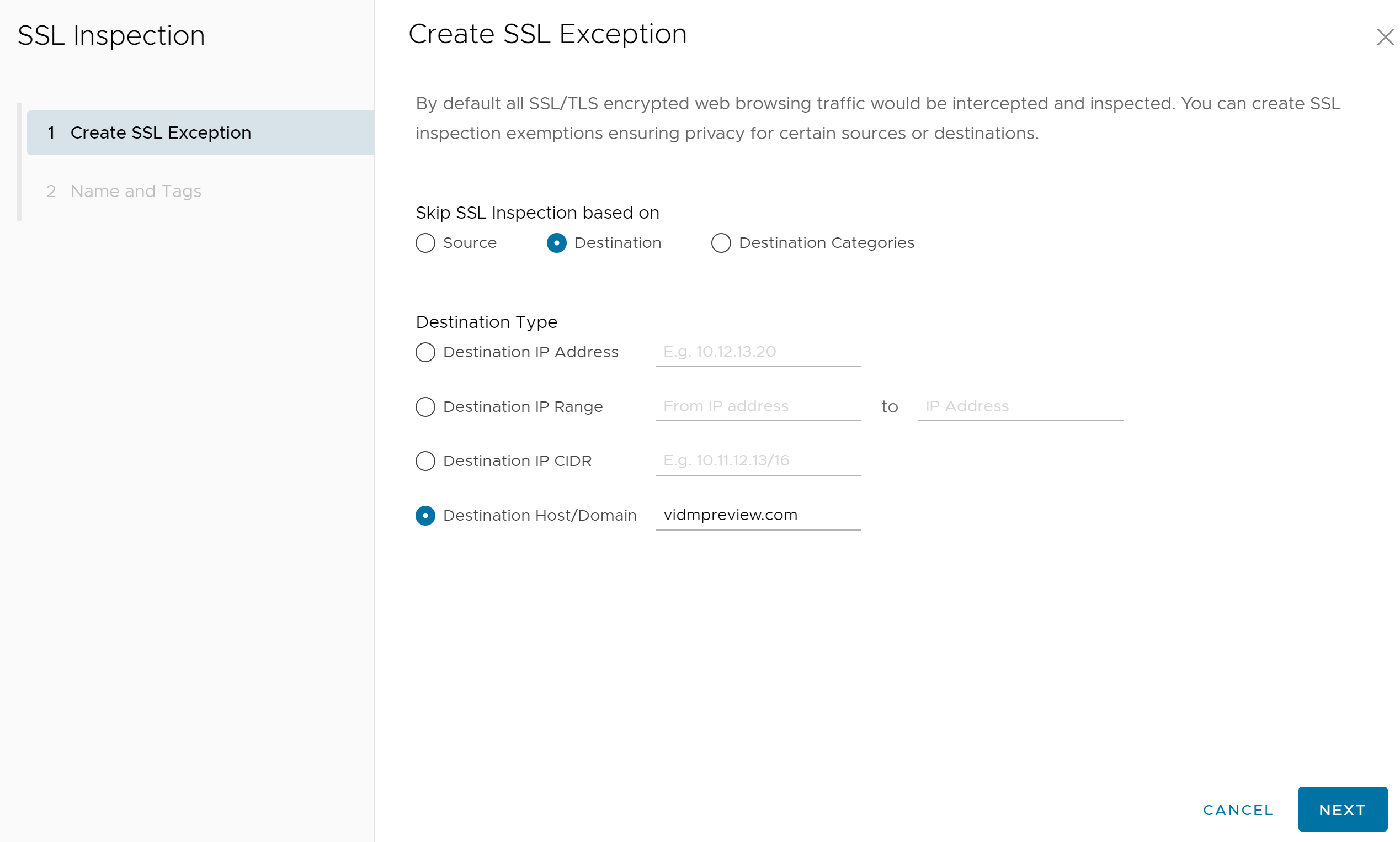

- [SSL インスペクション (SSL Inspection)] タブをクリックして、[+ ルールの追加 (+ Add Rule)] をクリックします。[SSL インスペクションのバイパス指定 (Create SSL Exception)] 画面が表示されます。

- [SSL インスペクションのバイパス指定 (Create SSL Exception)] 画面で、次のように設定し、[次へ (Next)] をクリックします。

- [次に基づいて SSL インスペクションをスキップ (Skip SSL Inspection based on)] で、[宛先 (Destination)] を選択します。

- [宛先のタイプ (Destination Type)] で、[宛先ホスト/ドメイン (Destination Host/Domain)] を選択します。

- [ドメイン (Domain)] には、[vidmpreview.com] と入力します。

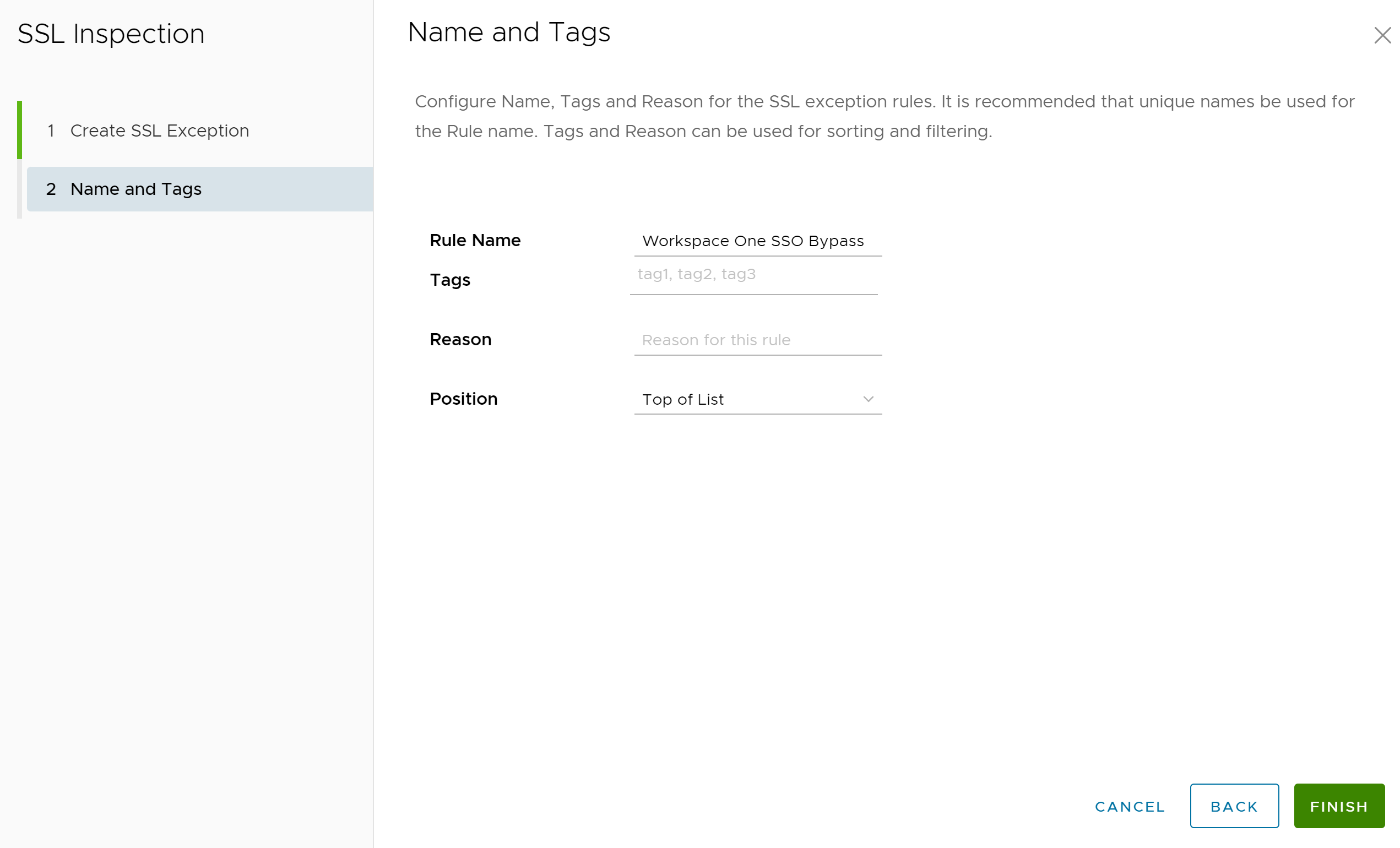

- [名前とタグ (Name and Tags)] 画面で、ルールの一意の名前を入力し、必要に応じて理由を追加します。

- [終了 (Finish)] をクリックし、該当するセキュリティ ポリシーを [公開 (Publish)] して、この新しいルールを適用します。

重要: ドメイン [vidmpreview.com] は、 SSL インスペクション バイパス ルールが推奨されるドメインおよび CIDRドキュメントに記載されている [Workspace ONE] ドメインのペアの一部です。両方の [Workspace ONE] ドメインを含む SSL バイパス ルールをすでに設定している場合は、この手順をスキップできます。既存の SSL バイパス ルールに [Workspace ONE] ドメイン セットがすでに含まれているときに、上記のルールを設定しようとすると、エンタープライズ カスタマーごとに許可される、または必要となる SSL バイパス ドメイン インスタンスは 1 つのみであるため、新しいルールでエラーが発生します。SSL バイパス ルールを設定する必要があるドメインの詳細については、SSL インスペクション バイパス ルールが推奨されるドメインおよび CIDRを参照してください。

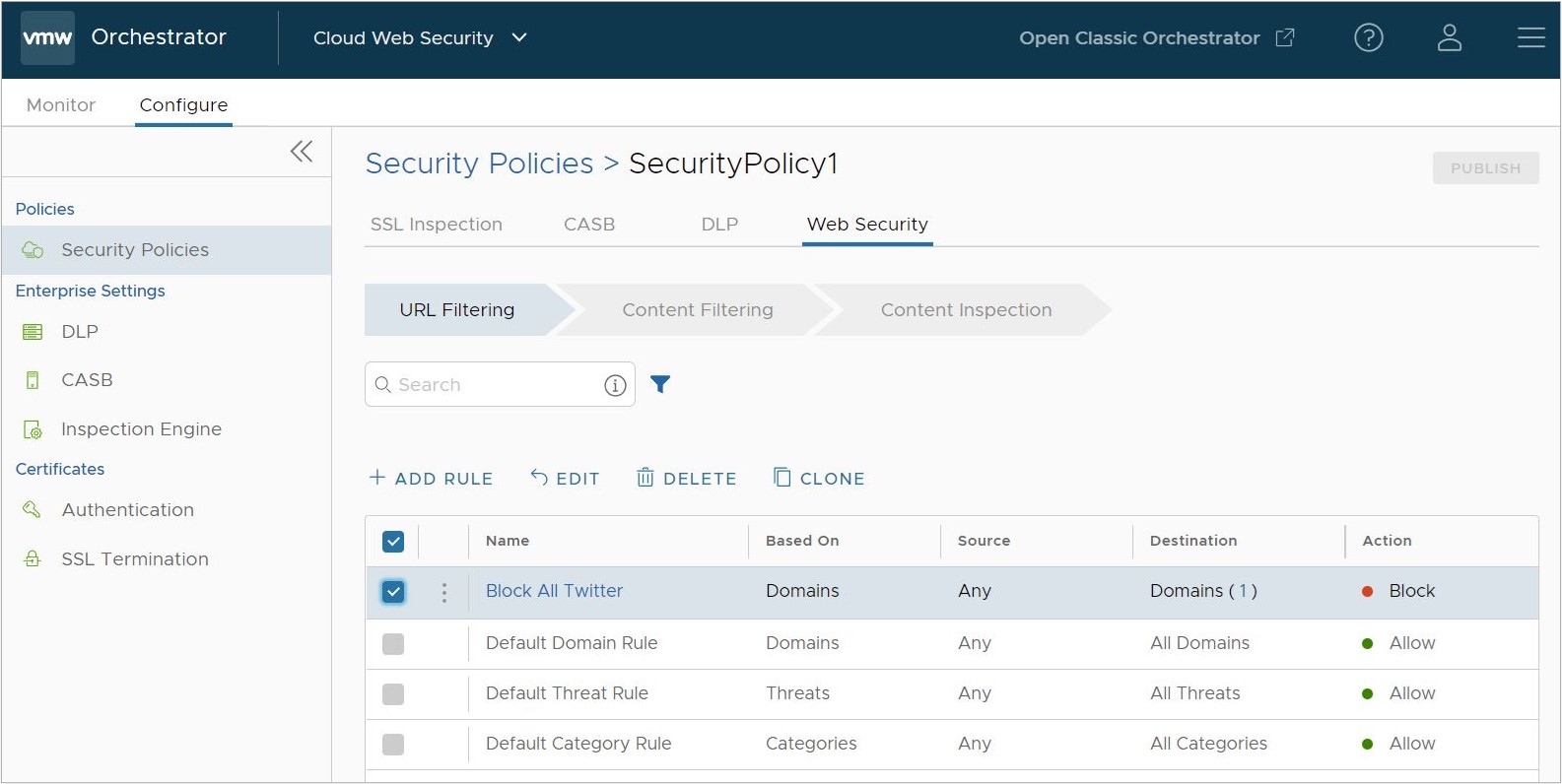

設定の確認

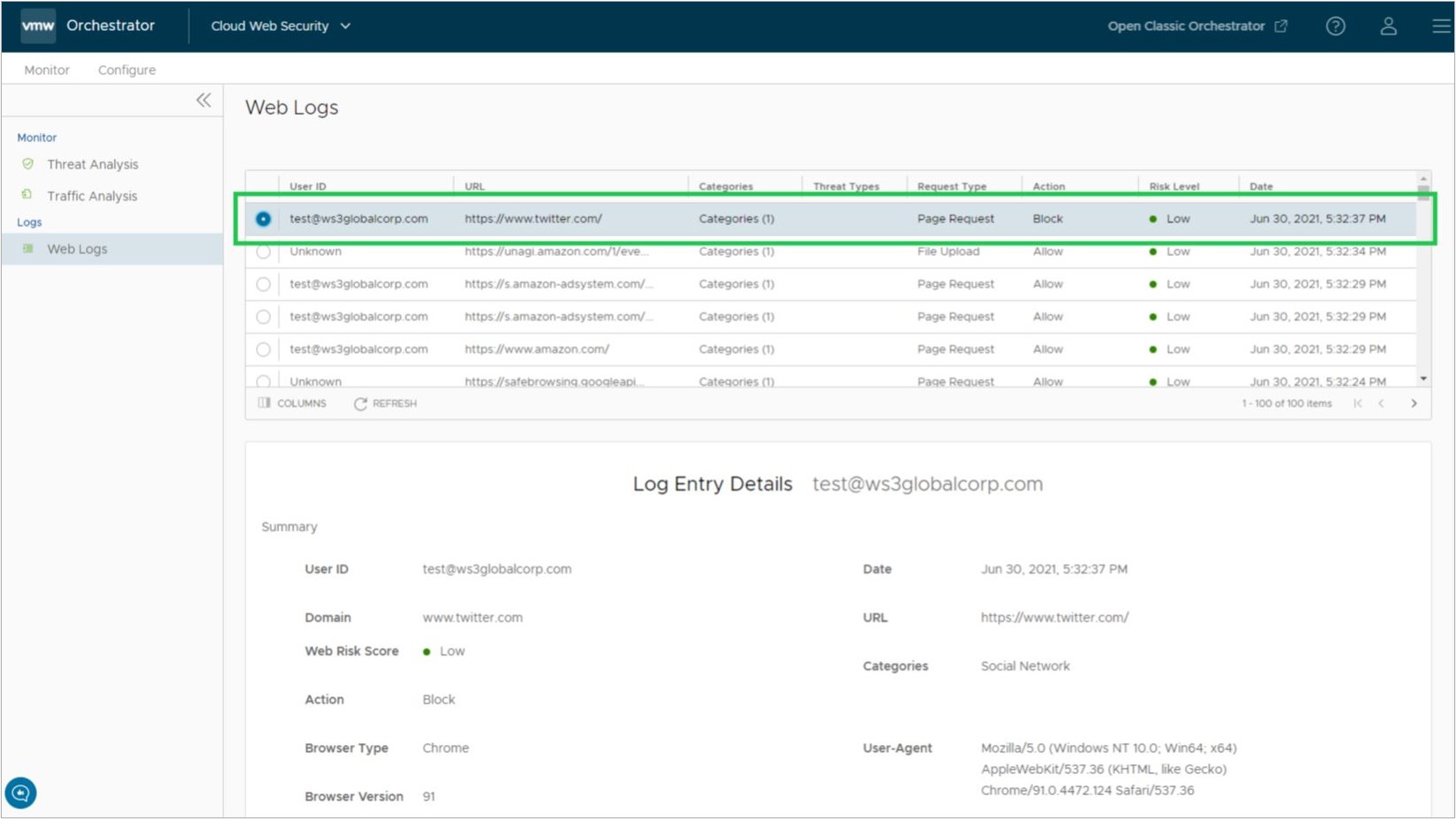

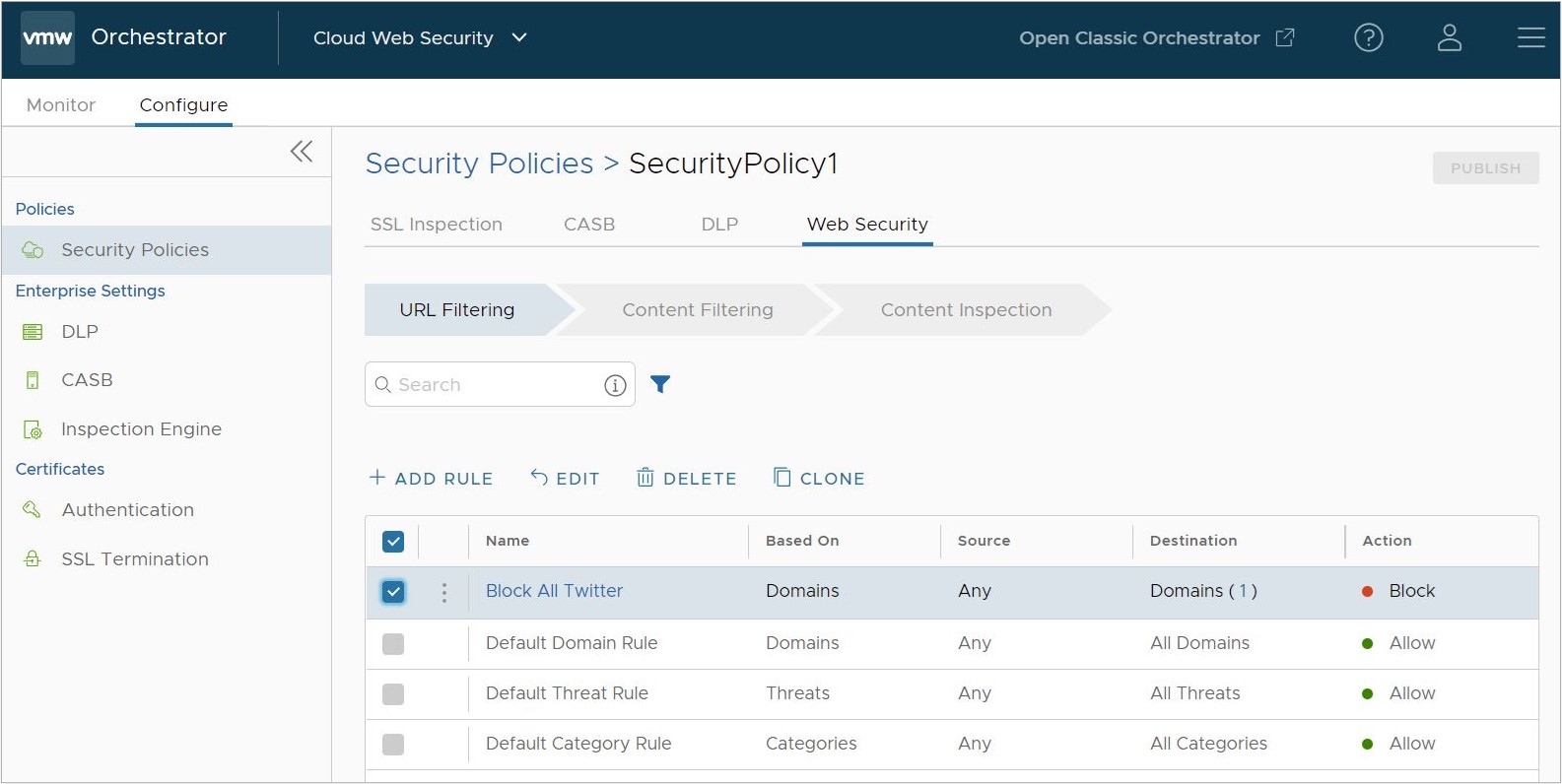

設定の確認は、

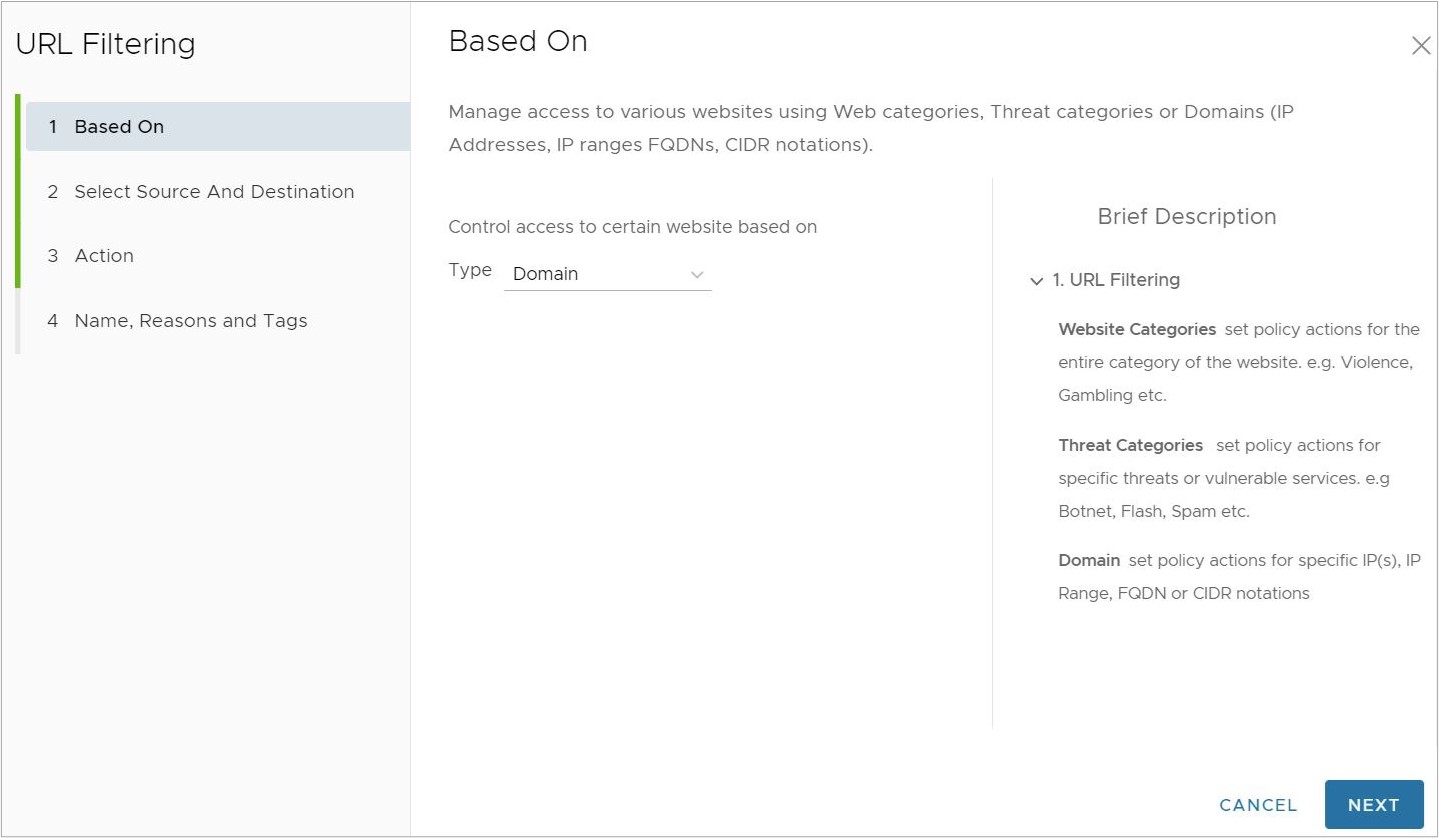

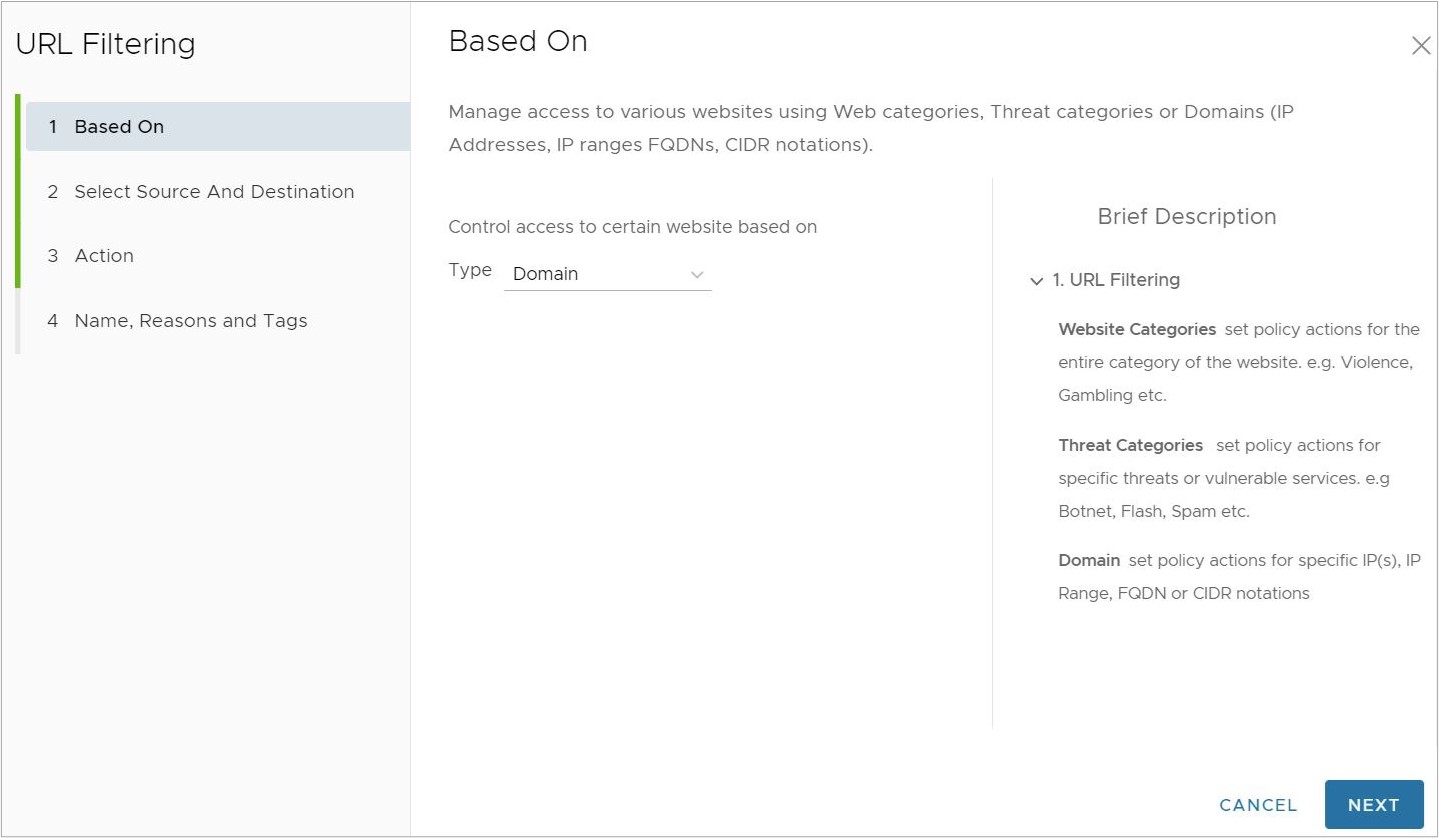

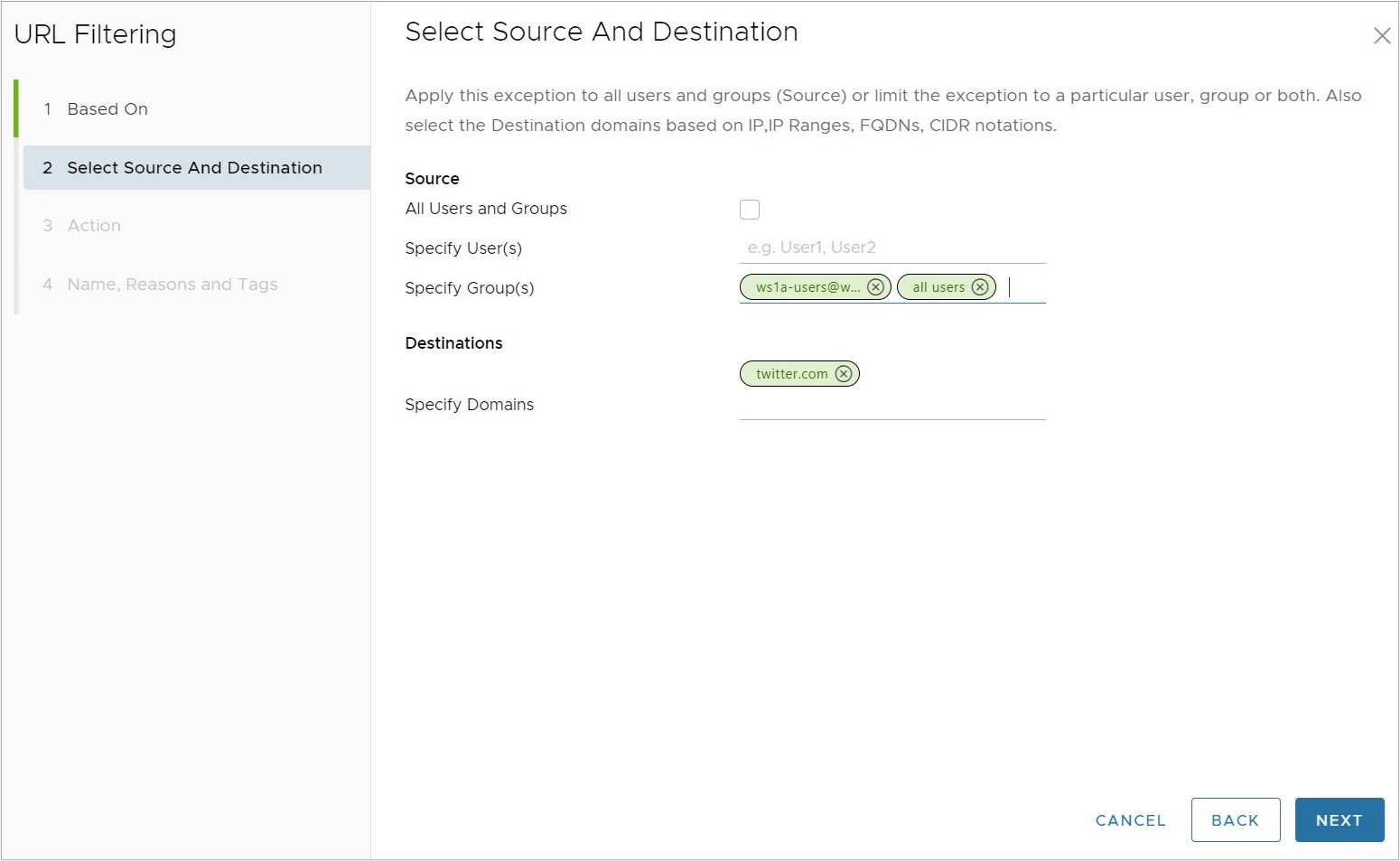

Cloud Web Security の 1 つ以上のグループベースの Web ポリシー ルールを使用して行うことができます。たとえば、URL フィルタリングを使用して Twitter.com をブロックします。

URL フィルタ ルールで考慮するグループを追加します。

注: グループは手動で指定する必要があります。グループを選択する「検索」機能はありません。Workspace ONE Access で設定されているグループ名を追加します。

の下にある Web ログを確認します。