Cloud Web Security Web プロキシ設定の前提条件は次のとおりです。

SSL 証明書

ユーザーが最初に Web プロキシに接続すると、ブラウザが開き、HTTPS サイトなどの Web サイトに移動します。Web プロキシは、このトラフィックの SSL 傍受を実行し、認証サービスへのリダイレクトを返します。そのため、ユーザーにセキュリティ警告を受け入れるように指示するのではなく、VMware ルート証明書をエンドポイントにインストールすることをお勧めします。

ルート証明書を取得してホストにインストールするには、次の手順を実行します。

- Web ブラウザを開き、VMware Cloud Orchestrator に移動します。

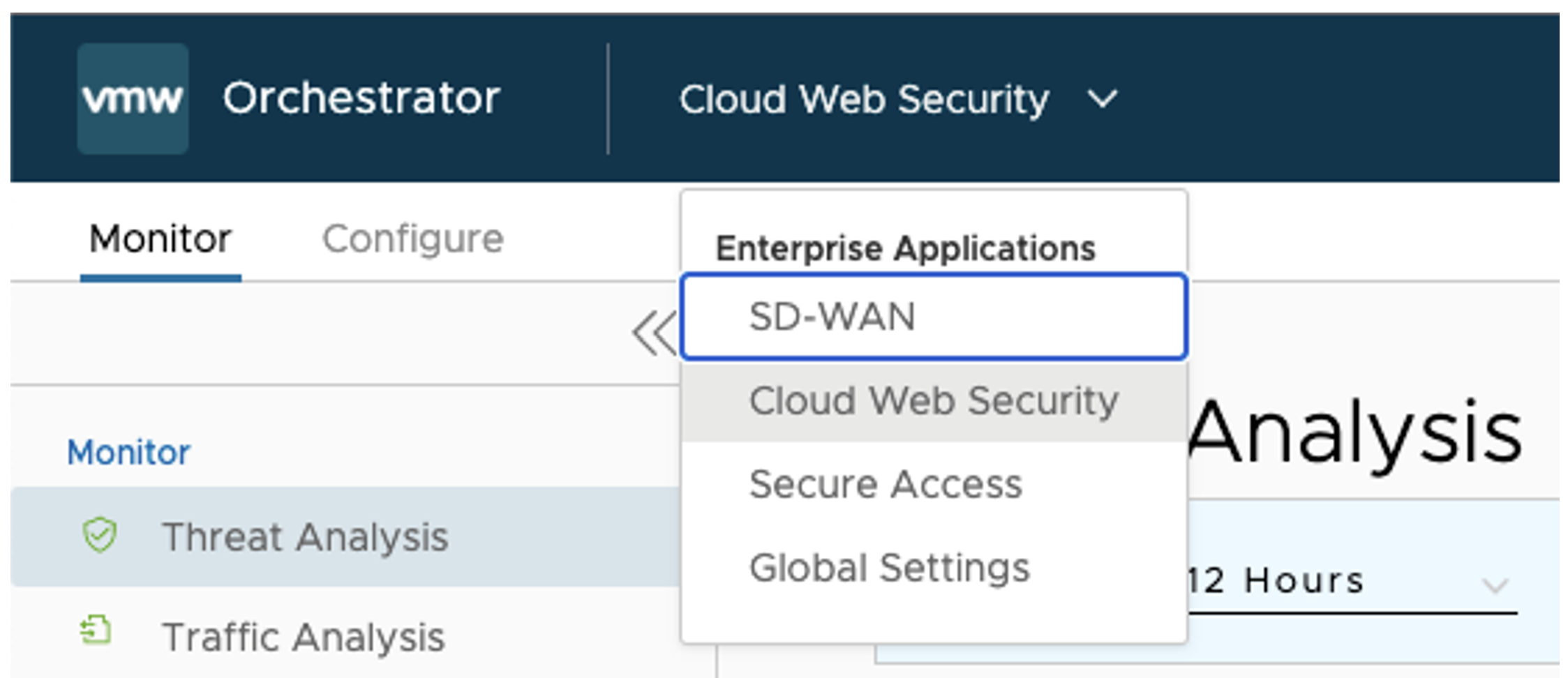

- 上部のナビゲーション バーから、[エンタープライズ アプリケーション (Enterprise Applications)] > [Cloud Web Security] に移動します。

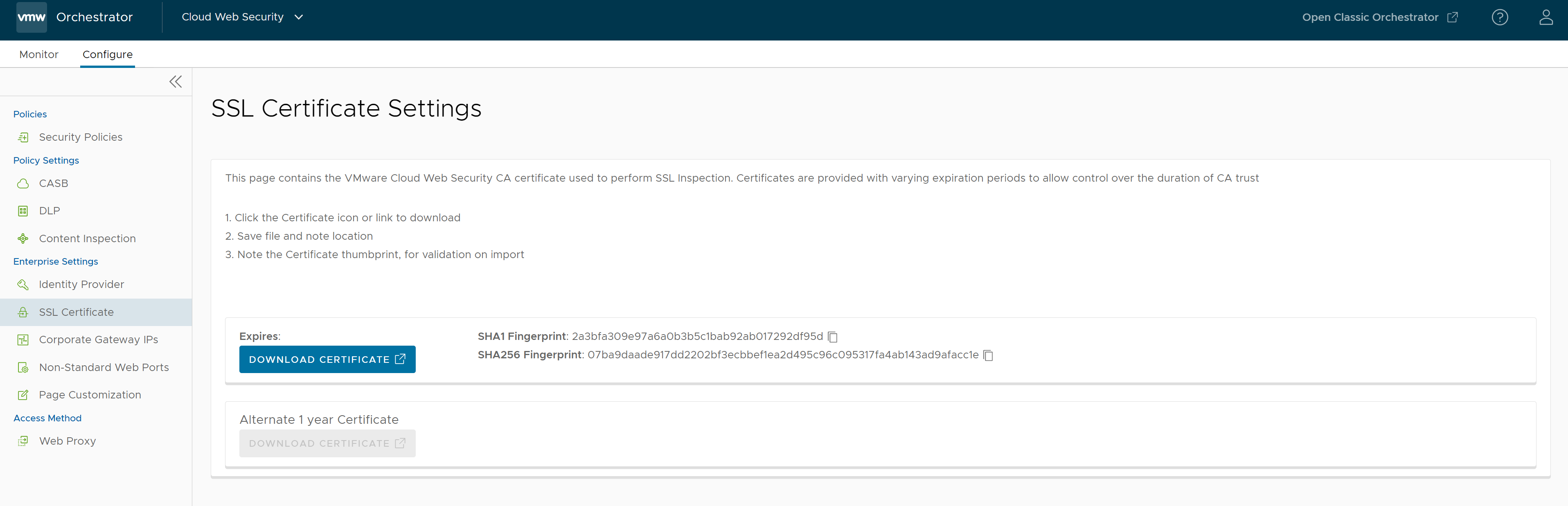

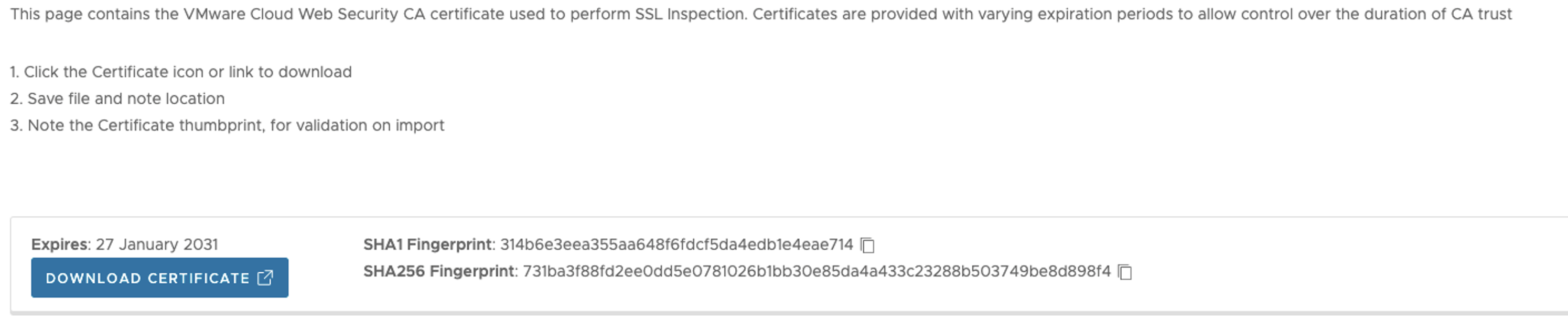

- [設定 (Configure)] タブをクリックし、[エンタープライズ設定 (Enterprise Settings)] で [SSL 証明書 (SSL Certificate)] を選択します。[SSL 証明書設定 (SSL Certificate Settings)] 画面が表示されます。

- [証明書のダウンロード (Download Certificate)] をクリックし、ファイルをホスト マシンに保存します。

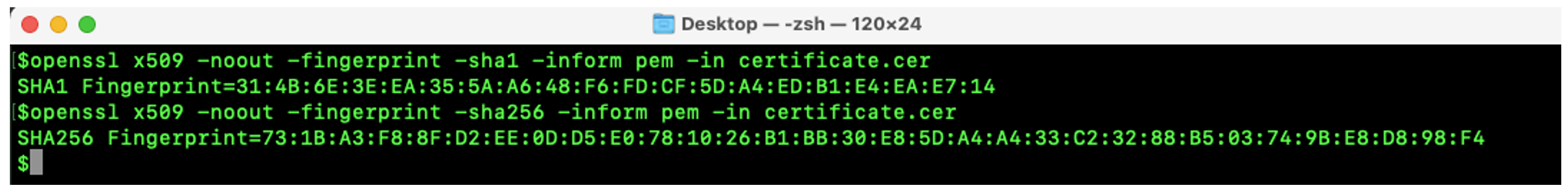

- (オプション)OpenSSL などのユーティリティを使用して、ダウンロードしたルート証明書が送信中に改ざんされていないことを確認します。これは、証明書フィンガープリントを計算し、Orchestrator に表示されているものと比較することによって行われます。テスト目的ではこの手順を省略することができますが、本番環境では省略しないでください。

証明書フィンガープリントを計算する OpenSSL コマンドは次のとおりです。

$openssl x509 -noout -fingerprint -sha1 -inform pem -in certificate.cer $openssl x509 -noout -fingerprint -sha256 -inform pem -in certificate.cer

図 1. ターミナルの OpenSSL コマンド

図 2. SSL 証明書 SHA1、SHA256 フィンガープリント

次の外部リンクは、一般的なエンドポイント デバイスにプライベート ルート証明書をインストールする方法を示しています。

または、ブラウザ レベルでルート証明書をインストールすることもできます。これはテスト目的では役立ちますが、本番環境での使用には推奨されません。次の外部リンクは、一般的な Web ブラウザにプライベート ルート証明書をインストールする方法を示しています。

SAML プロバイダ

Cloud Web Security プロキシ サービスに対してユーザーを認証するには、SAML プロバイダが必要です。この要件により、認証されたユーザーのみが Cloud Web Security に接続され、Web プロキシを使用するユーザーのアクティビティに関する運用上の判断材料が得られます。

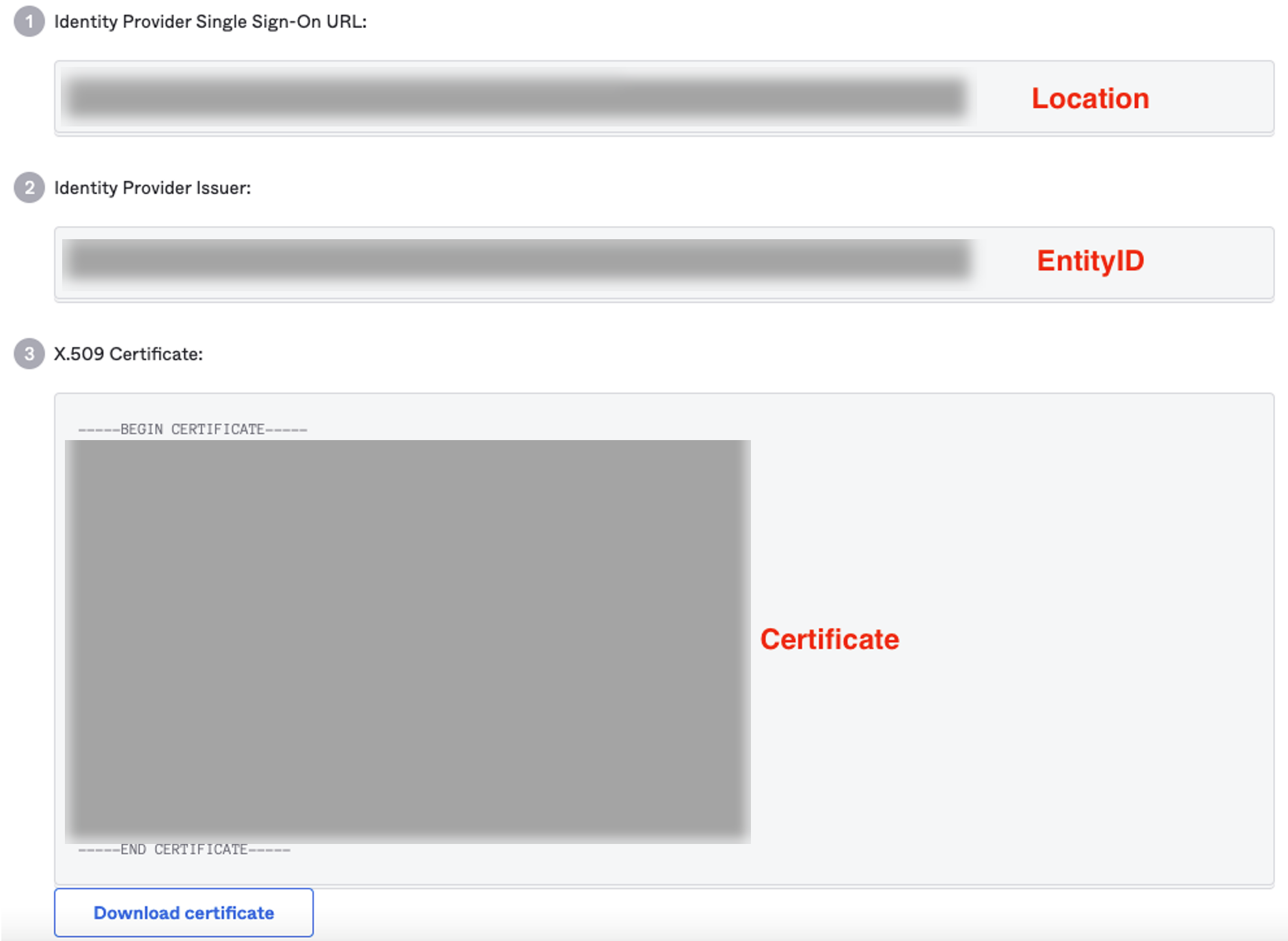

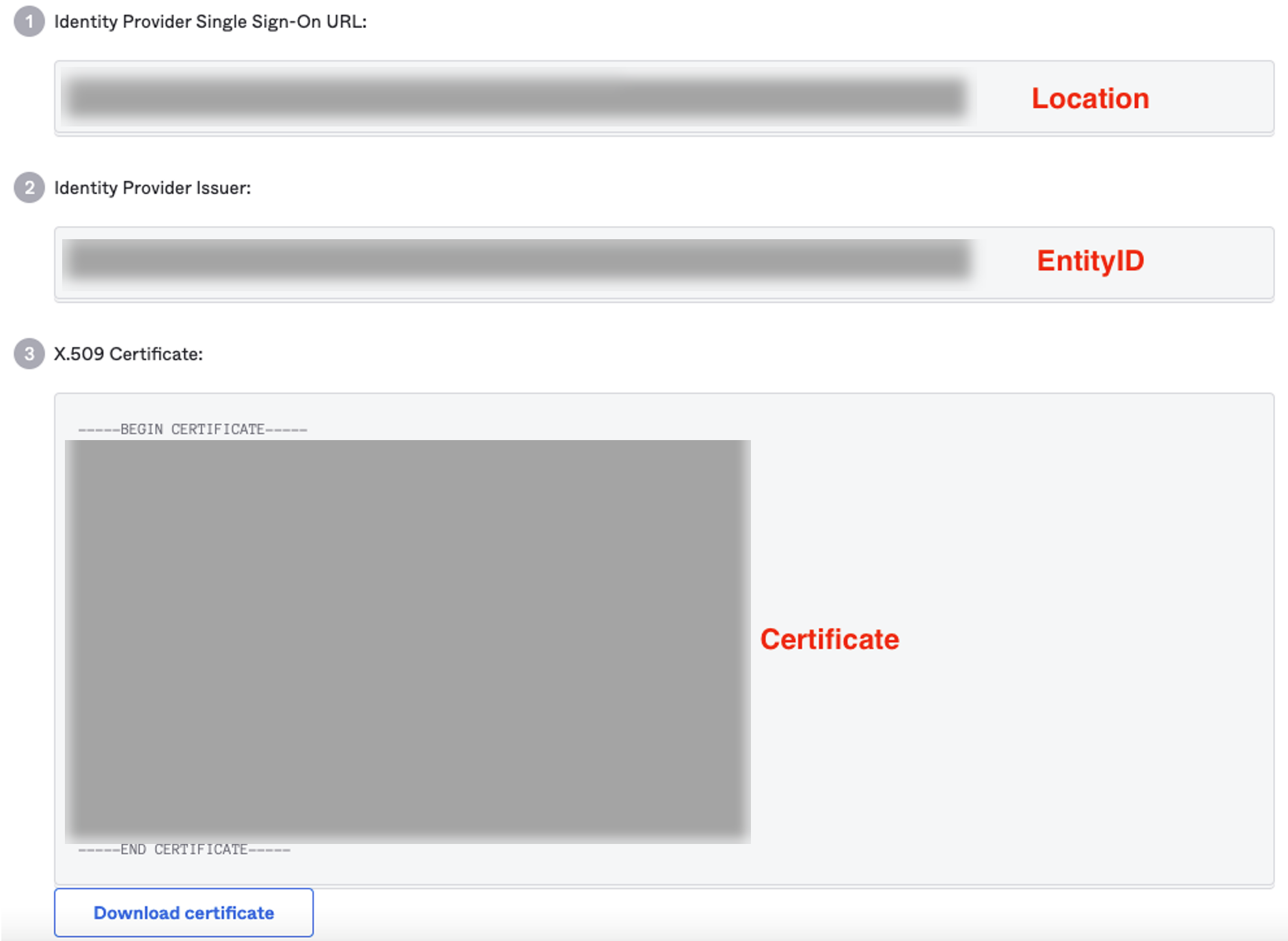

次の例は、

Cloud Web Security の ID プロバイダ (IdP) として Okta を使用する場合に基づいています。次のスクリーンショットは、Okta で統合を有効にするために

Cloud Web Security 用のカスタム アプリケーションを作成した後に使用される、3 つの重要な情報を強調表示しています。

図 3. VMware 統合のための Okta 設定

- 場所 - 定義された SAML アプリケーションの IdP によって提供されるシングル サインオン (SSO) の URL です。この場合、アプリケーションは Cloud Web Security です。

- EntityID - EntityID または「発行者」は、IdP を検証するための検証プロセスの一部です。

- 証明書 - IdP が SAML サービスの認証と承認に使用する x.509 証明書です。

シングル サインオン (SSO) の有効化

IDP を統合し、CWS で IdP 情報を設定するには、次の手順を実行します。

- の順に移動します。次の画面が表示されます。

- [シングル サインオン (Single Sign On)] 切り替えボタンをオンにして、次の詳細を入力します。

フィールド 説明 SAML サーバがインターネットにアクセスできますか? (SAML Server Internet Accessible) SAML サーバ インターネットにアクセスするには [はい (Yes)] を選択します。 SAML プロバイダ (SAML Provider) リストから [Okta] を選択します。 SAML 2.0 エンドポイント (SAML 2.0 Endpoint) IdP から [場所 (Location)] 情報をコピーして貼り付けます。 サービス識別子 (発行者) (Service Identifier (Issuer)) IdP から [EntityID] 情報をコピーして貼り付けます。

ドメイン (Domain) 会社のドメイン(vmware.com など)を入力します。 注: ユーザーは、自分のメール アドレスを使用してサービスに対して認証を行います。ユーザーのメール ドメインは、ここで設定されているものと一致する必要があります。SAML 詳細デバッグの有効化 SAML 詳細デバッグを有効にするかどうかに応じて、[はい (Yes)] または [いいえ (No)] を選択します。デフォルトでは、SAML ログインの問題のトラブルシューティングを行う場合を除いて、SAML デバッグは無効になっています。 - 上記の属性を設定したら、[変更の保存 (Save Changes)] ボタンをクリックして変更を保存します。

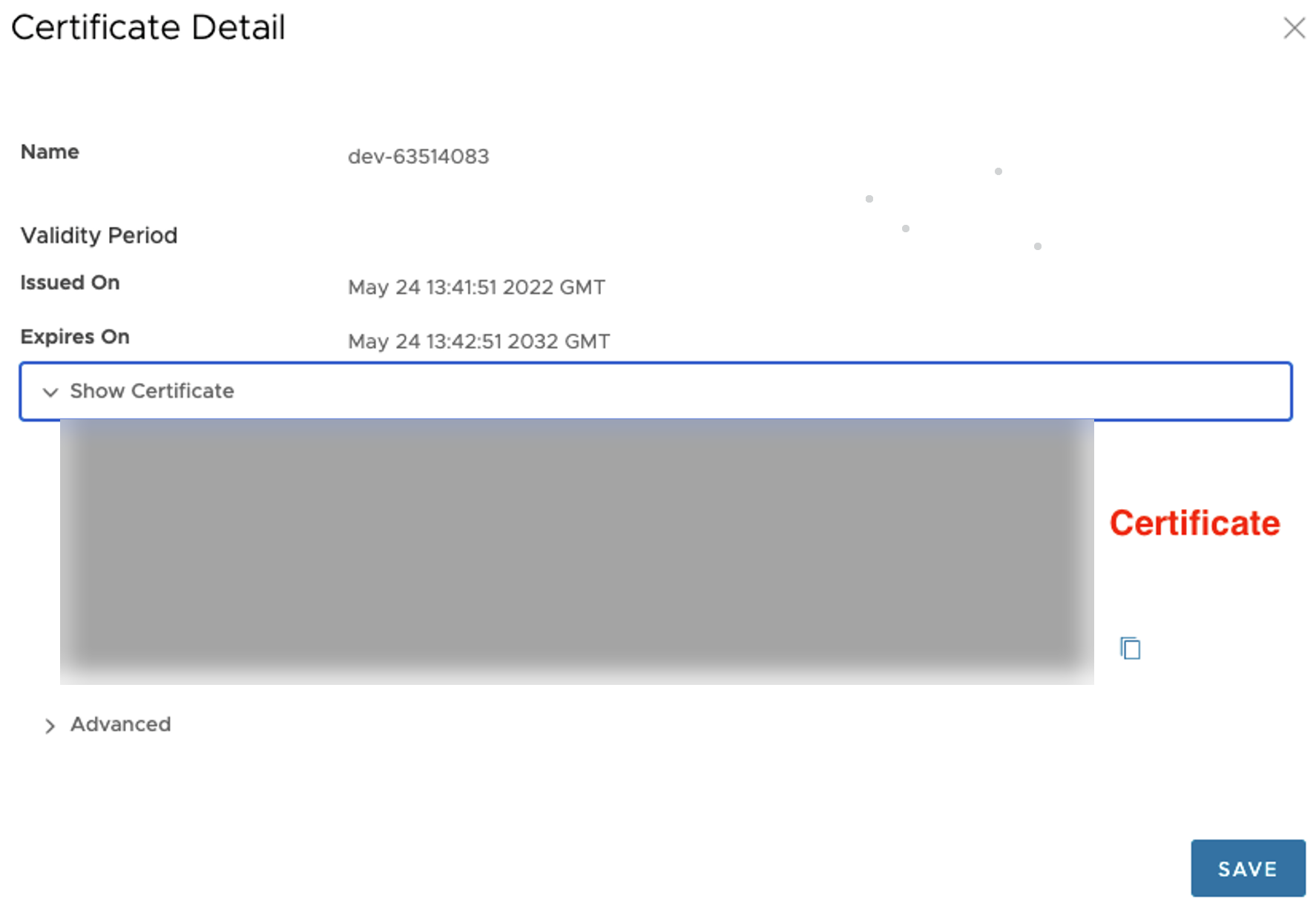

- [証明書の編集 (Edit Certificate)] ボタンをクリックして、CWS で IdP 証明書情報を設定します。[証明書の詳細 (Certificate Detail)] ポップアップ ウィンドウが表示されます。

- [証明書の表示 (Show Certificate)] セクションで、IdP からコピーした証明書情報を貼り付け、[保存 (Save)] をクリックします。

- 必要なすべての IdP 情報の設定を行った後、[変更の保存 (Save Changes)] をクリックします。