True SSO を使用するには、既存の認証局 (CA) を使用するか認証局を追加して登録サーバ (ES) を作成する必要があります。この 2 台のサーバの通信によって、パスワード不要の Windows ログオンを可能にする一時的な Horizon 仮想証明書が作成されます。True SSO は、1 つのドメイン、1 つのフォレストと複数ドメイン、および複数フォレストと複数ドメインのセットアップで使用できます。

認証局 (CA) を 2 つ、登録サーバ (ES) を 2 台導入して、True SSO を使用することをお勧めします。次の例は、異なるアーキテクチャでの True SSO を示しています。

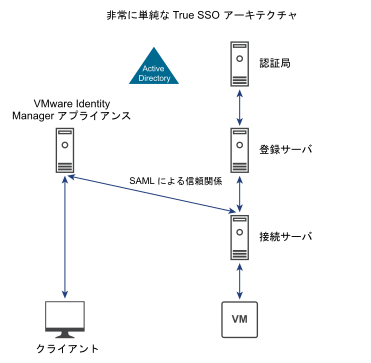

次の図は、単純な True SSO アーキテクチャを示しています。

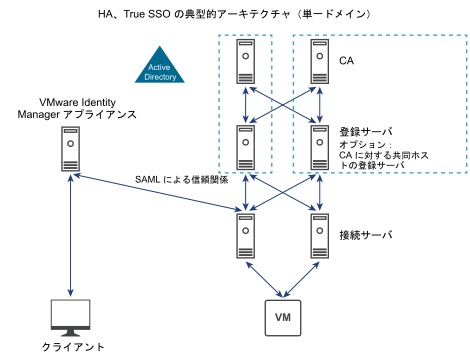

次の図は、単一ドメイン アーキテクチャでの True SSO を示しています。

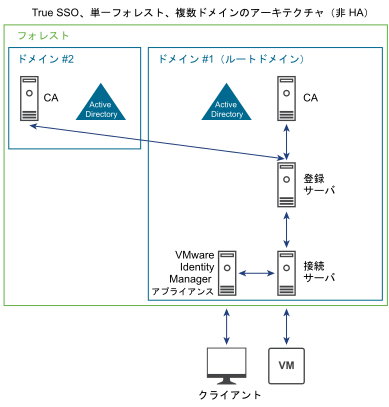

次の図は、複数ドメイン アーキテクチャを含む単一フォレストでの True SSO を示しています。

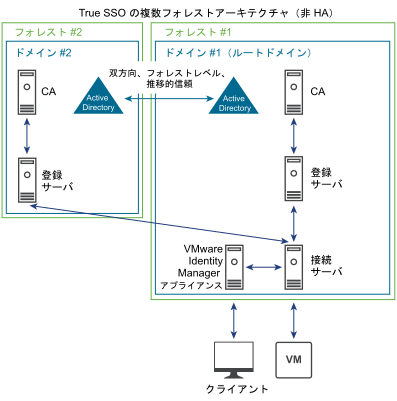

次の図は、複数フォレストのアーキテクチャでの True SSO を示しています。