複数の異なるセキュリティ サーバ トポロジを実装できます。

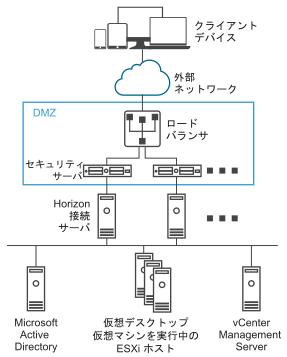

DMZ 内の負荷分散されたセキュリティ サーバ のトポロジは、ロード バランスされた 2 台のセキュリティ サーバを DMZ に配置した高可用性環境を示しています。これらのセキュリティ サーバは、内部ネットワーク内の 2 つの Horizon 接続サーバ インスタンスと通信します。

社内ネットワークの外部からユーザーがセキュリティ サーバに接続する場合、リモート デスクトップおよびアプリケーションにアクセスするには、認証に成功する必要があります。DMZ の両側に適切なファイアウォール ルールが適用されるため、このトポロジは、インターネット上のクライアント デバイスからリモート デスクトップおよびアプリケーションにアクセスする場合に適しています。

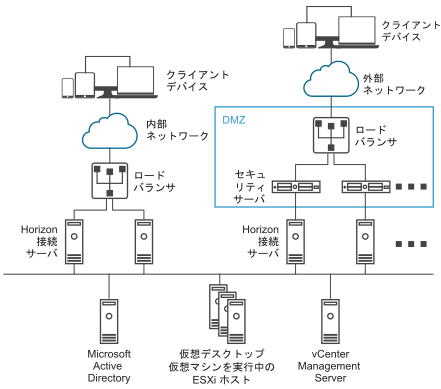

接続サーバの各インスタンスに複数のセキュリティ サーバを接続できます。DMZ 展開を標準展開と組み合わせて、内部ユーザーと外部ユーザーにアクセスを提供できます。

複数のセキュリティ サーバ のトポロジは、接続サーバの 4 つのインスタンスが 1 つのグループとして機能する環境を示しています。内部ネットワーク内のインスタンスは内部ネットワークのユーザー専用であり、外部ネットワーク内のインスタンスは外部ネットワークのユーザー専用です。セキュリティ サーバと対になっている接続サーバ インスタンスで RSA SecurID 認証を有効にすると、すべての外部ネットワーク ユーザーに RSA SecurID トークンを使用した認証が義務付けられます。

セキュリティ サーバを複数インストールする場合は、ハードウェアまたはソフトウェアのいずれかの負荷分散ソリューションを実装する必要があります。接続サーバ自体はロード バランシング機能を提供しません。接続サーバは他社製の標準的なロード バランシング ソリューションと連動します。