Horizon Cloud Service - next-gen の場合、このページでは、Microsoft Azure の Horizon Edge で True SSO 機能を使用するために必要な要素について説明します。

Horizon 8 オンプレミス環境や第 1 世代の Horizon Cloud on Microsoft Azure 展開などの以前の Horizon 環境で、すでに True SSO の使用に慣れているかもしれません。

Horizon Cloud Service - next-gen 環境の場合、True SSO 機能を使用してエンド ユーザーにデスクトップおよびアプリケーションへのシングル サインオン (SSO) アクセスを提供するために必要な要素は、Microsoft Enterprise Certificate Authority と、その Microsoft Enterprise Certificate Authority で特別に構成されている証明書テンプレートです。

Microsoft Enterprise Certificate Authority

True SSO を使用するには、Microsoft Enterprise 認証局が必要です。

Microsoft Enterprise Certificate Authority という用語は、エンタープライズ モードで実行されている Microsoft 認証局 (Microsoft CA) を指します。True SSO にはエンタープライズ構成が必要であるため、True SSO のドキュメントでは Microsoft Enterprise Certificate Authority という語句を使用します。

認証局をまだ設定していない場合、Active Directory Certificate Services (AD CS) ロールを Microsoft Windows Server に追加し、Windows Server がエンタープライズ CA になるように構成する必要があります。

Microsoft Enterprise Certificate Authority を構成するための Microsoft の手順では、Active Directory Certificate Services (AD CS) ロールをインストールします。AD CS のセットアップ プロセスでは、CA をエンタープライズ CA として実行するか、スタンドアローン CA として実行するかを選択できます。

Horizon Cloudを使用した True SSO に必要な証明書テンプレートの設定

True SSO テンプレートのWindows Server署名証明書の最小キー サイズを含む、次の設定を指定します。Windows Server署名証明書の場合、必要な最小キー サイズは 2048 です。2048 未満の最小キー サイズを指定すると、認証に失敗します。

True SSO テンプレートの場合は、[暗号化] タブで次の設定を指定します。

- [プロバイダのカテゴリ] には、[キー格納プロバイダ] を選択します。

- [アルゴリズム名] には、[RSA] を選択します。

- [最小キー サイズ] には、[2048] を指定します。

- [要求に使用できる暗号化プロバイダを選択] には、[要求にはサブジェクトのコンピュータで利用可能な任意のプロバイダを使用できる] を使用します。

- [要求ハッシュ] には、[SHA384] を指定します。

- [保存] をクリックします。

2048 の最小キー サイズの値を示す部分的なスクリーン ショットを以下に示します。

![テキストの説明に従って、[暗号化] タブに最小キー サイズ 2048 が表示されます。](images/GUID-37C95C5D-F925-4BC2-966F-F4C748DC71D6-low.jpg)

非永続的な証明書処理を有効にする

True SSO で使用される Microsoft Enterprise 認証局ごとに、ベスト プラクティスは、非パーシステント証明書の処理を有効にすることです。

Microsoft Enterprise Certificate Authority で非永続的な証明書処理が有効になっていない場合、True SSO 証明書はエンタープライズ CA のデータベースに保存されたままになり、次のことが発生します。

- エンタープライズ CA のデータベースが必要を超えて急速に増大します。True SSO が、新しい接続ごとに新しい証明書を要求します。

- データベースの増大に伴い、エンタープライズ CA のディスク容量が不足するため、パフォーマンスに影響します。

VMware KB 2149312 で説明されているように、上記の問題を回避するために、DBFLAGS_ENABLEVOLATILEREQUESTS設定を有効にすることをお勧めします。手順については、ナレッジベースの記事を参照してください。

Horizon Cloud を使用した True SSO に必要な証明書テンプレートの設定

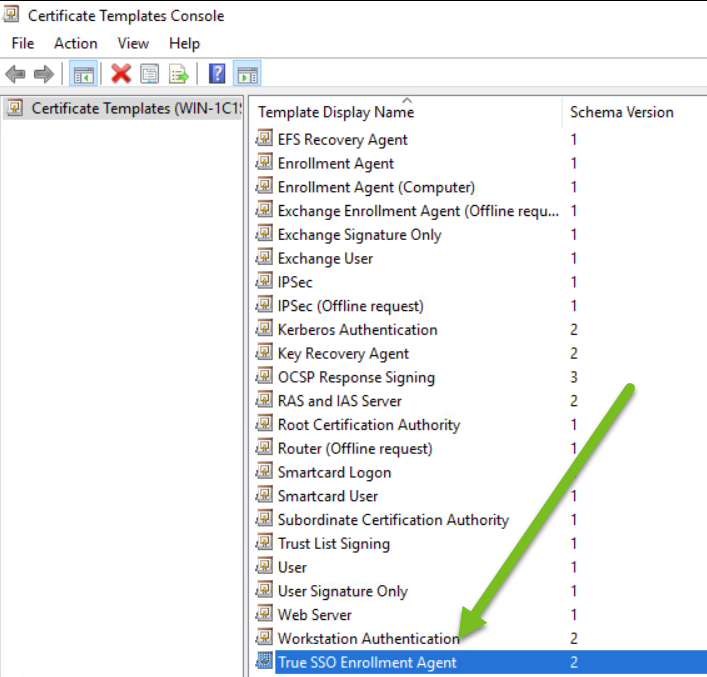

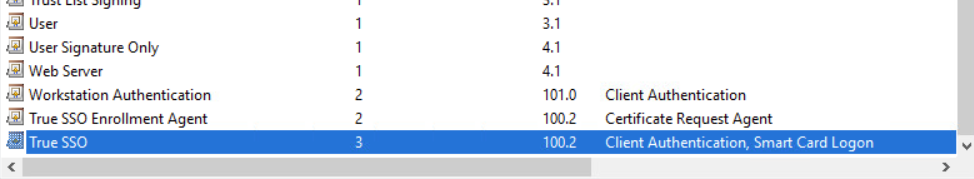

True SSO 機能を使用するには、True SSO および Horizon Edge で使用するために提供する Microsoft Enterprise Certificate Authority で証明書テンプレートを構成する必要があります。

証明書テンプレートは、Microsoft Enterprise Certificate Authority が True SSO で使用するために生成する証明書の基盤となります。

登録サービス アカウントには、TrueSsoEnrollmentAgent テンプレートと TrueSso テンプレートの両方のテンプレートで 読み取り および 登録 権限が必要です。

前提条件

- Microsoft Azure で Horizon Edge により SSO を使用するためにサポートされる認証局タイプの説明に従って、True SSO 機能で必要な Microsoft Enterprise Certificate Authority (AD CS) インスタンスがあることを確認します。

- Microsoft Azure での Horizon Cloud 環境のポートとプロトコルの要件の説明に従って、デプロイされた Horizon Edge が、必要なプロトコルとポートの組み合わせを使用して認証局インスタンスと通信できるように、ファイアウォールを構成します。

通信では、インスタンスの Active Directory Certificate Services (AD CS) が使用されます。必要なプロトコルは RPC/TCP(RPC over TPC)です。最初のポートはポート 135 で、2 番目のポートは 49152 ~ 65535 の範囲内です。

- よりファイアウォールに適した構成を実現するために、静的 DCOM ポートを使用するように Microsoft Enterprise Certificate Authority (AD CS) インスタンスを構成し、ポート 135 と選択した静的 DCOM ポートを許可するようにファイアウォールを構成し、その静的ポートがすべてのインスタンスで同じになるように構成します。この構成については、Microsoft TechNet の「AD CS の静的 DCOM ポートを構成する方法」を参照してください。

![[認証局ツール] の [証明書テンプレート] フォルダにある [管理] メニューのスクリーン ショット](images/GUID-9D7E7BDD-4063-48AF-9B29-12B71B455A04-low.png)

![[登録エージェント] の右クリック メニューと [テンプレートの複製] メニュー オプションのスクリーン ショット](images/GUID-F5848126-E70D-49CF-9998-51007FDE3B2F-low.png)

![[テンプレートの表示名] に [True SSO Enrollment Agent] と入力した [全般] タブのスクリーンショット](images/GUID-F0432205-819B-453F-B6ED-657D35837989-low.png)

![ユニバーサル セキュリティ グループの追加後の [セキュリティ] タブと権限セットを示すスクリーンショット。](images/GUID-857791DC-E2AF-4AB2-B008-4C33A0D414F1-low.png)

![スマートカード ログイン テンプレートのメニューと [テンプレートの複製] オプションを示すスクリーンショット。](images/GUID-C4309B89-4B02-48F7-9995-22741DE6C185-low.png)

![[互換性] タブのスクリーンショット。](images/GUID-6F7AF872-6657-4227-B66E-C4A8F217C2CE-low.png)

![[テンプレートの表示名] フィールドに [True SSO] と入力した後の [全般] タブのスクリーン ショット。](images/GUID-A579536F-A699-4A5D-B58A-BAA7C4A73F88-low.png)

![[暗号化] タブのスクリーンショット](images/GUID-1979ABD5-353B-40E6-84C0-30C1754799E7-low.png)

![[要求処理] タブのスクリーンショット](images/GUID-B19F9BEA-8B88-4A9F-BAD5-3AE5550B4BB0-low.png)

![[サブジェクト名] タブのスクリーンショット](images/GUID-E53AC9EB-113E-4C9C-AB62-84ED45DFE811-low.png)

![[サーバ] タブのスクリーンショット](images/GUID-624050A1-8EDA-4A63-89EC-BD21719EBA04-low.png)

![緑色の矢印がキー設定を指している [発行の要件] タブのスクリーンショット。](images/GUID-11AC2579-926F-4C1D-881C-652034218024-low.png)

![[発行する証明書テンプレート] メニュー オプションおよび証明書テンプレート フォルダと [新規作成] メニューを指す緑色の矢印を示すスクリーン ショット。](images/GUID-CA827783-5058-4057-BEBB-B3C6446FFBF5-low.png)

![[証明書テンプレートの選択] ウィンドウとリスト内で選択した True SSO テンプレートを指す緑色の矢印を示すスクリーン ショット。](images/GUID-F75AB993-7258-47A6-B977-6E6884E1799C-low.png)

![[証明書テンプレートの選択] ウィンドウと、リスト内の True SSO 登録エージェント テンプレートを指す緑色の矢印を示すスクリーン ショット。](images/GUID-4B25EB56-5F16-4106-A6F7-BC8667C88CB4-low.png)