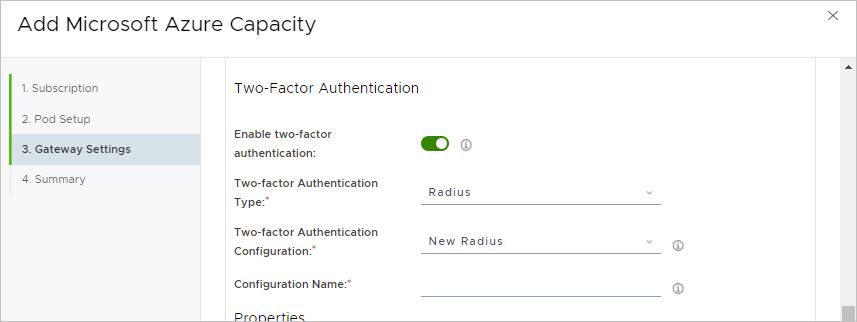

すでにデプロイされているポッドのゲートウェイ設定で 2 要素認証の使用を有効にするには、ポッドの詳細ページで [編集] アクションを使用します。ポッドでのゲートウェイ構成は、Unified Access Gateway 仮想マシンを使用し、エンド ユーザーのデスクトップおよびアプリケーションへのアクセスを提供するように構成されます。これらの 2 要素認証設定は、ポッドの既存のゲートウェイ構成に追加することも、新しいゲートウェイ構成を追加するときに同時に追加することもできます。[ポッドの編集] ワークフローを使用して、ポッドのゲートウェイ構成に 2 要素認証設定を追加します。

前提条件

2 要素認証を追加するゲートウェイに対して、ウィザードのそのゲートウェイ構成のフィールドがすべて入力済みであることを確認します。オンプレミス認証サーバに対して 2 要素認証を構成するときに、そのゲートウェイの Unified Access Gateway インスタンスがそのオンプレミス サーバへのルーティングを解決できるようにするために、次のフィールドにも情報を入力します。

| オプション | 説明 |

|---|---|

| [DNS アドレス] | オンプレミス認証サーバの名前を解決できる DNS サーバの 1 つ以上のアドレスを指定します。 |

| [ルート] | ポッドの Unified Access Gateway インスタンスがネットワークのルーティングをオンプレミス認証サーバに解決できるようにする、1 つ以上のカスタム ルートを指定します。 たとえば、オンプレミスの RADIUS サーバがその IP アドレスとして 10.10.60.20 を使用している場合、10.10.60.0/24 とデフォルト ルートのゲートウェイ アドレスをカスタム ルートとして使用することになります。この環境で使用している Express ルートまたは VPN 構成からデフォルト ルートのゲートウェイ アドレスを取得します。 形式 |

次の情報が、ポッド デプロイ ウィザードの適切なフィールドに指定できるように、認証サーバの構成で使用されていることを確認します。RADIUS 認証サーバを使用していて、プライマリおよびセカンダリ サーバの両方がある場合は、それぞれの情報を取得します。

- RADIUS

-

プライマリおよび補助 RADIUS サーバの両方の設定を構成している場合は、それぞれの情報を取得します。

- 認証サーバの IP アドレスまたは DNS 名

- 認証サーバのプロトコル メッセージで暗号化および復号化のために使用される共有シークレット

- 認証ポート番号。通常 RADIUS の場合は 1812/UDP。

- 認証プロトコルのタイプ。認証タイプには、PAP(パスワード認証プロトコル)、CHAP(チャレンジ ハンドシェイク認証プロトコル)、MSCHAP1 および MSCHAP2(Microsoft チャレンジ ハンドシェイク認証プロトコル、バージョン 1 および 2)があります。

注: RADIUS ベンダーの推奨する認証プロトコルについては、RADIUS ベンダーのドキュメントを確認し、指定したプロトコル タイプに従ってください。RADIUS の 2 要素認証をサポートするポッドの機能は、Unified Access Gateway インスタンスによって提供され、Unified Access Gateway が PAP、CHAP、MSCHAP1、MSCHAP2 をサポートします。PAP のセキュリティは、通常 MSCHAP2 のものよりも低くなっています。また PAP は MSCHAP2 よりシンプルなプロトコルです。結果として、RADIUS ベンダーのほとんどはよりシンプルな PAP プロトコルと互換性がありますが、一部の RADIUS ベンダーはよりセキュリティの高い MSCHAP2 との互換性を有していません。

- RSA SecurID

-

注: RSA SecurID タイプは、マニフェスト 3139.x 以降を実行している Horizon Cloud on Microsoft Azure デプロイでサポートされます。2022 年 3 月中旬以降の [ポッドの追加] ウィザードと [ポッドの編集] ウィザードでは RSA SecurID タイプを指定するユーザー インターフェイス オプションが表示され、選択できるようになります。

- RSA SecurID Authentication Manager サーバのアクセス キー。

- RSA SecurID 通信ポート番号。通常は 5555 で、RSA SecurID 認証 API に対する RSA Authentication Manager システム設定で設定されています。

- RSA SecurID Authentication Manager サーバのホスト名。

- RSA SecurID Authentication Manager サーバの IP アドレス。

- RSA SecurID Authentication Manager サーバまたはそのロード バランサ サーバに自己署名証明書がある場合は、[ポッドの追加] ウィザードで CA 証明書を指定する必要があります。証明書は PEM 形式である必要があります(ファイル タイプ

.cer、.cert、または.pem)。

手順

結果

システムがポッドへの新しい構成のデプロイを完了するまで、ポッドのサマリ ページでの 2 要素認証を追加したゲートウェイのセクションに、保留しています ステータスが表示されます。

ワークフローが完了すると、ステータスには 準備完了 と表示され、ゲートウェイの 2 要素認証設定がページに表示されます。

次のタスク

- ポッドの外部ゲートウェイに 2 要素認証が構成され、ゲートウェイの Unified Access Gateway インスタンスがデプロイされているのと同じ VNet トポロジ内で 2 要素認証サーバにアクセスできない場合は、外部ゲートウェイのロード バランサの IP アドレスからの通信を許可するようにその 2 要素認証サーバを構成します。

このシナリオでは、ゲートウェイ展開と同じ VNet トポロジ内で 2 要素認証サーバにアクセスできないため、Unified Access Gateway インスタンスは、そのロード バランサ アドレスを使用してそのサーバとの接続を試みます。その通信トラフィックを許可するには、その外部ゲートウェイのリソース グループにあるロード バランサ リソースの IP アドレスが、確実に 2 要素認証サーバの構成でクライアントまたは登録されたエージェントとして指定されているようにします。この通信を許可する方法の詳細については、お使いの 2 要素認証サーバのドキュメントを参照してください。

- 同じ VNet トポロジ内で 2 要素認証サーバにアクセスできる場合は、Microsoft Azure でのデプロイの Unified Access Gateway インスタンス用に作成された適切な NIC からの通信を許可するように 2 要素認証サーバを構成します。

ネットワーク管理者が、展開に使用される Azure VNet トポロジとそのサブネットに対する 2 要素認証サーバのネットワーク可視性を決定します。2 要素認証サーバは、ネットワーク管理者が 2 要素認証サーバにネットワークの可視性を与えたサブネットに対応する Unified Access Gateway インスタンスの NIC の IP アドレスからの通信を許可する必要があります。

Microsoft Azure のゲートウェイのリソース グループには、そのサブネットに対応する 4 つの NIC があり、そのうち 2 つが 2 個の Unified Access Gateway インスタンスに対して現在アクティブです。もう 2 つはアイドル状態で、ポッドとそのゲートウェイが更新を完了した後にアクティブになります。

実行中のポッド操作のため、および各ポッドの更新後のために、ゲートウェイと 2 要素認証サーバ間の通信トラフィックをサポートするには、これらの 4 つの NIC の IP アドレスがそのサーバ構成でクライアントまたは登録されたエージェントとして指定されていることを確認します。この通信を許可する方法の詳細については、お使いの 2 要素認証サーバのドキュメントを参照してください。

これらの IP アドレスの取得方法については、必要な Horizon Cloud ポッドのゲートウェイ情報での 2 要素認証システムの更新を参照してください。