ユーザーの Workspace ONE アプリケーション ポータルへの安全なアクセスを提供し、Web アプリケーションとデスクトップ アプリケーションを起動するには、アクセス ポリシーを設定します。アクセス ポリシーには、アプリケーション ポータルにログインしてリソースを使用するために満たさなければならない基準を指定するルールが含まれています。

アクセス ポリシーによって、管理者はモバイル シングル サインオン、登録に基づくアプリケーションへの条件付きアクセス、コンプライアンスの状態、ステップ アップ、マルチ ファクタ認証などの機能を構成できます。

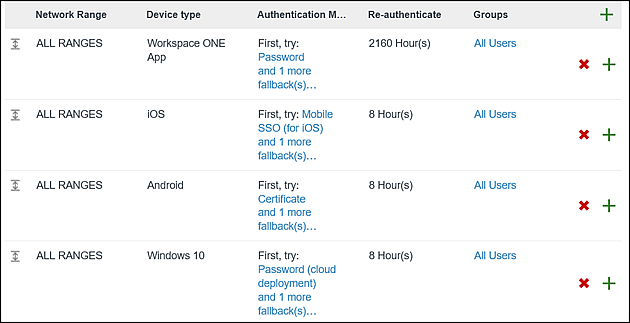

ポリシー ルールは、要求元の IP アドレスをネットワーク範囲にマッピングし、ユーザーがログインに使用するデバイスのタイプを指定します。また、認証方法および認証の有効期間(時間単位)を定義します。アクセス ルールに関連付ける 1 つまたは複数のグループを選択できます。

広範な構成オプションが使用可能ですが、このクイック スタート ガイドでは、エンタープライズ モビリティにおけるアプリケーション アクセスの管理対象および管理外の階層について説明します。

デフォルトのアクセス ポリシーは、[モバイル シングル サインオンの構成] ウィザードを実行するときに構成され、構成されたすべてのデバイス タイプへのアクセスを許可します。このポリシーは、管理対象外のデバイスによってアクセスできるアプリケーションのレベル 1 アクセスと見なされます。

管理対象の適合デバイスからの制限付きアクセスが必要なアプリケーションのポリシーを作成することができます。このエクスペリエンスは、VMware Identity Manager が提供するさまざまな組み込み認証アダプタによって実現できます。モバイル シングル サインオンを構成すると、これらの認証方法が有効になります。

モバイル SSO(iOS 版)。iOS デバイス用の Kerberos ベース アダプタ

モバイル SSO(Android 版)。Android 版の証明書認証に特化された実装

証明書(クラウド デプロイ)。Web ブラウザとデスクトップ デバイス向けの証明書認証サービス

パスワード。VMware Enterprise Systems Connector の両方のコンポーネントとともに VMware Identity Manager と AirWatch をデプロイするときに、単一のコネクタでディレクトリ パスワードを認証できます。

パスワード(AirWatch Connector)。ACC のみを使用して VMware Identity Manager と AirWatch をデプロイするときに、単一のコネクタでディレクトリ パスワードを認証できます。

デバイス コンプライアンス (AirWatch)。管理対象デバイスの健全性を測定し、AirWatch で定義された基準に基づいて適格/不適格を判定します。コンプライアンスは、パスワードを除く他の組み込みアダプタと連携できます

管理対象外デバイスのレベル 1 のデフォルト アクセス ポリシー

デフォルトのアクセス ポリシーをベースラインの L1 ポリシーとして使用して、すべてのアプリケーションにアクセスします。モバイル シングル サインオンを構成した場合、iOS、Android、および Windows 10 デバイスのアクセス ルールが作成されます。各デバイスでのシングル サインオンは、そのデバイスに固有の認証方法によって有効になります。各ルールでは、フォールバック方法はパスワードです。この設定は、デバイスの管理に最適なエクスペリエンスとともに、管理対象外デバイスの手動サインインのオプションも提供します。

デフォルト ポリシーが、すべてのネットワーク範囲にアクセスできるように構成されています。セッションのタイムアウトは 8 時間です。

VMware Verify またはその他のマルチ ファクタ認証を使用して、管理対象外デバイスへのアクセス保護をさらに強化できます。

モバイル シングル サインオン ウィザードを使用してモバイル SSO を構成する場合、デフォルトのアクセス ポリシー ルールにはこのレベルのアクセス制御が反映されます。

管理対象デバイスのレベル 2 ポリシーの構成

組織が機密データを含むアプリケーションをデプロイする場合は、これらのアプリケーションへのアクセスを MDM 管理対象デバイスのみに制限することができます。必要に応じて管理対象デバイスを追跡してワイプすることができ、デバイスが登録解除されるとエンタープライズ データが削除されます。

この管理対象の要件をアプリケーションの選択時に強制するには、これらのアプリケーションに対してアプリケーション固有のポリシーを作成します。ポリシーを作成するときに、適用先 セクションでこのポリシーが適用されるアプリケーションを選択します。

展開環境内の各デバイス プラットフォームのポリシー ルールを作成します。正しい SSO 認証方法を定義します。ただし、管理対象外デバイスがこれらのアプリケーションにアクセスできないようにするため、フォールバック認証方法は定義しないでください。たとえば、管理対象外の iOS デバイスが、管理対象デバイスのアクセス専用に構成されたアプリケーションに接続しようとすると、このデバイスは Kerberos にラッピングされた適切な証明書で応答しません。認証の試行が失敗して、ユーザーはコンテンツにアクセスできません。