LDAP 接続の健全性チェックでは、Keystone ドメインで構成されているすべての LDAP 接続を確認できます。

症状

健全性チェックでは、特定のドメインの detect ldap connection issue が報告されます。

解決方法

[接続を手動で確認する]

- 次のコマンドを使用して LDAP ログイン認証情報を見つけます。

#viocli get keystone --spec

- 次の LDAP 関連の値を収集します。

spec: conf: ks_domains: ${reporetd_domain} ldap: url: ${ldap_url} user: ${ldap_user} password: ${ldap_encrypted_pwd} user_tree_dn: ${user_tree_dn} user_filter: ${user_filter}

[パスワードを復号化する]

- VMware Integrated OpenStack の管理から

keystone-apiポッドのいずれかにファイルをコピーします。# osctl get pod |grep keystone-api | tail -n 1 keystone-api-58b4d7dc48-np7jk 1/1 Running 0 6d18h #osctl cp /opt/vmware/data/health-check/fernet_decrypt.py keystone-api-58b4d7dc48-np7jk:tmp/ -c keystone-api

- プレーンテキストの vCenter Server パスワードを取得するには、次のコマンドを実行します。

#osctl exec -it keystone-api-58b4d7dc48-np7jk -- bash -c "python /tmp/fernet_decrypt.py ${ldap_encrypted_pwd}" - 出力の最後の行がプレーンテキストのパスワード

${ldap_pwd}です。

[接続をテストする]

keystone-apiポッドでldapsearchを実行します。例:#osctl exec -it keystone-api-58b4d7dc48-np7jk -- bash -c "ldapsearch -o nettimeout=5 -x -w ${ldap_pwd} -D ${ldap_user} -H ${ldap_url} -b ${user_tree_dn} ${user_filter}"注: パラメータを対応する値に置き換えてください。ldapsearchコマンドが失敗した場合は、LDAP サーバの LDAP ユーザー情報を確認し、VMware Integrated OpenStack で更新してください。

[LDAP ログイン認証情報を更新する]

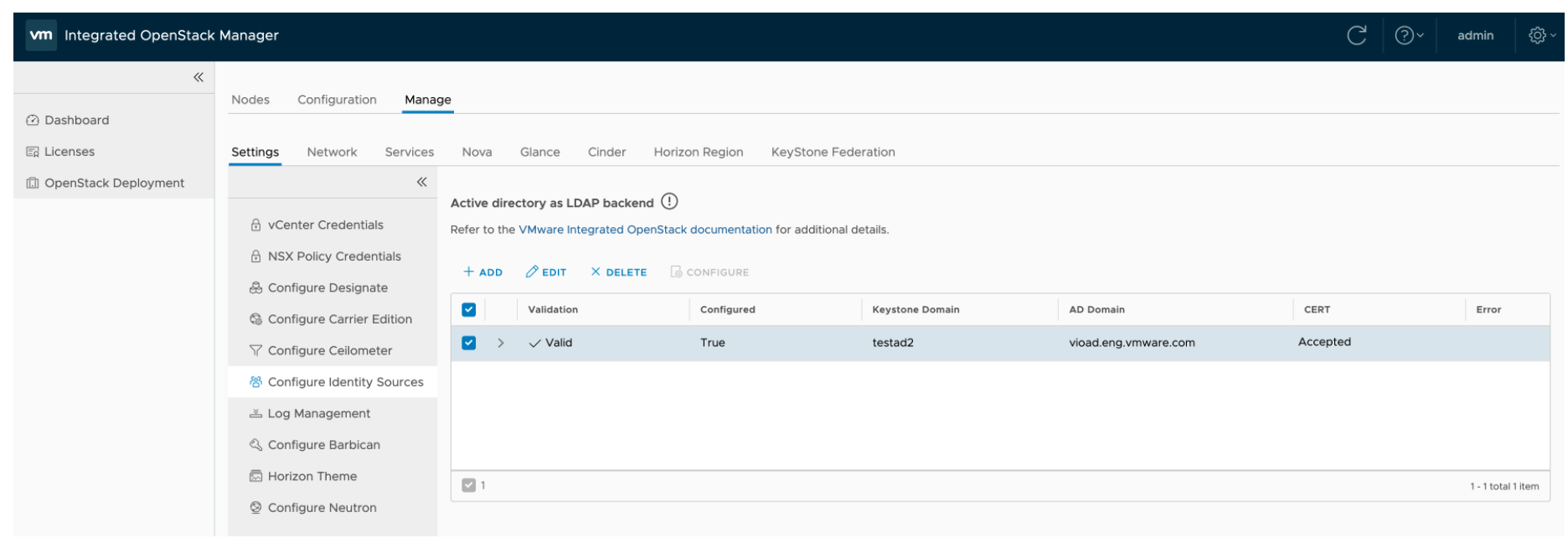

管理ユーザー インターフェイス https://xxxxxxxx/ui/#/os/${your_os_deployment}/manage/setting/identity で、LDAP ログイン認証情報を確認し、LDAP サーバにログインできることを確認します。

vCenter Server および NSX の接続チェックの詳細については、vCenter Server 接続のチェックおよびNSX 接続のチェックを参照してください。