NSX Advanced Load Balancer Controller には、認証管理のために管理コンソールをエンタープライズ環境に統合する複数のオプションがあります。SAML (Security Assertion Markup Language) は、使用可能なオプションの 1 つです。SAML を使用すると、VMware Workspace ONE への統合が可能になり、管理者がログインするときにアプリケーション カタログ、ネットワーク アクセス制限、ステップアップ認証を利用できます。

前提条件

構成を開始する前に、次の前提条件を満たします。

NSX Advanced Load Balancer Controller 用の DNS レコードを構成します。これは、システムにログインするときに使用する完全修飾ドメイン名 (FQDN) に使用されます。

Workspace ONE Access IDP メタデータを取得します。

次の手順を実行して、idp.xml ファイルをダウンロードします。

Workspace ONE Access 管理者コンソールにログインします。

の順に移動します。

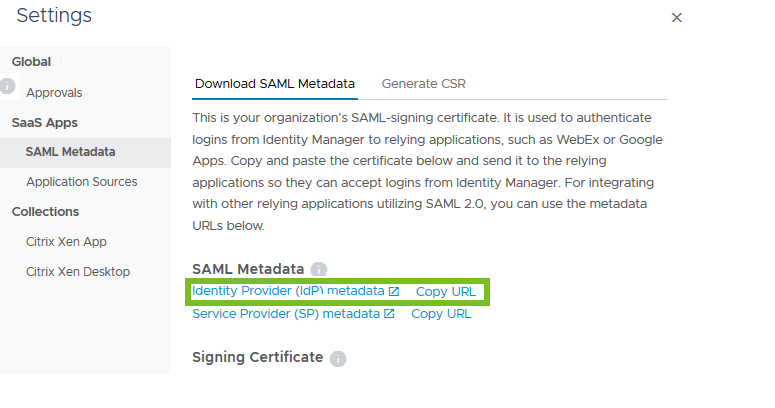

[SaaS アプリ] の下にある [SAML メタデータ] をクリックします。

-

[SAML メタデータのダウンロード] タブで、 [ID プロバイダ (IdP) メタデータ] の横にある [URL をコピー] をクリックします。

テキスト エディタを使用して、idp.xml ファイルを開きます。

NSX Advanced Load Balancer での SAML 構成

NSX Advanced Load Balancer Controller で SAML をサポートするように認証プロファイルを構成するには、次の手順を実行します。

管理者認証情報で NSX Advanced Load Balancer Controller にログインします。

の順に移動します。

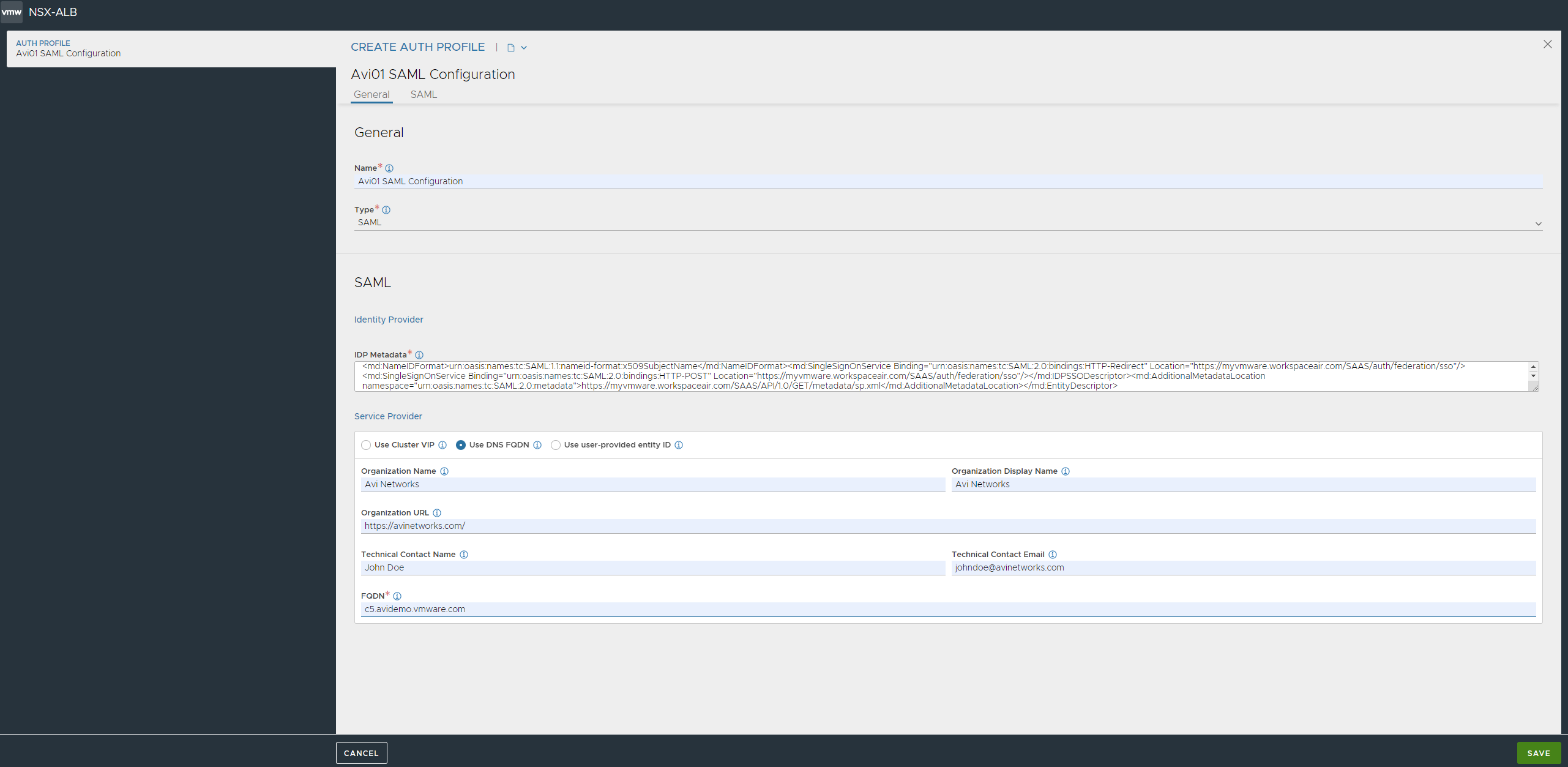

認証プロファイルの [名前] を入力します。

認証プロファイルの [タイプ] として [SAML] を選択します。

idp.xml ファイルの内容をコピーし、[IDP メタデータ] フィールドに貼り付けます。

[サービス プロバイダ] で [DNS FQDN の使用] を選択します。

必要に応じて、サービス プロバイダ組織の詳細を入力します。

SAML 構成に使用する [FQDN] を入力します。

[保存] をクリックします。

サービス プロバイダ メタデータの収集

NSX Advanced Load Balancer は、Workspace ONE Access にインポートできる xml ファイルを生成しません。そのため、メタデータを手動で入力する必要があります。次の詳細を収集します。

エンティティ ID

SSO URL

証明書の署名

次に示すように、[サービス プロバイダの設定の検証] 画面からエンティティ ID と SSO URL を取得します。

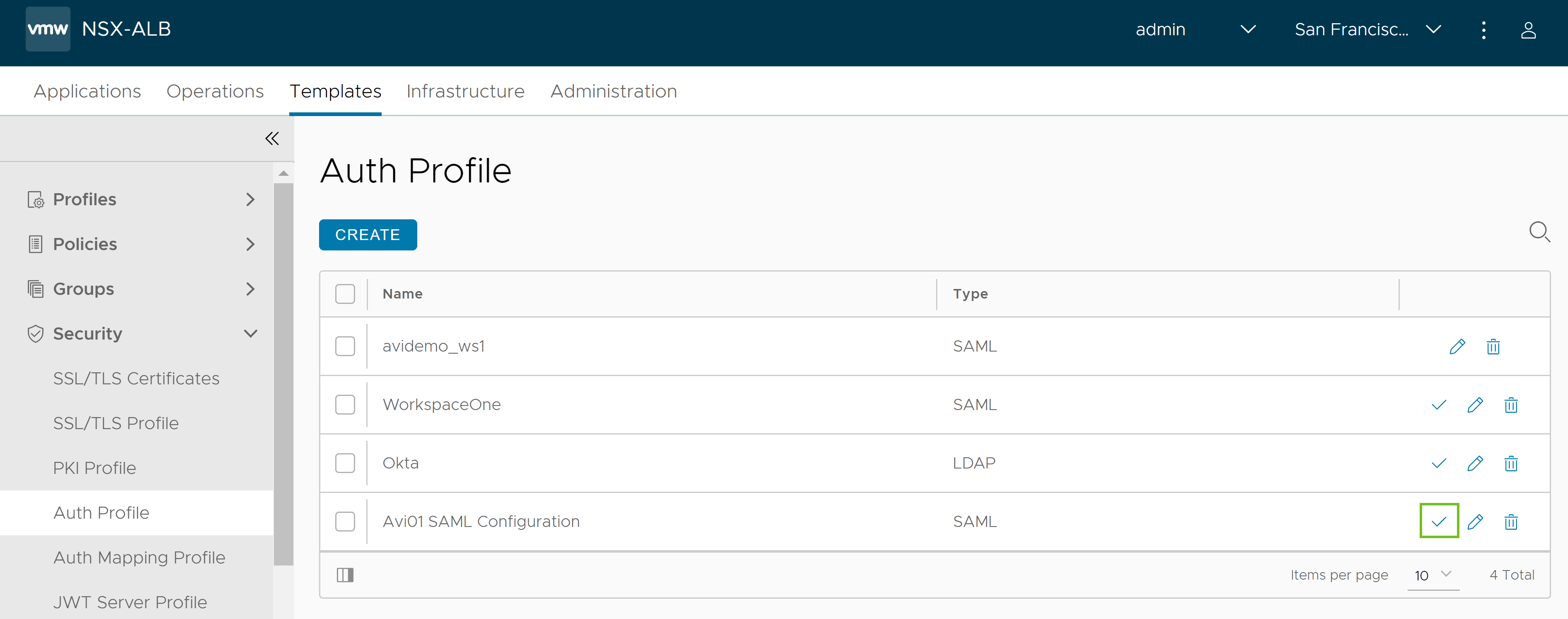

の順に移動します。

-

作成された認証プロファイルを見つけて、 [検証] アイコンをクリックします。

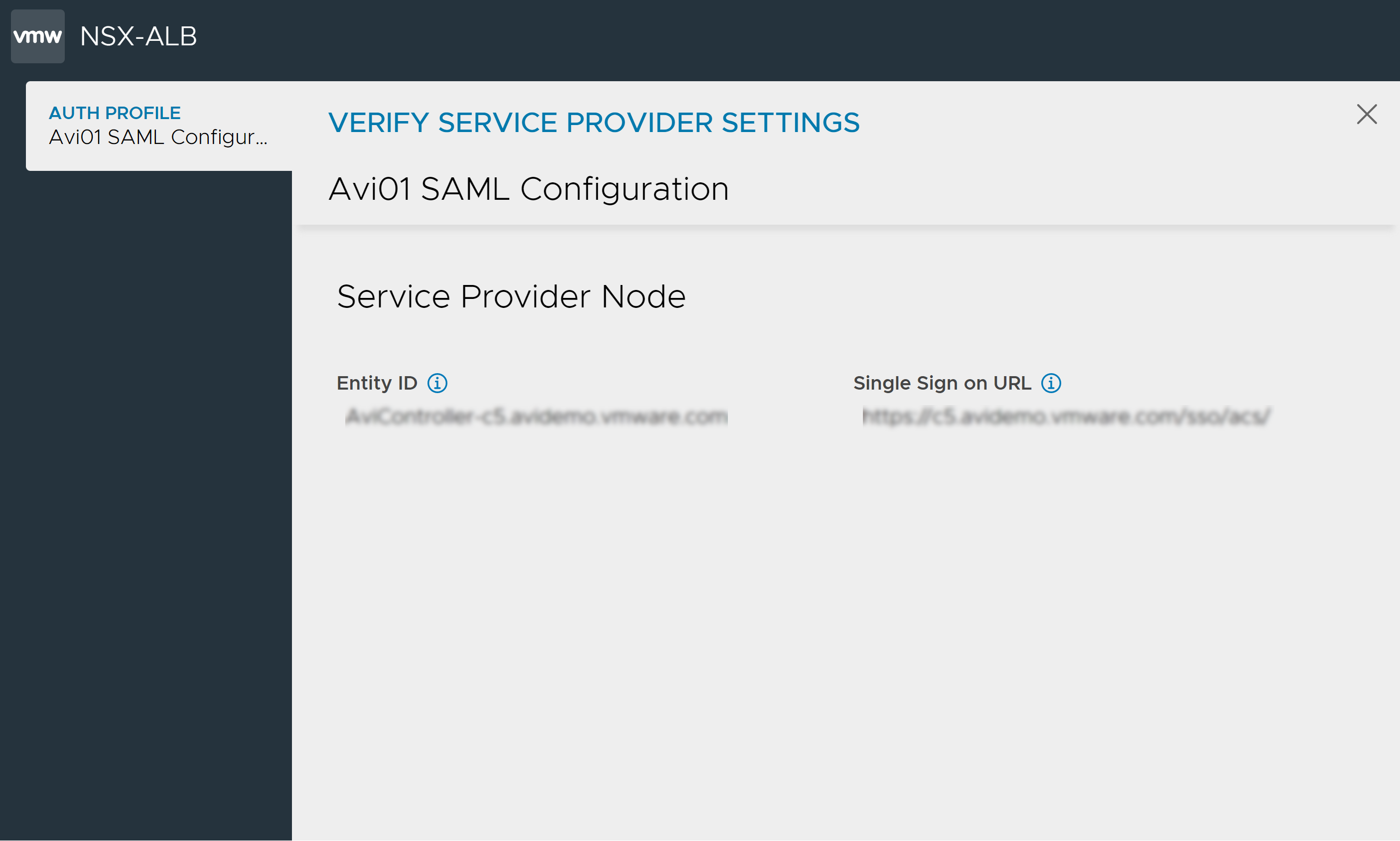

-

[サービス プロバイダの設定の検証] 画面に、 [エンティティ ID] と [シングル サインオン URL] が表示されます。この情報をコピーし、テキスト エディタに貼り付けます。

次に示すように、SSL/TLS 証明書から証明書の署名を取得します。

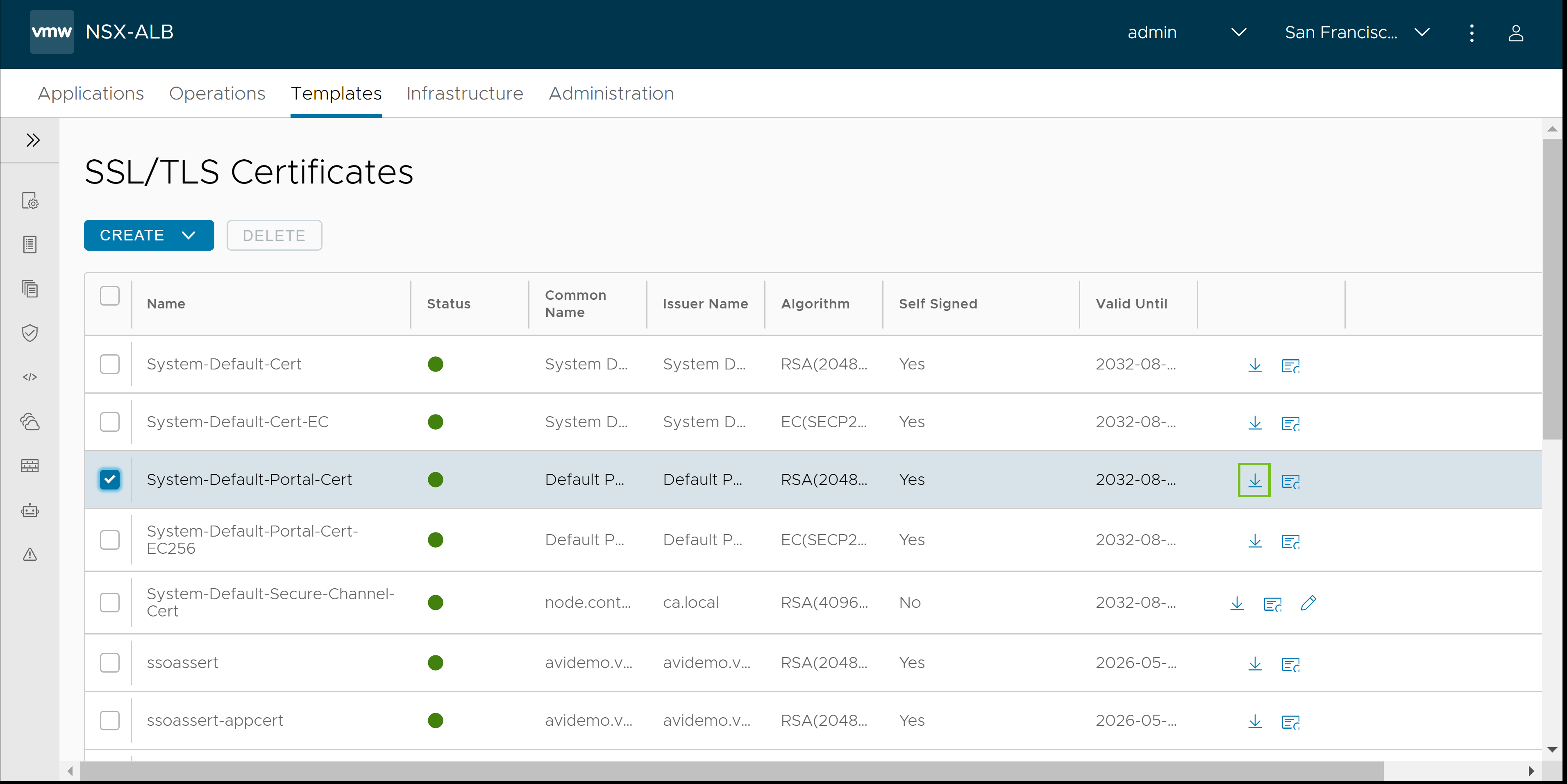

NSX Advanced Load Balancer ユーザー インターフェイスから、 の順に移動します。

-

System-Default-Portal-Certを特定し、 [エクスポート] アイコンをクリックします。

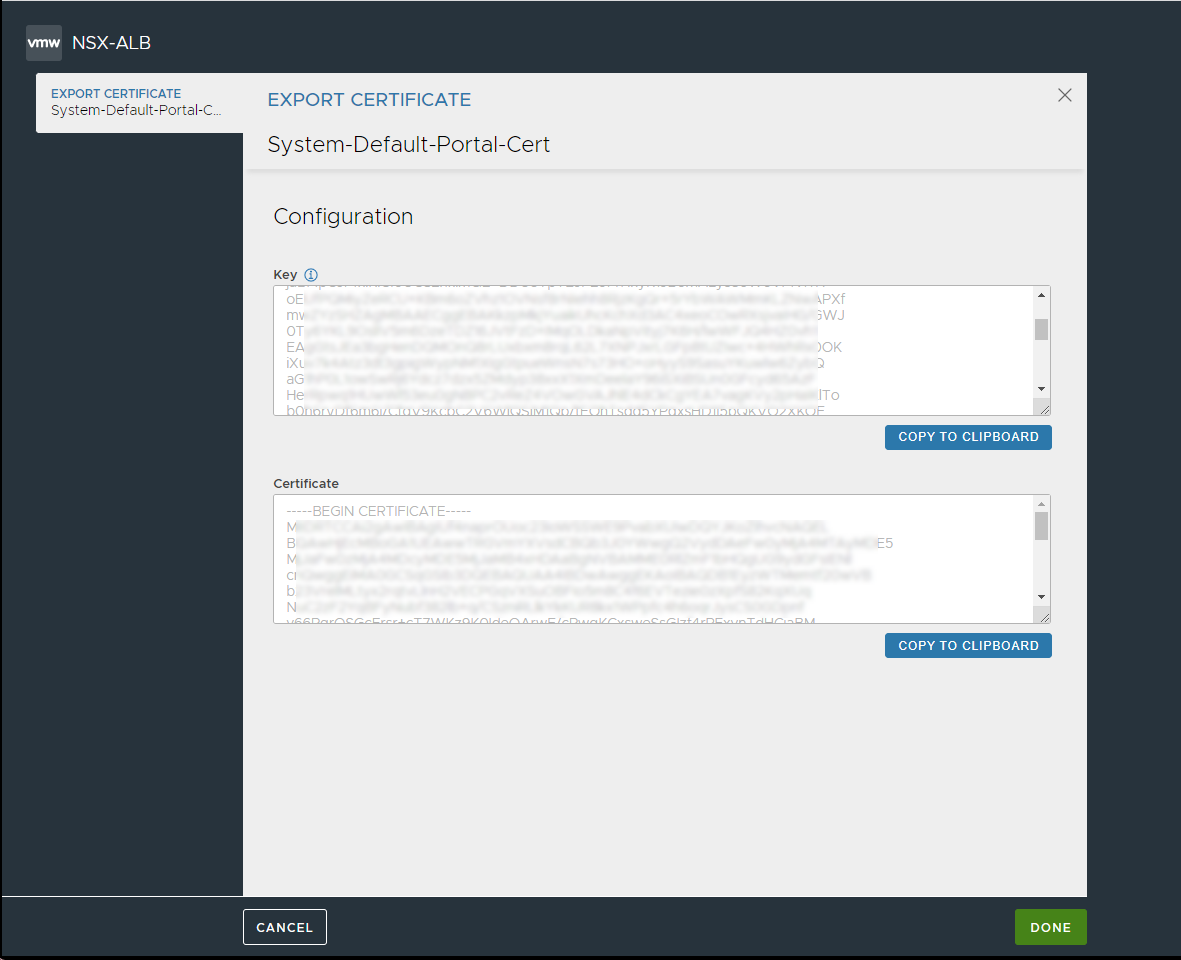

-

[証明書のエクスポート] 画面で、 [クリップボードにコピー] をクリックして [キー] と [証明書] をコピーします。

詳細をテキスト エディタに貼り付けます。

[DONE] をクリックします。

Workspace ONE Access での NSX Advanced Load Balancer カタログ アイテムの構成

NSX Advanced Load Balancer Controller で SAML プロファイルを作成したら、Workspace ONE カタログ エントリを作成できます。

Workspace ONE カタログ エントリを作成するには、次の手順を実行します。

Workspace ONE Access 管理者コンソールにログインします。

[カタログ] タブに移動します。

[新規] をクリックします。

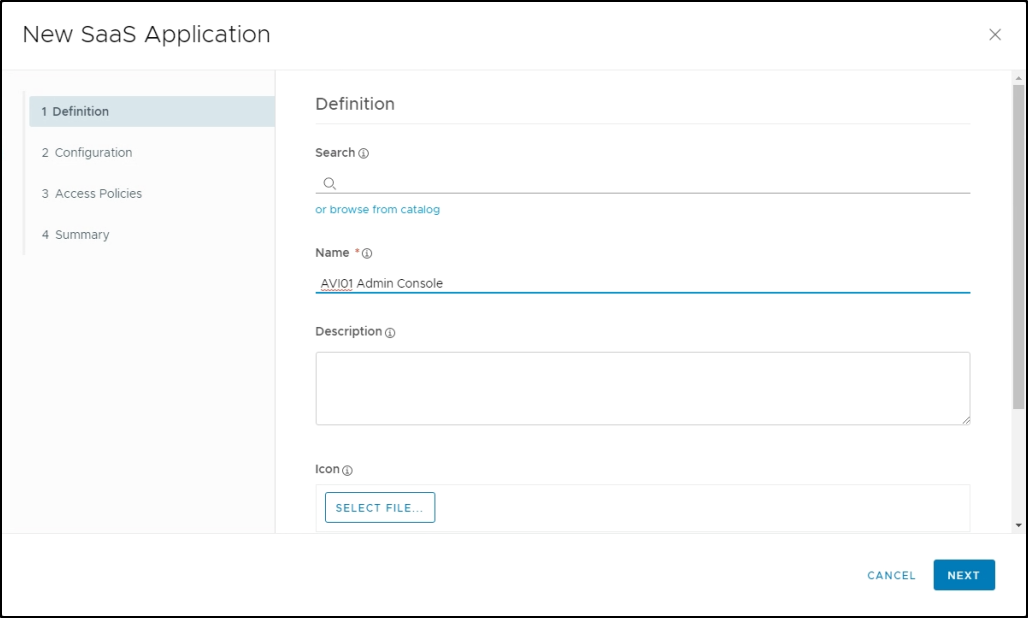

[新規 SaaS アプリケーション] 画面で、アプリケーション カタログに表示する新しい NSX Advanced Load Balancer エントリの [名前] を入力します。

-

[定義] タブで、使用するアイコンがある場合は [ファイルの選択] をクリックしてアイコンをアプリケーション用にアップロードし、 [次へ] をクリックして [構成] タブを表示します。

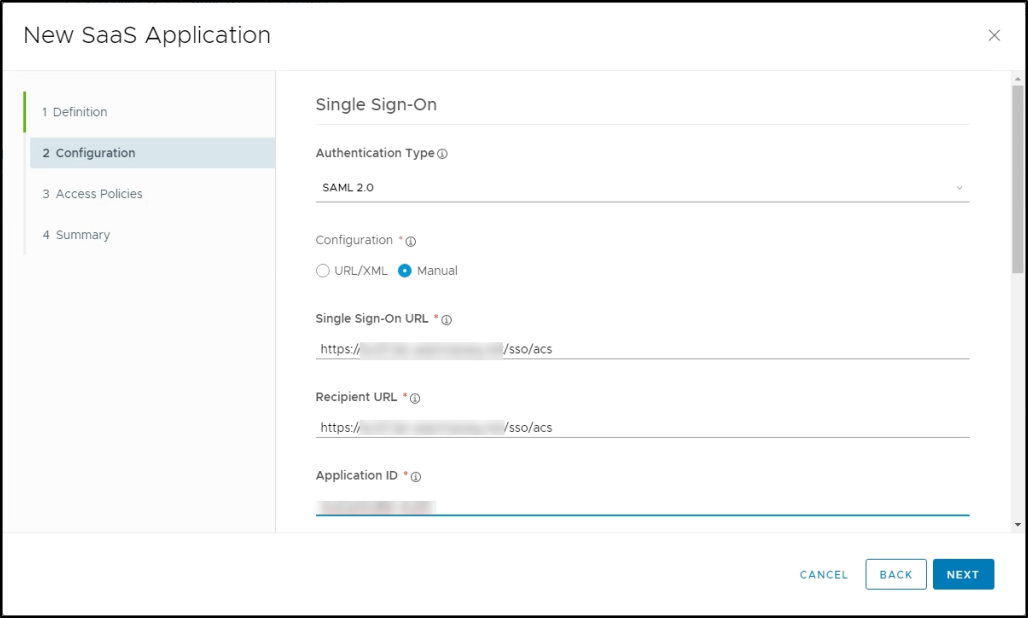

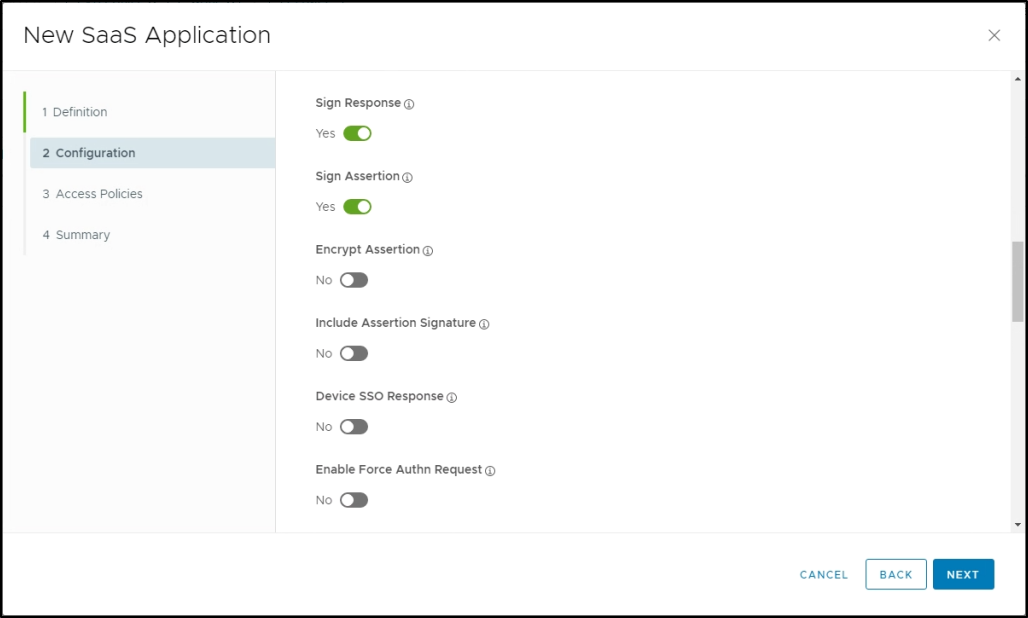

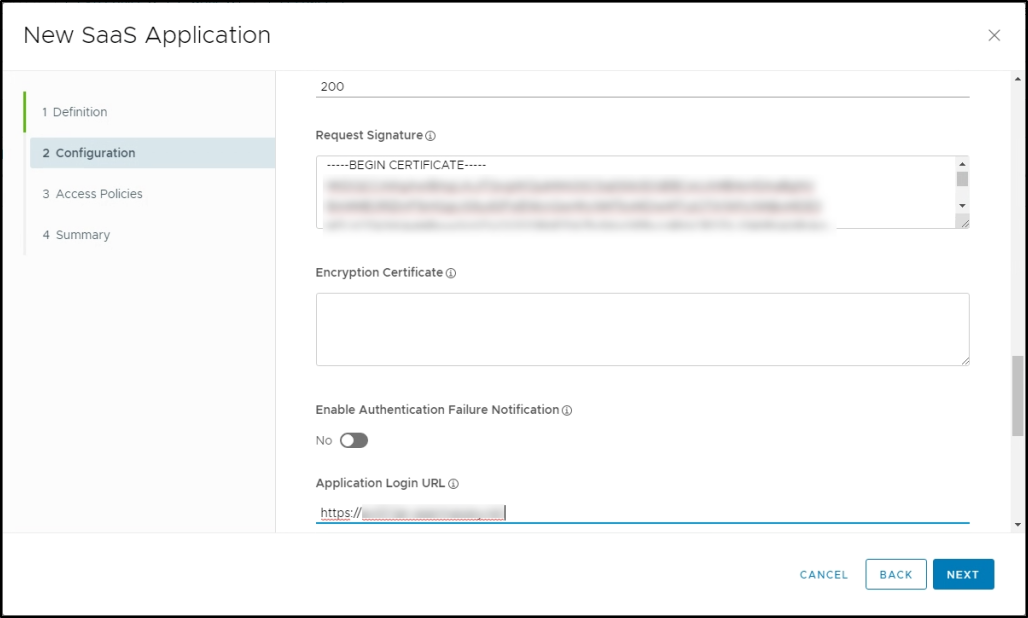

[構成] タブで、次のように詳細を入力します。

[新規 SaaS アプリケーション] 画面の [構成] タブが次のように表示されます。フィールド

説明

[シングル サインオン URL]

NSX Advanced Load Balancer の [サービス プロバイダの設定の検証] 画面からコピーした [シングル サインオン URL] を使用します。

[受信先 URL]

[シングル サインオン URL] を使用します。

[アプリケーション ID]

NSX Advanced Load Balancer の [サービス プロバイダの設定の検証] 画面からコピーした エンティティ ID を使用します。

[ユーザー名の形式]

未指定。

[ユーザー名の値]

${user.email}.

[リレー状態 URL]

アプライアンスの FQDN または IP アドレス。

[詳細なプロパティ] をクリックし、次のようにプロパティを構成します。

[System-Default-Portal-Cert] 証明書の値をコピーし、[署名を要求する] フィールドに貼り付けます。

アプライアンスの FQDN または IP アドレスを [アプリケーション ログイン URL] に入力します。これにより、SP が開始するログイン ワークフローが有効になります。

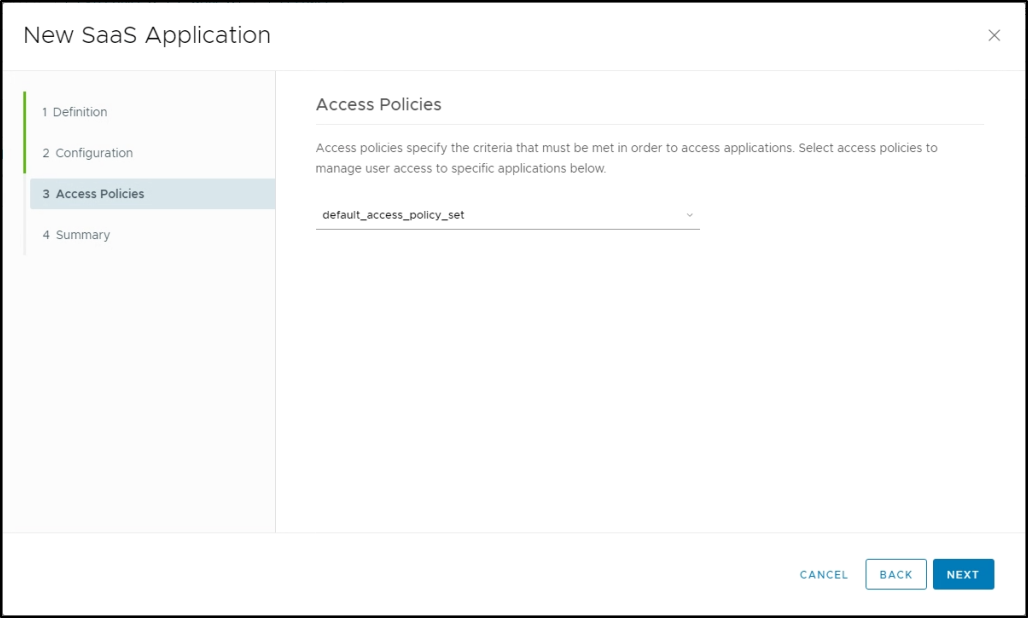

[次へ] をクリックして、このアプリケーションに使用する [アクセス ポリシー] を選択します。これにより、アプリケーションに対する認証とアクセスに使用されるルールが決まります。

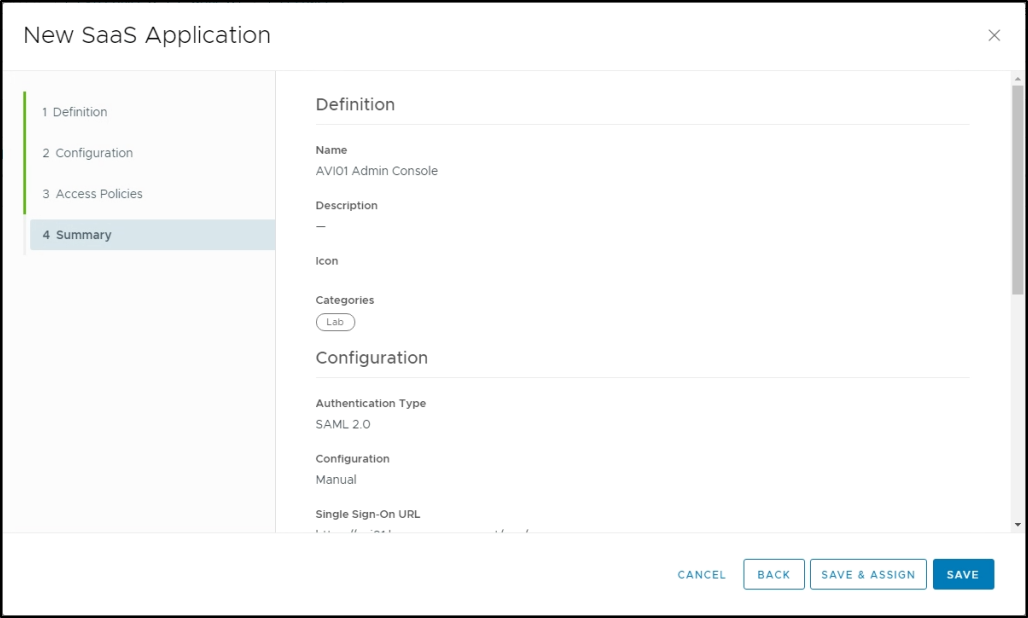

[次へ] をクリックして、構成の [サマリ] を確認します。

[保存して割り当て] をクリックし、このアプリケーションへのアクセス権を付与するユーザーまたはグループと展開タイプを選択します。

[保存] をクリックします。