NSX Advanced Load Balancer は、Lightweight Directory Access Protocol (LDAP) を使用したユーザー認証をサポートします。LDAP は、ディレクトリ サービスにアクセスするために一般的に使用されるプロトコルです。ディレクトリ サービスは、認証システムの階層オブジェクト指向データベース ビューです。LDAP 設定は、認証プロファイルで構成できます。

LDAP 認証プロファイルの作成

LDAP 認証プロファイルを作成するには、次の手順を実行します。

1. の順に移動します。

2. [全般] タブで、プロファイルの [名前] を入力し、認証プロファイルの [タイプ] として [LDAP] を選択します。

3. [LDAP] 設定を構成します。

4. [HTTP 認証] 設定を構成します。

5. [保存] をクリックします。

LDAP 設定の構成

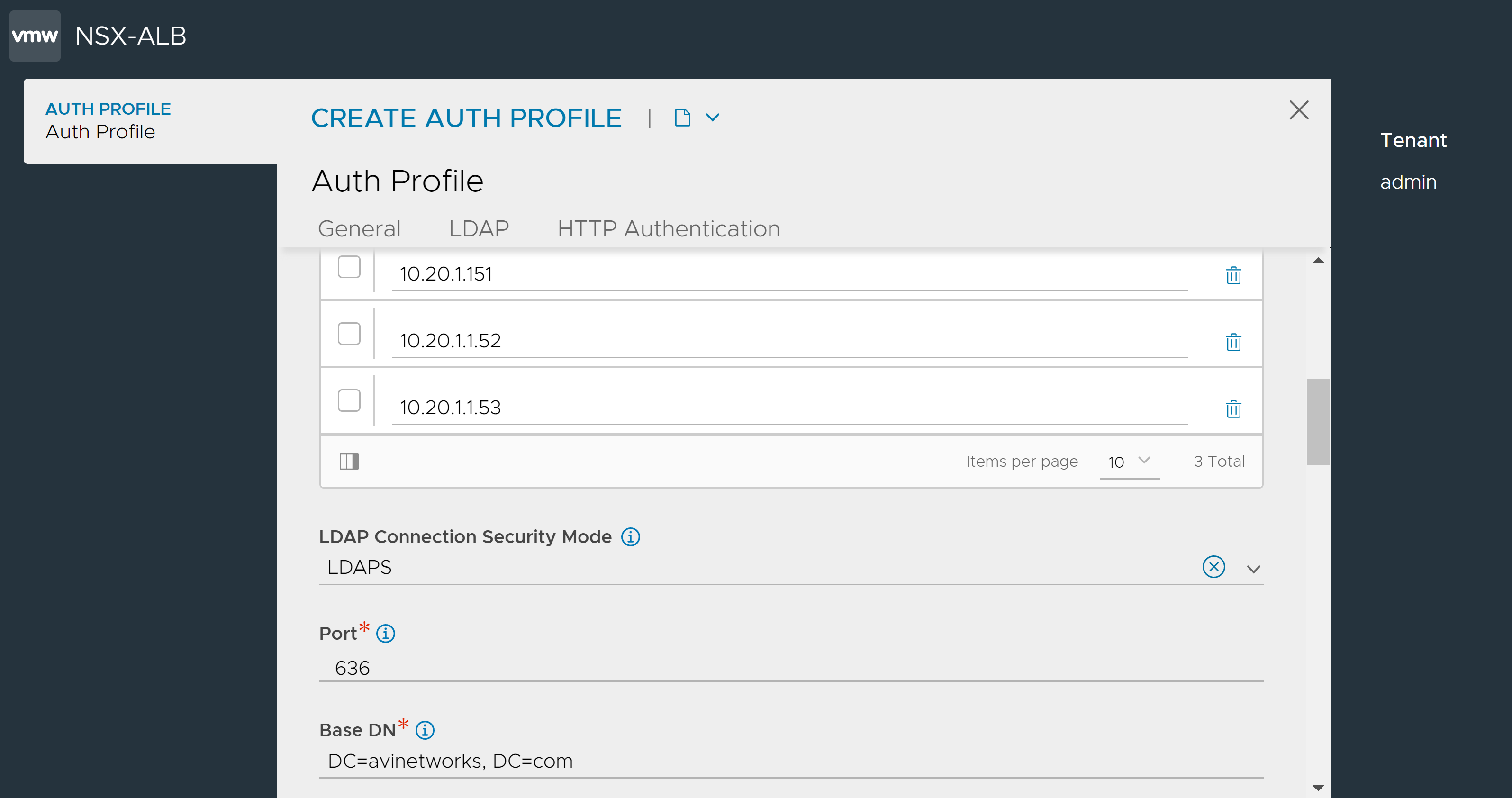

1. [LDAP] タブで [追加] をクリックして LDAP サーバの IP アドレスを入力します。

コントローラ認証の場合、複数の LDAP サーバは、同じクラスタに属している場合にのみサポートされます。それ以外の場合、コントローラは最初の到達可能なサーバで認証を試みます。

2. 必要に応じて、[LDAP 接続のセキュリティ モード] を選択します。

3. NSX Advanced Load Balancer が LDAP サーバを照合する [ポート] を入力します。LDAP にはポート 389、LDAPS (SSL) にはポート 636 を使用します。

ポートを構成するだけでは、LDAP のセキュリティ モードが LDAPS かどうかは決定しません。そのため、[LDAP 接続のセキュリティ モード] として [LDAPS] を明示的に選択し、セキュア LDAP が確実に使用されるようにします。

4. [ベース DN] フィールドに、ディレクトリ サーバ オブジェクト階層の最上位レベルのパスを入力します。

特定のベース DN を使用すると、LDAP サーバへのすべてのクエリが高速化されます。一方、汎用的な上位レベルのベース DN を使用すると、クエリはディレクトリ階層のより多くの部分に到達します。ベース DN は、アカウントがアクセスできる最上位の(最も一般的な)パスに設定する必要があります。

5. [LDAP バインドの設定] を選択します。

- [管理者バインド]

-

指定された管理者アカウントは、LDAP サーバ全体でユーザーおよびユーザー グループ メンバーシップを検索するのに使用されます。

注:管理者バインドは、推奨される LDAP バインドのオプションです。

[管理バインド DN] と [管理バインド パスワード] を入力します。使用するアカウントには、ユーザーとユーザー グループの両方のディレクトリ ツリーを検索するためのアクセス権が必要です。

NSX Advanced Load Balancer は、構成を使用してユーザーまたはグループを検索します。LDAP 検索には通常、以下が必要です。

検索を開始するためのトップレベルのディレクトリ階層(検索 DN)。

ベース(1 レベルの深さ)またはサブツリー全体のどちらを検索するかを限定する範囲値。

特定のクラスまたはカテゴリのエントリのみに一致させるフィルタ

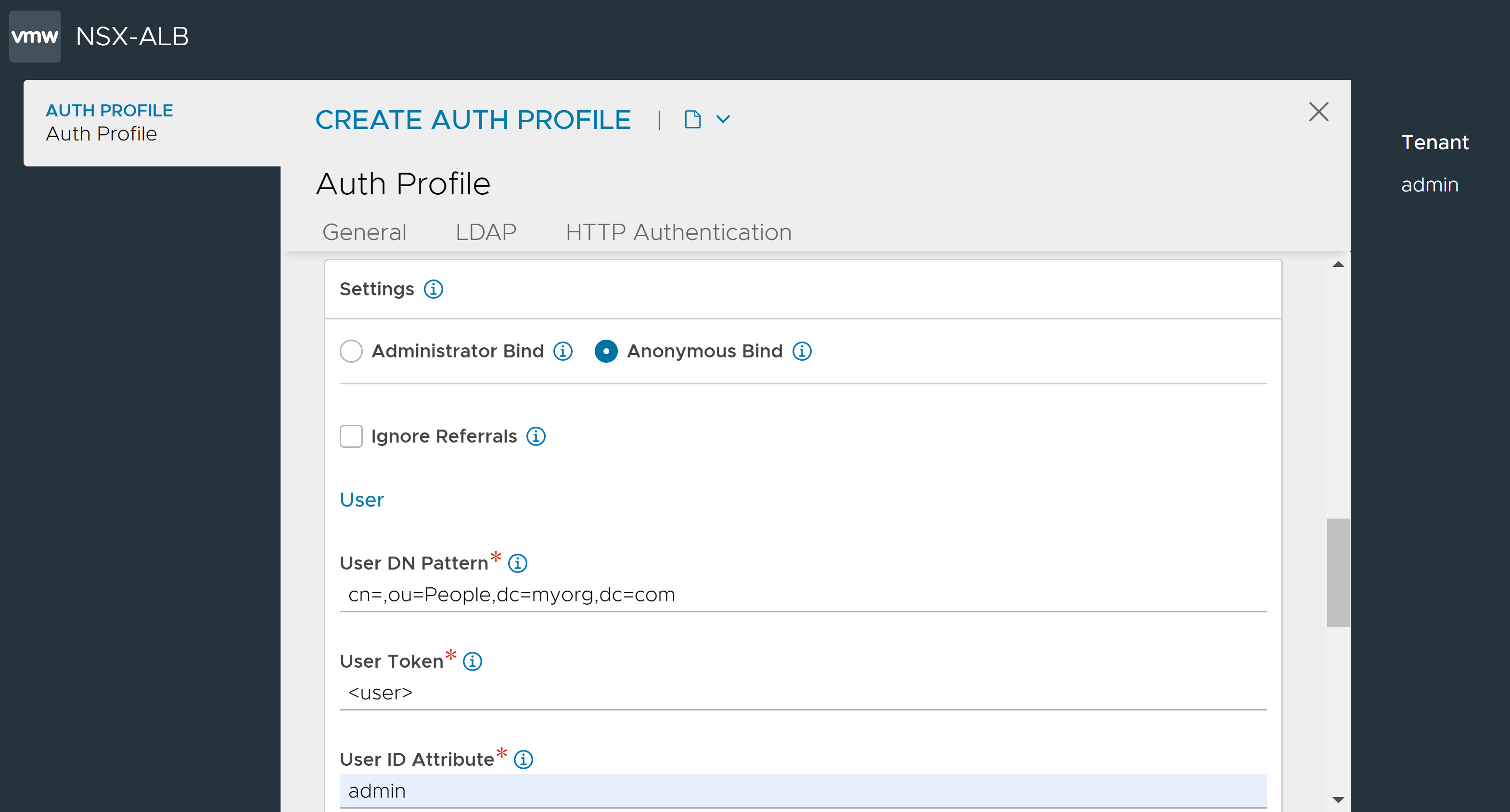

- [匿名バインド]

-

匿名バインドは、LDAP サーバの管理者アカウントへのアクセス権がない場合に便利です。匿名バインドはユーザーの認証にのみ使用でき、ユーザーを承認するために使用することはできません。

匿名バインドを構成するには、以下を入力します。

[ユーザー DN パターン]:ユーザー トークンを実際のユーザー名に置き換えた後で、LDAP ユーザーをバインドするために使用されます。パターンは、LDAP サーバのユーザー レコード パスと一致する必要があります。

[ユーザー トークン]:ユーザー DN パターンの実際のユーザー名で置き換えられます。

[ユーザー ID 属性]:単一のユーザー レコードを識別する一意のプロパティです。この値は、ログイン プロンプトで使用されるユーザー名と一致する必要があります。

注:匿名バインドを使用する認証プロファイルは、ロールまたはテナントのマッピングには使用できません。

匿名バインドで構成された LDAP プロファイルは、次のとおりです。

6. [参照を無視] を有効にして、グループ検索で、別の LDAP サーバに接続する参照リンクがスキップされるようにします。

[参照を無視] オプションを有効にすると、不要な参照検索による LDAP グループ検索の遅延を防ぐことができるため、グループ検索を迅速化できます。

7. [ユーザー] で、NSX Advanced Load Balancer にログインするユーザーの検索範囲を定義します。

- [ユーザー検索 DN]

-

LDAP ユーザー検索 DN は、LDAP ディレクトリ内の特定のユーザーを検索するためのルートです。この LDAP ディレクトリのサブツリーにあるユーザー レコードのみが認証に許可されます。ベース DN 値は、この値が構成されていない場合に使用されます。

- [ユーザー検索範囲]

-

LDAP ユーザーの検索範囲により、ユーザー検索の DN から始まるユーザー検索の深度を定義します。

- [ユーザー ID 属性]

-

LDAP ユーザー ID 属性は、単一のユーザー レコードを一意に識別するログイン属性です。この属性の値は、ログイン プロンプトで使用されるユーザー名と一致する必要があります。

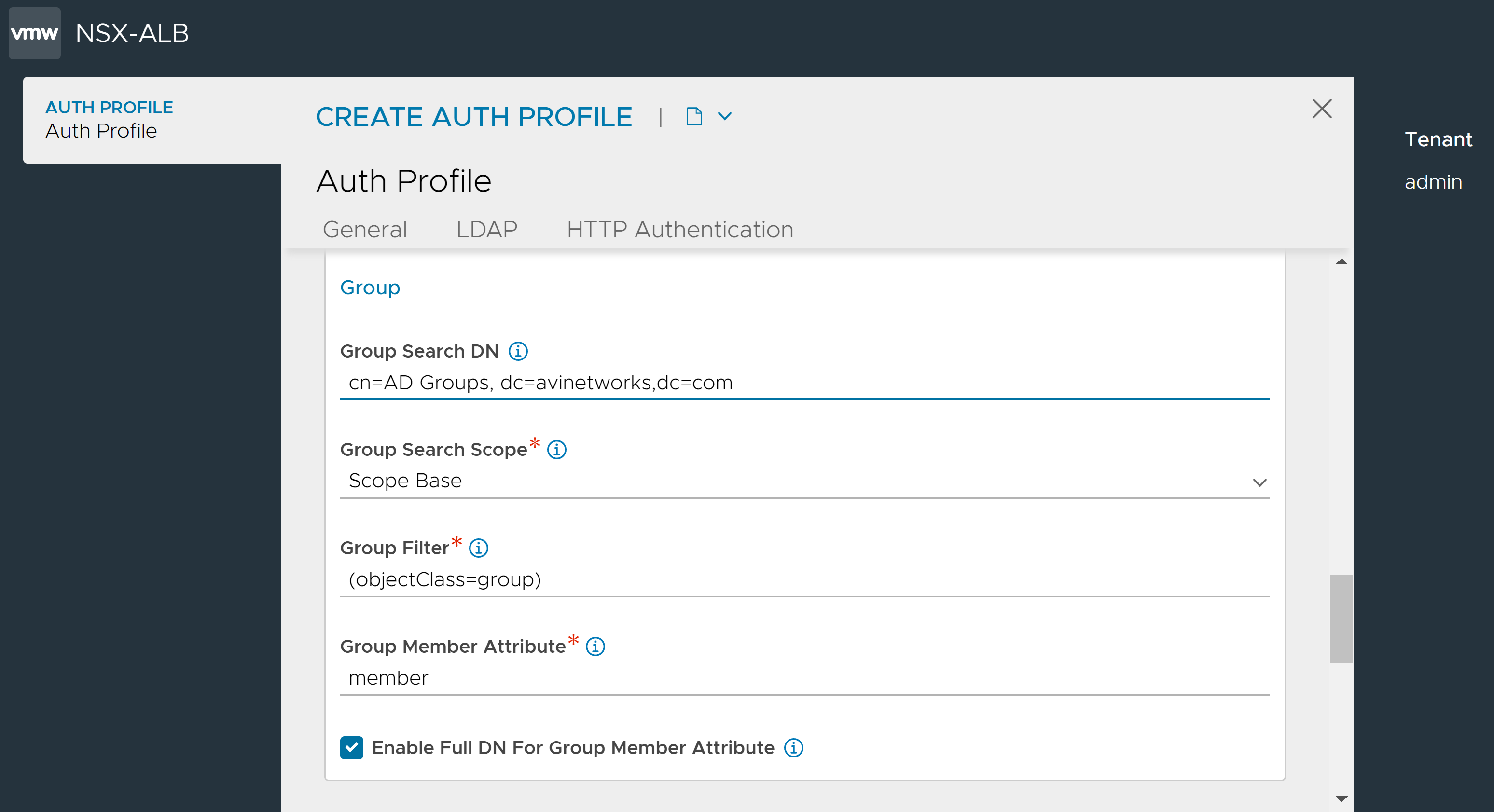

8. [グループ] で、ユーザーのグループ メンバーシップを検索するパラメータを定義します。

- [グループ検索 DN]

-

LDAP グループ検索 DN は、LDAP ディレクトリ内の特定のグループを検索するためのルートです。ユーザー メンバーシップがチェックされるのは、この LDAP ディレクトリ サブツリー内の一致するグループのみです。

この値が定義されていない場合は、ベース DN の値が使用されます。

- [グループ検索範囲]

-

グループ検索 DN から開始するグループのフィルタを使用して、LDAP グループ検索範囲を定義します。

使用可能なグループ検索のレベルは次のとおりです。

範囲ベース

スコープ 1 レベル

スコープのサブツリー

- [グループ フィルタ]

-

検索では、検索 DN の下でさまざまなタイプのオブジェクトを検索できます。グループに固有のオブジェクトのみを選択するには、グループ フィルタを指定します。

NSX Advanced Load Balancer は、特定のユーザーのグループ メンバーシップを確認するため、構成済みのグループ フィルタにユーザー固有のグループ メンバーシップ フィルタを追加します。

- [グループ メンバー属性]

-

各グループ メンバーを識別する LDAP グループ属性を入力します。

たとえば、member および memberUid は一般的に使用される属性です。

- [グループ メンバー属性の完全 DN の有効化]

-

グループ メンバー エントリに、ユーザー ID 属性だけでなく、完全 DN がある場合は、このオプションを有効にします。

たとえば、構成済みのグループ フィルタ (objectClass=group) は、ユーザー「bob」がログインすると、NSX Advanced Load Balancer によって次のようなフル フィルタに拡張されます:(&(objectClass=group)(member=bob))

LDAP 設定を構成したら、[HTTP 認証] タブで設定を構成します。

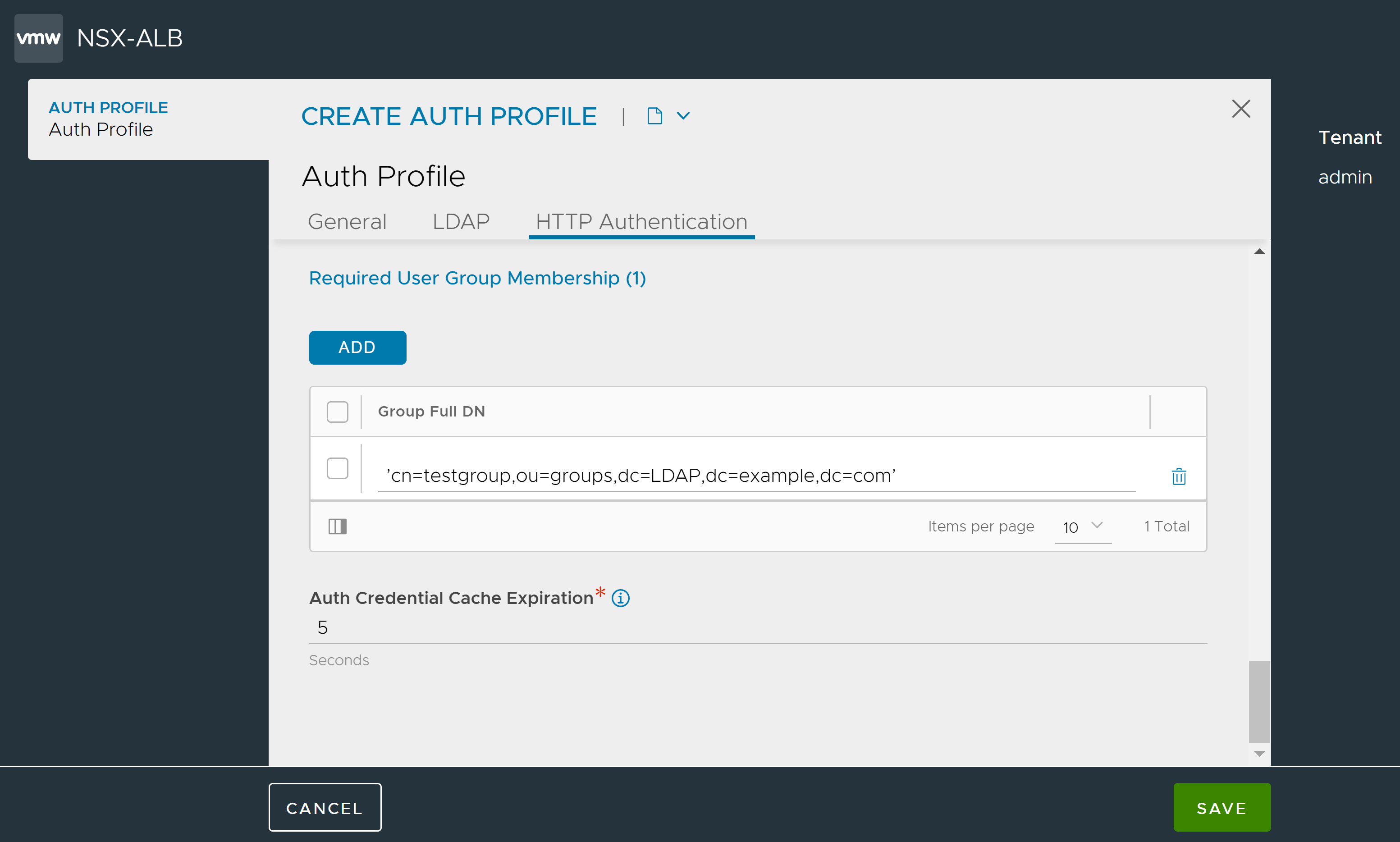

HTTP 認証の構成

[クライアント ユーザー ID ヘッダー名] を入力して、宛先サーバに送信する前に、クライアント要求に HTTP ヘッダーを挿入します。このフィールドは、ヘッダーに名前を付ける場合に使用されます。値はクライアントのユーザー ID になります。この同じユーザー ID 値は、仮想サービスのログの [ユーザー ID] フィールドにも使用されます。

[必要なユーザー グループ メンバーシップ] で [追加] をクリックして、ユーザーがメンバーとして所属する必要があるグループを特定します。各グループは、「cn=testgroup,ou=groups,dc=LDAP,dc=example,dc=com」のように DN で識別されます。

[認証情報キャッシュの有効期限] フィールドで、クライアントの認証がキャッシュされる最大許容時間を指定します。

[保存] をクリックして、LDAP 認証プロファイルの作成を完了します。