NSX Advanced Load Balancer リリース 21.1.1 以降では、NSX Defender サーバで ICAP サポートを利用して、悪意のあるファイルのアップロードを防止できます。OPSWAT と比較すると、NSX Defender がファイルを NSX Advanced Load Balancer に返す方法に若干の違いがあります。

このセクションでは、次の内容について説明します。

NSX Defender の ICAP 構成

NSX Advanced Load Balancer と NSX Defender の統合

NSX Defender によって報告された情報に必要な可視性の変更

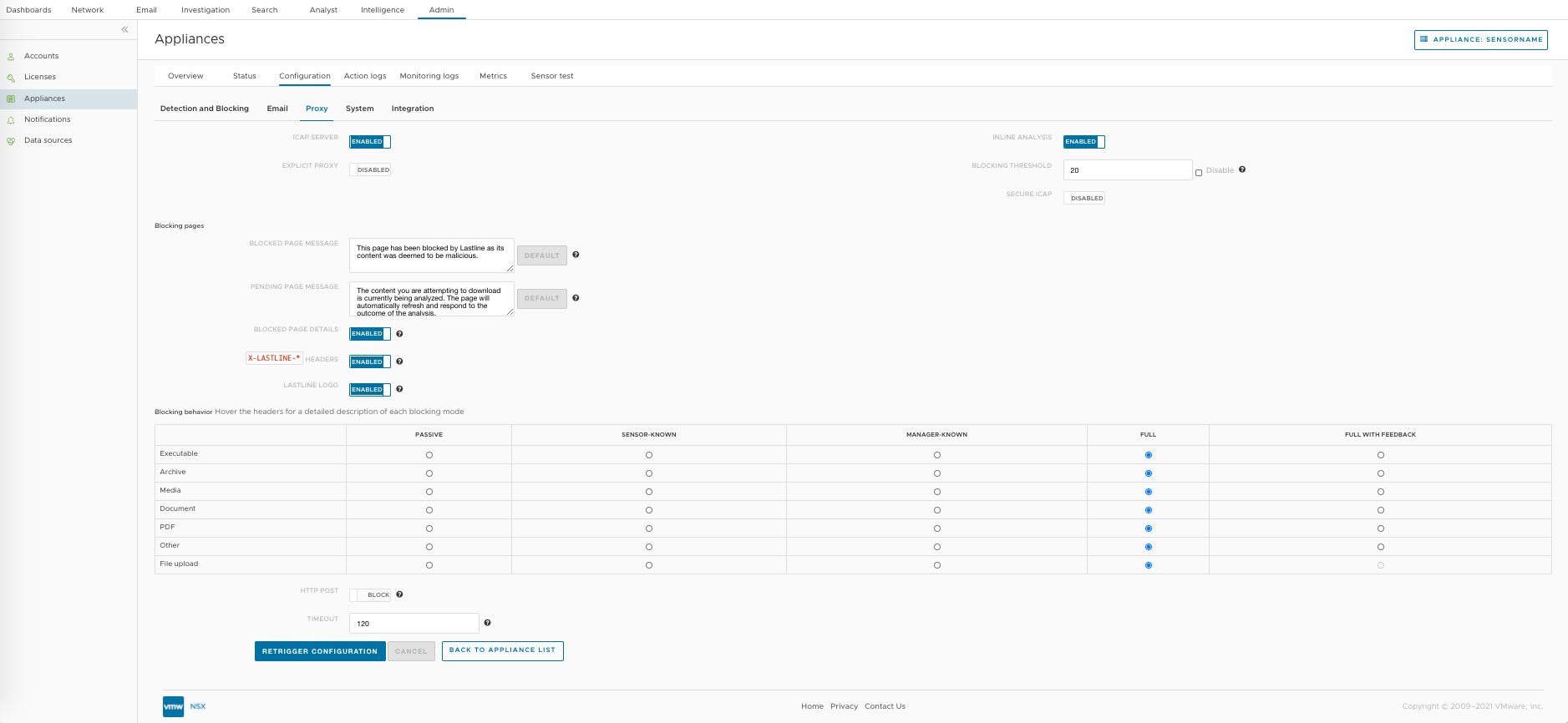

ICAP の NSX Defender の構成

NSX Defender にログインし、 の順に移動します。

次のオプションを有効にします。

ICAP サーバ

インライン分析

[ページのブロック] セクションで、次の項目を有効にします。

ブロックされたページの詳細

X-Lastline ヘッダー

Lastline ロゴ

NSX Defender で使用可能なブロック タイプは次のとおりです。詳細については、「NSX Defender ドキュメント」を参照してください。

パッシブ:このタイプのファイルではブロックが試行されませんが、関連するコンテンツはすべて分析されます。

センサーに既知:センサーに悪意があると知られているすべてのアーティファクトをブロックします(ローカル キャッシュにリストされています)。この方法では、最も低いレベルの保護が提供されますが、遅延が最小限に抑えられます。

マネージャに既知:NSX Defender マネージャに悪意があると知られているすべてのアーティファクトをブロックします。これらのデータはマネージャ キャッシュにリストされ、すべての管理対象アプライアンス間で共有されます。

フル:このモードでは、プロキシは、ICAP タイムアウトで設定された制限内で、ファイルに対する判定を提供する必要があるまで、ICAP 要求を停止できます。クライアントの実装によっては、トランザクションが長時間(場合によっては数分ほど)応答していないと表示される場合があります。

このブロック モードは、ユーザー エクスペリエンスを向上させるメカニズムを実装するサードパーティのプロキシとの統合に特に適しています。このようなメカニズムには、ユーザーにフィードバックを提供するデータ トリクリングや「忍耐ページ」が含まれている場合があります。

フィードバック付きフル:このモードでは、分析の進行状況に関するフィードバックをユーザーに提供する「忍耐ページ」が生成されます。これらのメカニズムは、Squid プロキシでのみテストされています。NSX Defender 操作を中断するキャッシュ メカニズムを実装できるサードパーティのプロキシを使用すると、不要な副作用が発生する可能性があります。このようなサードパーティのプロキシは、ユーザー エクスペリエンスを向上させるために独自のメカニズムを実装することが多いため、フル ブロック モードでパフォーマンスが向上します。

NSX Defender の NSX Advanced Load Balancer の構成

NSX Defender を使用して ICAP スキャンを有効にするには、次の ICAP サーバ固有の構成オプションが必要です。

サービス URI:NSX Defender サービスを使用するには、これを /lastline に設定する必要があります。

ICAP プール:ICAP プールは NSX Defender ICAP サーバ:ポートを参照する必要があります。

ステータス URL:NSX Defender にのみ適用され、デフォルト値は https://user.lastline.com/portal#/analyst/task/$uuid/overview です。

残りの構成オプションは汎用であり、特定の ICAP サーバと関係していません。

NSX Defender によって報告された情報の可視性の変更

[X-Lastline HTTP ヘッダー]:ICAP インスタンスによって分析されたページには、追加の HTTP ヘッダーを使用して分析状態に関する追加情報を含めることができます。このようなヘッダーの存在は、ICAP 構成から無効にできます。

[X-Lastline-Status]:分析時のオブジェクトの状態に関する情報を提供します。使用できる値は次のとおりです。

[new]:特定のファイル ハッシュが NSX Defender によって最近分析されておらず、スコアは現在使用できません。

[known]:特定のファイルが既知であり、スコアが関連付けられています。

[blacklist]:接続されたリモート エンドポイントのレピュテーションが低いです。

[timeout]:ファイルの分析を待機している間にプロセスがタイムアウトに達しました。

[error]:エラーが発生したため、ファイルを分析できません。

X-Lastline-Score:ファイルに現在関連付けられているスコア(既知の場合)は、0 ~ 100 の値で表されます。

X-Lastline-Task:NSX Defender タスク UUID はファイルの分析に関連付けられています。この UUID を使用して、NSX Defender ポータル/マネージャ Web ユーザー インターフェイスから分析の詳細にアクセスすることができます。UUID を使用してアップロードに関する情報にアクセスする REST API は次のとおりです。

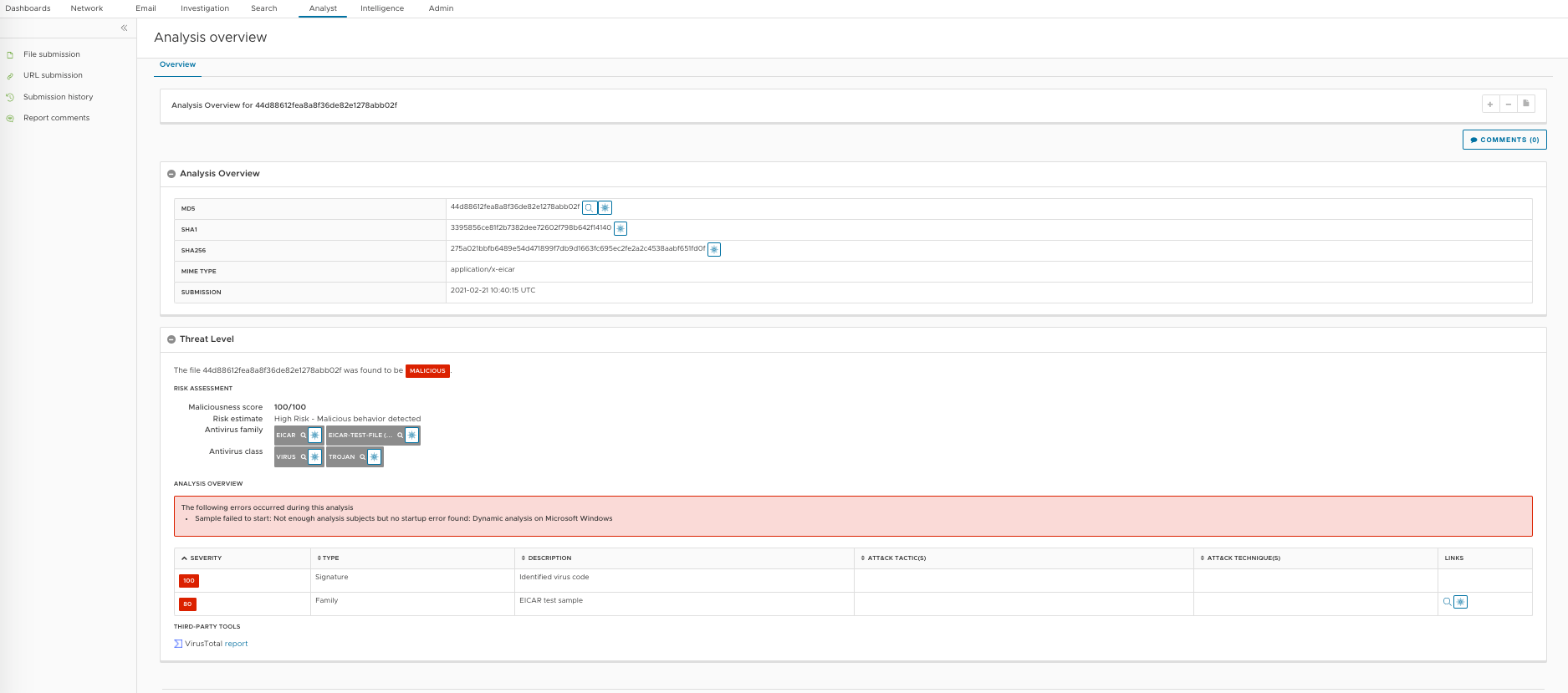

次に、タスク UUID に基づく分析概要のスナップショットを示します。

ICAP 応答ヘッダー

NSX Defender は、ICAP 拡張機能ドラフトに従って、ICAP 応答の一部として次の ICAP ヘッダーを送信することもできます。

[X-Infection-Found]: Type=0;Resolution=1;Threat=LastlineArtifact(score=XX;md5=;uuid=)

[X-Virus-ID]: LastlineArtifact(score=100;md5=;task_uuid=)