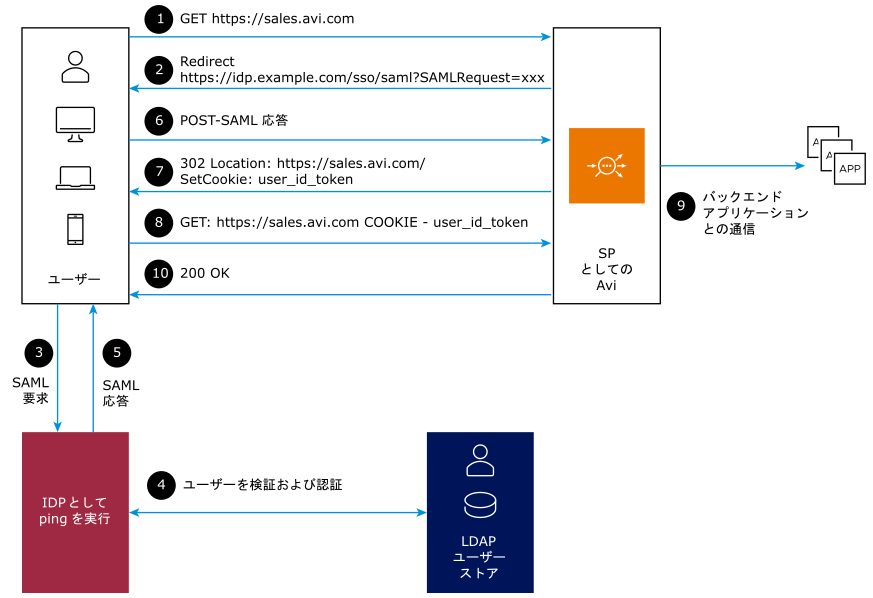

NSX Advanced Load Balancer 仮想サービスがサービス プロバイダとして機能することは、SAML (Security Assertion Markup Language) をサポートする上で重要です。このロールを果たすため、仮想サービスから認証要求を ID プロバイダ (IDP) へ送信します。返ってくる応答で、NSX Advanced Load Balancer プールで実行されているバックエンド アプリケーションへのユーザー アクセスを制御します。NSX Advanced Load Balancer によって複数のサードパーティ統合が実装されるので、ユーザーには IDP の選択肢があります。このセクションでは、PingFederate を IDP として有効化するために必要な手順について説明します。

SP としての NSX Advanced Load Balancer と IDP としての PingFederate

PingFederate を IDP として構成

新しいアダプタ インスタンスは次の手順を使用して作成する必要があります。

[PingFederate ダッシュボード] で [IDP 構成] に移動し、[アプリケーションの統合] で [アダプタ] をクリックします。

[IDP アダプタ インスタンスの管理] で、[新しいインスタンスの作成] をクリックします。

[タイプ] タブで、[インスタンス名] と [インスタンス ID] を入力し、[次へ] をクリックします。

[IDP アダプタ] タブで、[新しい行を認証情報バリデータに追加] をクリックして、認証情報を定義します。

[パスワード認証情報バリデータ インスタンス] を選択して、[更新] をクリックします。

[契約延長] タブで、[次へ] をクリックします。

[アダプタ属性] タブで、[仮名] などの属性の下に [ユーザー名] オプションがあれば選択し、[次へ] をクリックします。

[アダプタ契約マッピング] タブで、[次へ] をクリックし、サマリを確認します。

[完了] をクリックします。

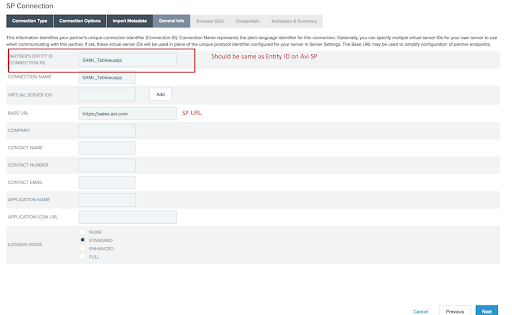

SP の詳細を追加

PingFederate 管理コンソールにログインし、 の順に移動して [新規作成] をクリックします。

[接続タイプ] タブで、[次へ] をクリックします。

[接続のオプション] タブで、[次へ] をクリックします。

[メタデータ URL] 画面で、[次へ] をクリックします。

[全般情報] タブで、次に示すように情報を入力して [次へ] をクリックします。

[ブラウザ SSO] タブで [ブラウザ SSO の構成] をクリックし、次の画面で [SP によって開始された SSO] オプションを選択し、[保存] をクリックします。

[アサーション有効期間] 画面で、[次へ] をクリックします。

[アサーション作成] 画面で、[アサーション作成の構成] をクリックします。

[ID マッピング] タブで、[標準] を選択して [次へ ] をクリックします。

[属性契約] タブでは、デフォルトの契約を選択することも、オプションを使用してアサーションにカスタム ユーザー属性を追加することもできます。[次へ] をクリックします。

[認証ソース マッピング] タブで、[新規アダプタ インスタンスのマッピング] をクリックします。

[アダプタ インスタンス] 画面で、アダプタ インスタンスを選択します。

[次へ] をクリックします。

追加の属性が不要な場合は、3 つ目のオプションをクリックします。

注:追加の属性が必要な場合は、手順 14 ~ 16 をスキップして、直接手順 17 へ進みます。

[属性契約履行] 画面で詳細を選択し、[次へ] をクリックします。

[発行基準] 画面で [次へ ] をクリックし、サマリを確認して [完了] をクリックします。

(属性検索が必要ない場合は、次の手順をスキップして手順 23 に進みます)。

追加の属性が必要な場合は、[マッピング メソッド] 画面で、手順 14 に記載した 3 つ目のオプションではなく 2 つ目のオプションを選択して [次へ] をクリックします。

[属性ソースとユーザー検索] 画面で、[属性ソースの追加] をクリックします。

次の画面でデータ ストアを選択するか、[データ ストアの管理] をクリックして新しいデータストアを追加します。

既存のソースがない場合は、新規ソースを追加します。

データ ストアが追加されたらデータベース テーブルで、[列] 画面で必要な列を選択したら、[次へ] をクリックします。[データベース フィルタ] 画面では、where 句を使用してフィルタを追加することができます。追加されたら、[次へ] をクリックします。

[属性契約履行] 画面で詳細を選択し、[次へ] をクリックします。[発行基準] 画面で [次へ ] をクリックし、サマリを確認して [完了] をクリックします。

そうすると [認証ソース マッピング] 画面が表示されます。[次へ] をクリックします。[サマリ] ページが表示されます。[完了] をクリックします。

[アサーション作成]画面が再び表示されます。[次へ] をクリックします。

[プロトコル設定] セクションで、[プロトコル設定の構成] をクリックします。

[アサーション コンシューマ サービス URL] 画面で、[エンドポイント URL] を入力します。

注:エンドポイント URL は、NSX Advanced Load Balancer のシングル サインオン URL と同じでなければなりません。

[許容される SAML バインド] タブで、SP から IDP への通信のバインドを選択します。ここでは [リダイレクト] にする必要があります。

[署名ポリシー] 画面で、[次へ] をクリックします。

[暗号化ポリシー] 画面で、[次へ] をクリックします。

サマリが OK に見える場合は、[完了] をクリックします。[プロトコル設定] 画面が再び表示されます。[次へ] をクリックします。概要を確認し、[次へ] をクリックします。

[ブラウザ SSO] タブが再び表示されます。[次へ] をクリックします。

[認証情報] で、[認証情報の構成] をクリックします。

[デジタル署名] 画面で、[証明書の署名] を選択し、[次へ] をクリックします。

[サマリ] を確認して [保存] をクリックます。

[認証情報] ページが再び表示されます。[次へ] をクリックします。残りの構成を検証して、[保存] をクリックします。

構成は完了です。メタデータは、次の手順を使用してダウンロードします。

[ID プロバイダ] をクリックします。[コンソール] が表示されます。

[SP 接続] で [すべてを管理] をクリックします。

メタデータをダウンロードするためのアクションについて [アクションの選択] をクリックし、[メタデータのエクスポート] をクリックします。

次の画面で、[証明書の署名] を選択して [次へ] をクリックします。

[エクスポート] をクリックし、[完了] をクリックします。

これで PingFederate にアプリケーションを作成するプロセスは完了です。

PingFederate の構成が完了したら、「NSX Advanced Load Balancer での SAML 構成」に記載されている手順に従って、NSX Advanced Load Balancer 仮想サービスがサービス プロバイダとして機能するよう構成します。