信頼できる認証局から新しい証明書を追加します。PKI プロファイルに複数の CA が含まれている場合、クライアントの証明書が有効と見なされるには、そのうちの 1 つと一致する必要があります。

クライアントの証明書は、チェーンのルートとして CA と一致する必要があります。提示された証明書に中間チェーンがある場合は、チェーン内の各リンクをここに含める必要があります。中間検証チェックを無視するには、[ピア チェーンを無視]を有効にします。

証明書失効リスト

CRL を使用すると、証明書(シリアル番号)を無効にできます。失効リストを更新するには、新しい CRL を手動でアップロードするか、CRL サーバから定期的にダウンロードします。CRL にクライアント証明書またはサーバ証明書が見つかった場合、SSL ハンドシェイクは失敗し、ハンドシェイクに関する詳細情報を提供するログが作成されます。

[リーフ証明書 CRL の検証のみ]:有効化すると、NSX Advanced Load Balancer ではリーフ証明書のみを CRL に対して検証します。リーフは、チェーン内のクライアント証明書の次にある証明書になります。チェーンは複数の証明書で構成される場合があります。CRL に対してすべての証明書を検証するには、このオプションを無効にします。このオプションを無効化する場合は、チェーンの各証明書で発行した CRL をすべてアップロードする必要があります。CRL が 1 つでも見つからない場合、検証プロセスは失敗します。

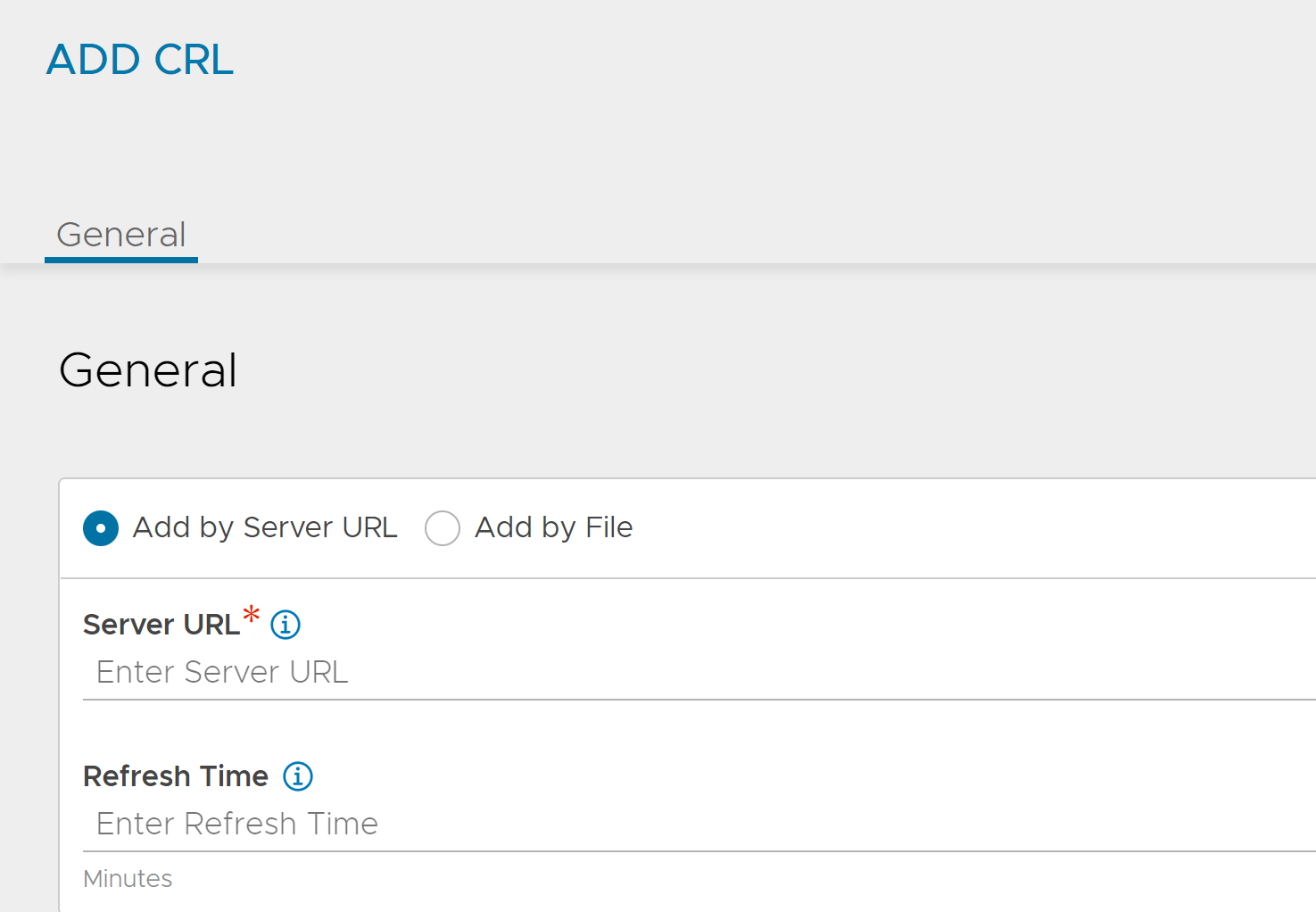

[サーバ URL]:CRL 更新のダウンロード元になるサーバを指定します。このサーバへのアクセスは、NSX Advanced Load Balancer コントローラの IP アドレスから行われます。つまり、この宛先へのファイアウォール アクセスが必要になります。CRL サーバは、IP アドレスまたは完全修飾ドメイン名 (FQDN) と、HTTP パス(https://www.avinetworks.com/crl など)で識別されます。

[更新時間]:NSX Advanced Load Balancer で CRL 更新を確認して CRL の更新バージョンを自動的にダウンロードするまでの時間を分単位で入力します。詳細については、次のセクションを参照してください。

[証明書失効リスト ファイルのアップロード]:アップロードする CRL ファイルに移動します。以降の CRL 更新は、新しいリストを手動でアップロードするか、サーバ URL と更新時間を構成してプロセスを自動化することで実行できます。

更新時間

NSX Advanced Load Balancer では PKI プロファイルの作成時から定期的に CRL 更新を確認して CRL の更新バージョンを自動的にダウンロードします。

NSX Advanced Load Balancer では、CRL 配布ポイントに新しい CRL があるかどうかを、構成した [更新間隔] で確認します。[更新間隔] が構成されていない場合、または [更新間隔] が 1,440 分(1 日)を超えている場合、1,440 分の間隔が使用されます。

CRL 配布サーバでは、ETag セマンティックをサポートしている必要があります。NSX Advanced Load Balancer で CRL 配布ポイントを確認するのには、If-None-Match オプションと、最後にダウンロードした CRL 応答から取得した ETag が使用されます。CRL が変更されていない場合、サーバからは 304 Not Modified で応答し、その先のアクションは次の更新間隔まで実行されません。

一般的に、ほとんどの認証局は CRL を既知の定期的なスケジュールで更新しますが、場合によっては CRL の公開間隔が変わることがあり、ある特定の CRL で有効期限(次回の更新)時間が異なる場合もあります。更新間隔は、NSX Advanced Load Balancer で CRL の更新が十分な頻度で確認されることで CRL が期限切れにならないように構成する必要があります。

CRL の有効期限(次回の更新)時間が、新しい CRL をダウンロードすることなしに渡されると、その CRL は無効となり、NSX Advanced Load Balancer はフェイル クローズとなり、送信した証明書をすべて信頼されていない証明書扱いとします。この動作をオーバーライドするには、証明書の検証を DataScript に延期し、期限切れの CRL 条件をフェイル オープン扱いとします。『VMware NSX Advanced Load Balancer DataScript ガイド』の「NSX Advanced Load Balancer SSL クライアント証明書の検証」セクションを参照してください。

NSX Advanced Load Balancer コントローラが再起動されるか一定時間ダウンしている場合、コントローラの再起動時に、PKI プロファイルに格納されている last_refreshed 時間を利用して、通常の更新スケジュールが再開されます。コントローラが長時間ダウンして、スケジュール設定した更新間隔を(last_refreshed タイムスタンプと PKI プロファイルで構成した更新間隔に基づいて)1 つ以上逸してからオンラインに戻ると、コントローラではただちに CRL の更新を確認します。

[更新タイマー] を構成するには、 の順に移動します。

CRL 更新の動的なスケジュール設定

NSX Advanced Load Balancer 22.1.3 以降では、[更新時間] が構成されていない場合、CRL 更新が動的にスケジュール設定されます。[更新時間] が構成されている場合、この間隔を利用した CRL 更新が定期的に発生します。[更新時間] が構成されていないか空白のままになっている場合、NSX Advanced Load Balancer では次の CRL 更新の試行を動的にスケジュール設定し、(NextUpdate – Now)/2 秒後とします。