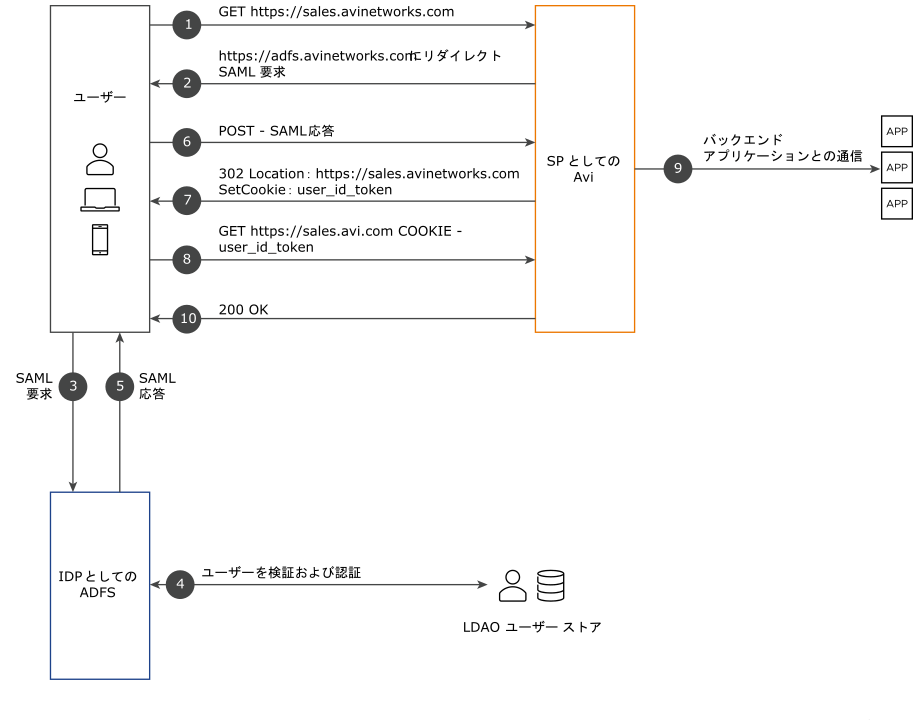

NSX Advanced Load Balancer 仮想サービスがサービス プロバイダとして機能することは、SAML (Security Assertion Markup Language) をサポートする上で重要です。このロールを果たすため、NSX Advanced Load Balancer 仮想サービスから認証要求を ID プロバイダ (IDP) へ送信します。返ってくる応答で、NSX Advanced Load Balancer プールで実行されているバックエンド アプリケーションへのユーザー アクセスを制御します。NSX Advanced Load Balancer によって複数のサードパーティ統合が実装されるので、ユーザーには IDP の選択肢があります。このセクションでは、ADFS を IDP として有効化するために必要な手順について説明します。

SP としての NSX Advanced Load Balancer と IDP としての ADFS

前提となる手順

ADFS サーバとそのサービス アカウントを設定します。

SSL 証明書がインストールされていて、サーバが HTTPS 経由でアクセス可能であり、FQDN 名が証明書の CN と同じであるようにします。

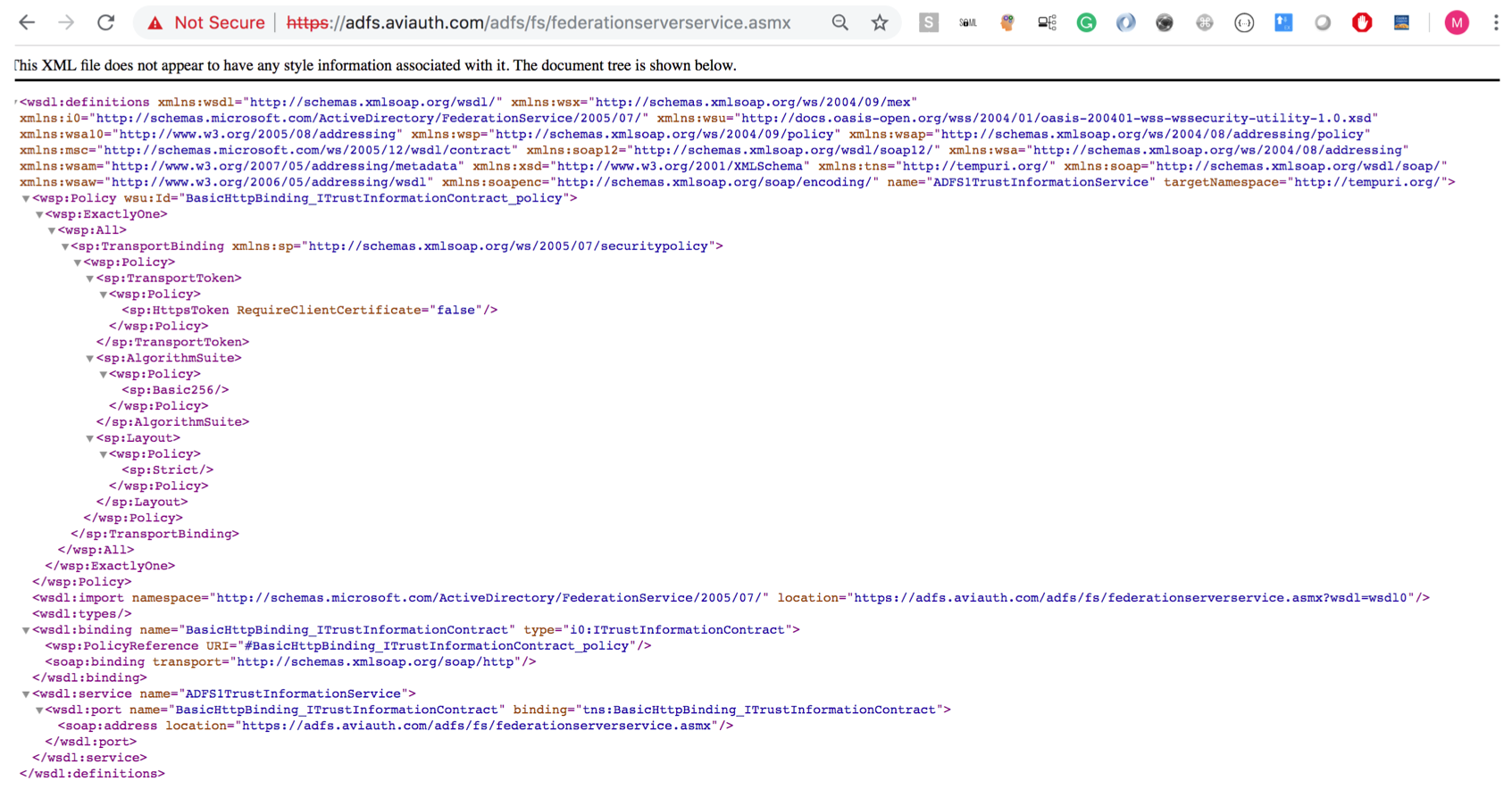

ADFS サーバを URI https://<adfs_fqdn>/adfs/fs/federationserverservice.asmx に従ってテストします。次の画像に示すような出力になります。

ADFS を IDP として構成

ADFS 管理コンソールを開きます。

[信頼関係] で [証明書利用者信頼] を右クリックし、[証明書利用者信頼の追加] を選択します。

[証明書利用者信頼の追加] ウィザードが開きます。[開始] をクリックします。

[証明書利用者についてのデータを手動で入力する] オプションを選択して、[次へ] をクリックします。

次の画面で、[表示名] を入力して [次へ] をクリックします。

[Active Directory フェデレーション サービス プロファイル] オプションを選択して、[次へ] をクリックします。

[証明書の構成] タブで [次へ] をクリックします。

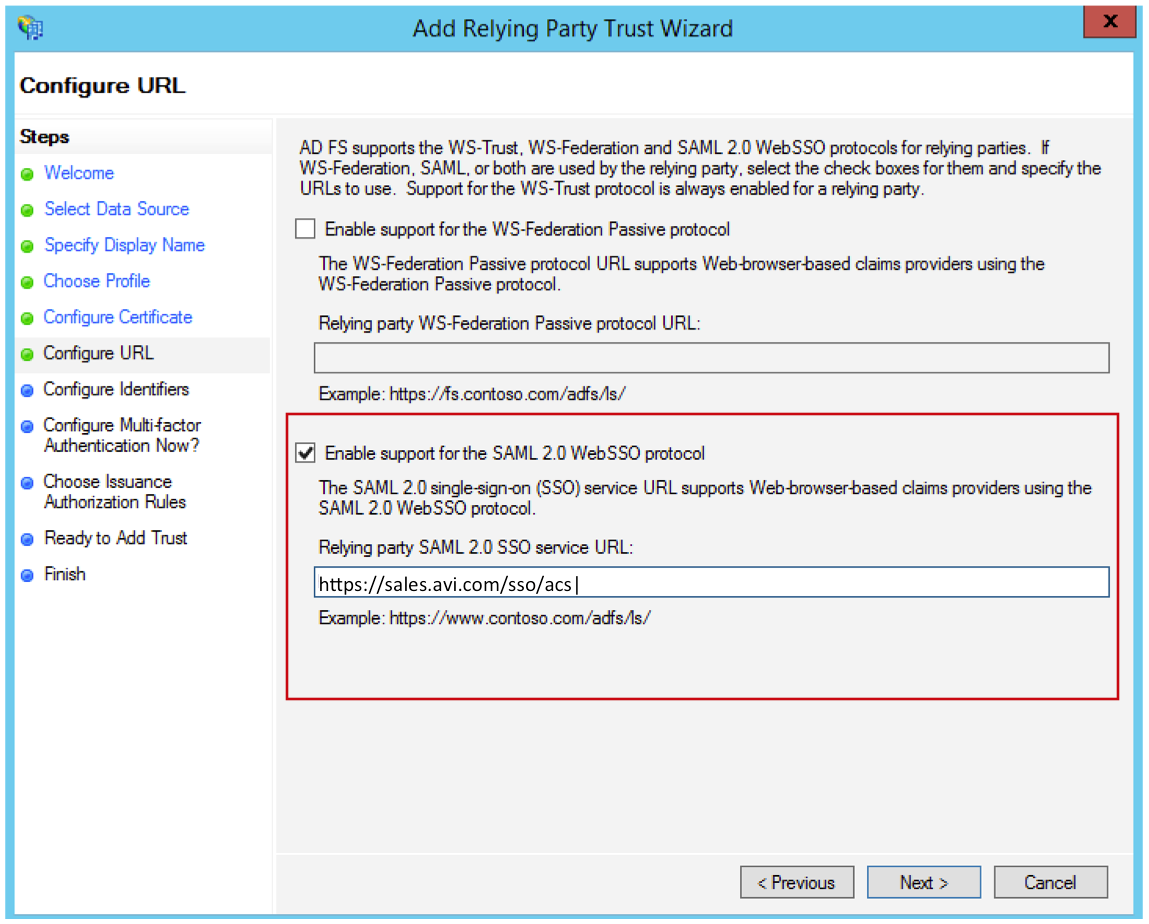

[URL の構成] 画面で [SAML 2.0 WebSSO プロトコルのサポートを有効にする] を選択し、SP URL を次に示すように入力します。これは、SP の SSO URL と一致する必要があります。

[証明書利用者信頼識別子] を入力します。SP のエンティティ ID と同じでなければなりません。

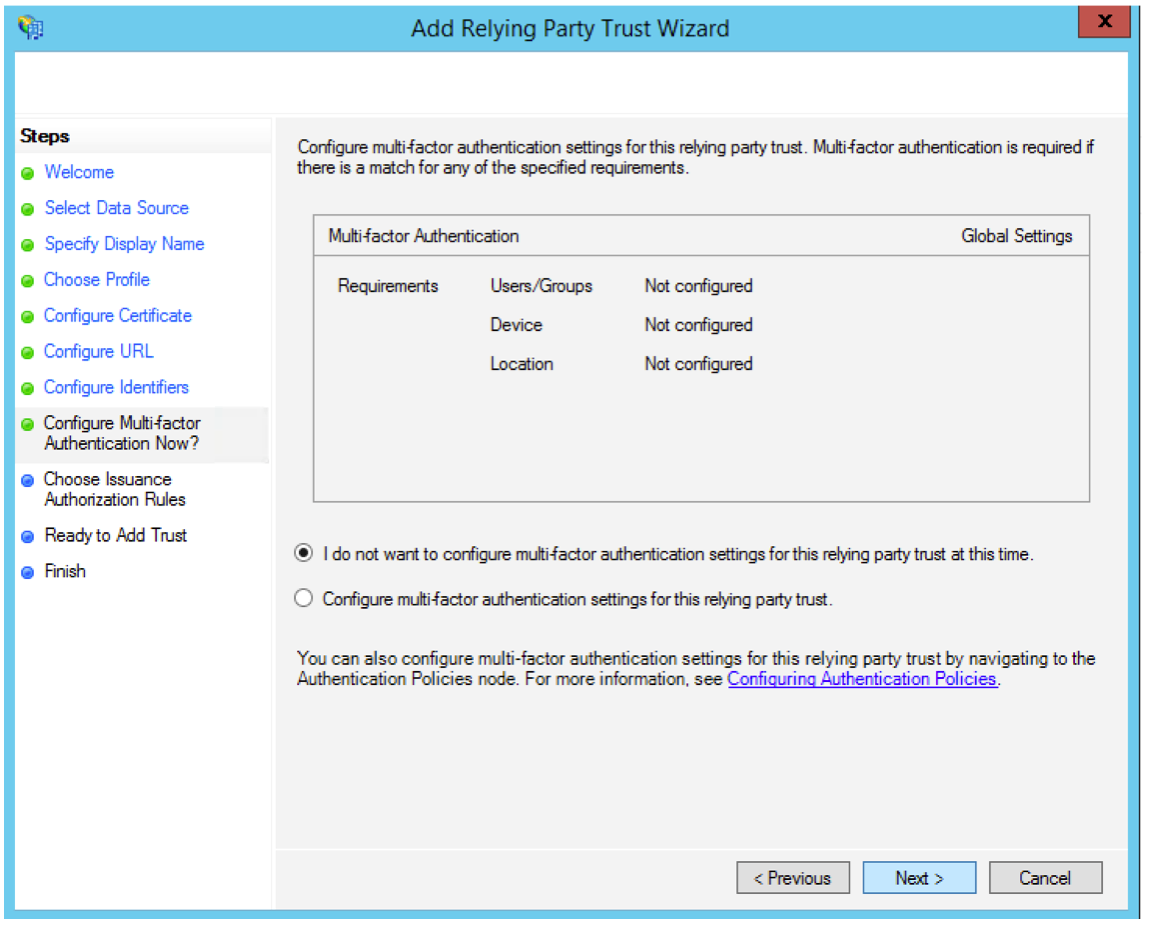

次に示すように 1 つ目のオプションを選択し、[次へ] をクリックします。

[すべてのユーザーに対してこの証明書利用者へのアクセスを許可する] オプションを選択し、[次へ] をクリックします。

[信頼の準備完了] タブで [次へ] をクリックします。

[閉じる] をクリックします。

[要求規則の編集] ウィザードが表示されます。[ルールの追加] をクリックします。

[要求規則テンプレート] ドロップダウン メニューから選択し、[次へ] をクリックします。

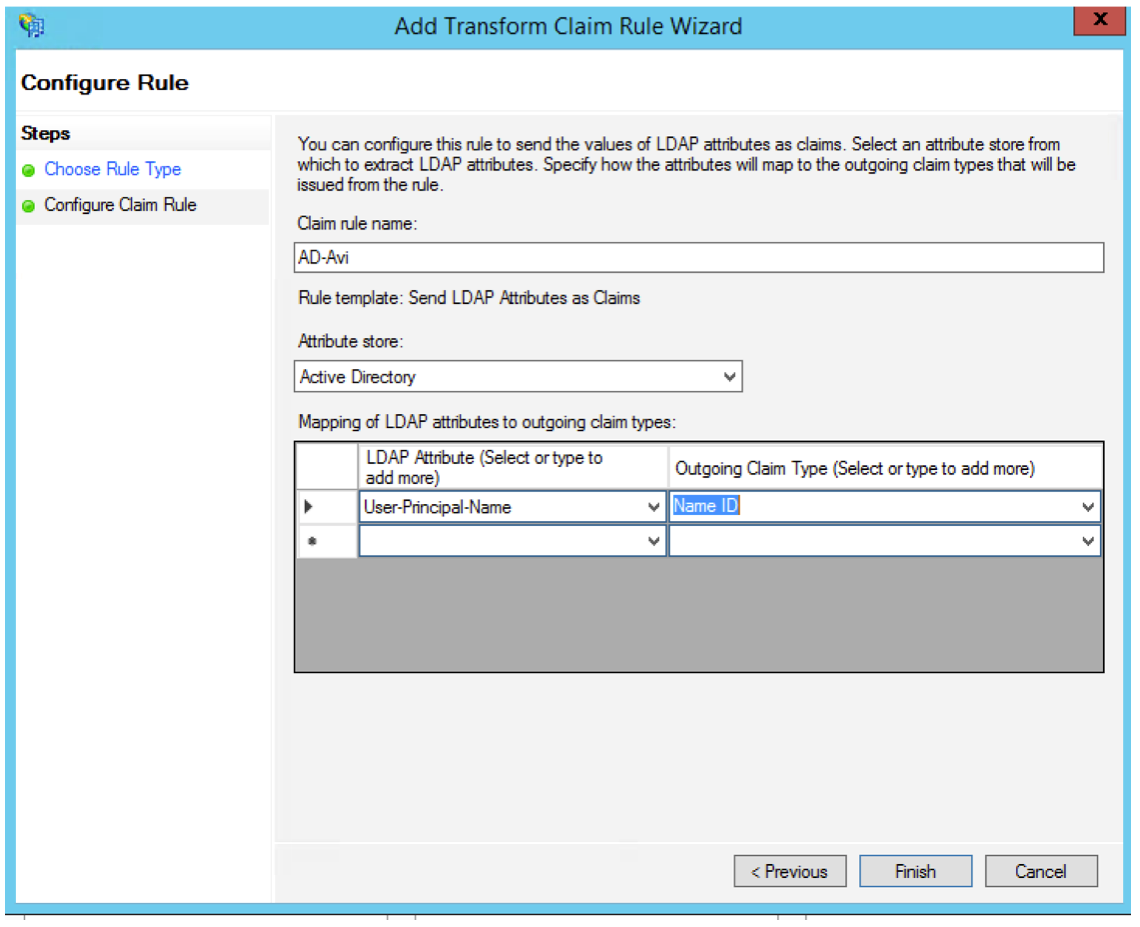

次のスクリーンショットに示すように、[要求規則の構成] 画面で、名前を追加し、[属性ストア] を選択し、必要な属性のマッピングを追加します。

[OK] をクリックします。[適用] をクリックし、もう一度 [OK] をクリックします。

アプリケーション名を右クリックし、ドロップダウン メニューで [プロパティ] を選択します。

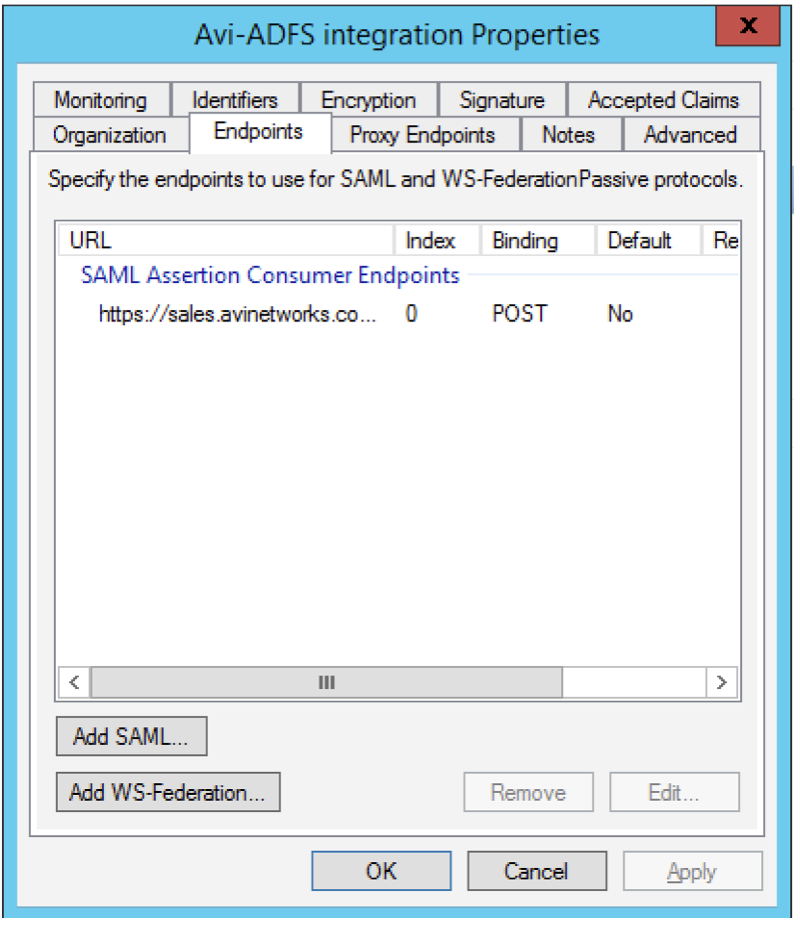

次のスクリーンショットに示すように、[エンドポイント] タブを選択し、SSO URL を追加します。これは、SP の SSO URL と一致する必要があります。

識別子が正しく、エンティティ ID と一致していることを確認します。これで IDP は準備完了です。

メタデータはリンク https://<adfs_fqdn>/FederationMetadata/2007-06/FederationMetadata.xml からダウンロードできます。

ADFS の設定が完了したら、このガイドの「NSX Advanced Load Balancer での SAML 構成」に記載されている手順に従って、NSX Advanced Load Balancer 仮想サービスがサービス プロバイダとして機能するよう構成します。