このセクションでは、NSX-T 管理対象 vSphere 環境 (vCenter Server + ESXi) での NSX Advanced Load Balancer インストールの設計について説明します。NSX Advanced Load Balancer は、NSX-T 環境でのオーバーザトップの手動展開をサポートします。

展開モード

NSX-T 管理対象インフラストラクチャ上の NSX Advanced Load Balancer に推奨される展開モードを次に示します。

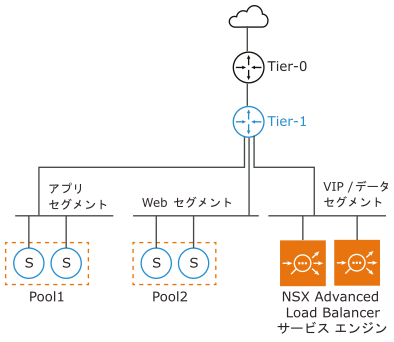

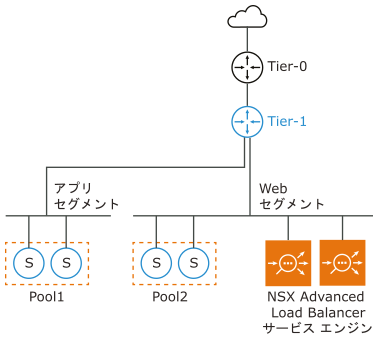

オーバーレイ VIP セグメントを使用するワン アーム モード:単一 Tier-1

すべてのサーバ セグメントが単一の Tier-1 ルーターに接続されたシンプルな NSX-T 環境での一般的な NSX Advanced Load Balancer 展開の図式は次のとおりです。

VIP/データ セグメントを手動で作成する必要があります。サービス エンジン仮想マシンのネットワーク アダプタ 1 は、管理接続用に予約されています。サービス エンジン仮想マシンの残りの 9 つのデータ インターフェイス(ネットワーク アダプタ 2 ~ 10)のうち 1 つのみを VIP/データ セグメントに接続できます。残りのインターフェイスは切断されたままにする必要があります。サービス エンジンはワンアーム モードで展開されます。つまり、クライアントとバックエンドのサーバ トラフィックに同じインターフェイスが使用されます。SE は、Tier-1 ルーターを介してバックエンド サーバにルーティングされます。

サービス エンジンの VIP/データ インターフェイスと同じサブネットから VIP を割り当てることができます。VIP/データ セグメントに割り当てられたサブネットで VIP として使用する静的 IP アドレスの範囲を予約する必要があります。VIP 専用セグメントを使用すると、他のサブネットと独立した IP アドレス範囲を容易に管理できます。

必要に応じて、別の VIP セグメントが必要ない場合は、いずれかのサーバ セグメントにサービス エンジンのデータ インターフェイスを配置できます。サーバ セグメントに割り当てられたサブネットには、VIP として使用するのに十分な空き静的 IP アドレスが必要です。

どちらの場合も、プール サーバへの SE トラフィックは、すべての ESX トランスポート ノードにある Tier-1 DR(分散ルーター)によって処理されます。したがって、VIP/データに専用セグメント、または共有セグメントを使用しても、パフォーマンスに大きな違いはありません。

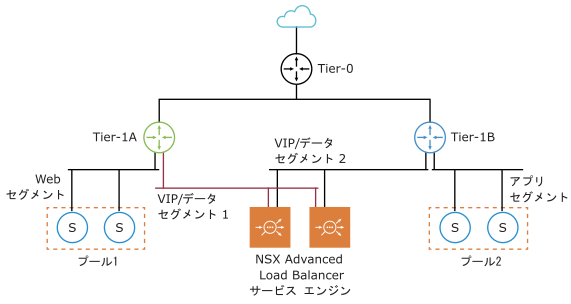

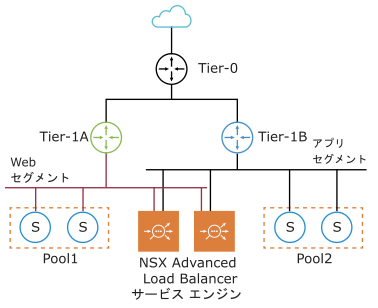

オーバーレイ VIP セグメントを使用するワンアーム モード:複数の Tier-1

異なるアプリケーションの Web サーバが個々の Tier-1 ルーターに接続されている NSX-T 環境では、各 Tier-1 に VIP/データ セグメントを作成する必要があります。

サービス エンジン仮想マシンのネットワーク アダプタ 1 は、管理接続用に予約されています。1 つのデータ インターフェイス(ネットワーク アダプタ 2)が VIP/データ segment-1 に接続され、1 つのデータ インターフェイス(ネットワーク アダプタ 3)が VIP/データ セグメント 2 に接続されます。残りのインターフェイスは切断されたままにします。

SE の VIP/データ インターフェイスと同じサブネットから VIP を割り当てることができます。各 VIP/データ セグメントに割り当てられたサブネットで VIP として使用する静的 IP アドレスの範囲を予約する必要があります。VIP 専用セグメントを使用すると、他のサーバ サブネットと独立した IP アドレス範囲を容易に管理できます。Tier-1 ごとに NSX Advanced Load Balancer に個別の VRF を構成し、接続先の Tier-1 セグメントに対応する VRF にデータ インターフェイスを追加する必要があります。たとえば、上記の図では、Tier-1 A と Tier-1 B に VRF-A と VRF-B を構成する必要があります。また、VIP/Data Segment-1 に接続された SE インターフェイスを VRF-A に追加し、VIP/Data Segment-2 に接続されたインターフェイスを VRF-B に追加する必要があります。プールの仮想サービスを作成するときに、対応する VRF を選択する必要があります。

たとえば、Pool1 の仮想サービスを作成するときに VRF-A を選択し、Pool2 の仮想サービスを作成するときに VRF-B を選択します。これにより、Pool1 を管理する仮想サービスの VIP は VIP/Data Segment-1 に、Pool2 を管理する仮想サービスの VIP は VIP/Data Segment-2 に配置されます。これは、SE を Tier-1 DR を介してプール サーバ トラフィックにルーティングでき、Tier-0 にヘアピンする必要がないためです。また、異なる Tier-1 の論理セグメントを同じサブネットに構成することもできます。したがって、各 Tier-1 トラフィックは独自の VRF に含まれている必要があります。

必要に応じて、別の VIP セグメントが必要ない場合は、サービス エンジンのデータ インターフェイスをいずれかのサーバ セグメントに配置できます。サーバ セグメントに割り当てられたサブネットには、VIP として使用するのに十分な空き静的 IP アドレスが必要です。

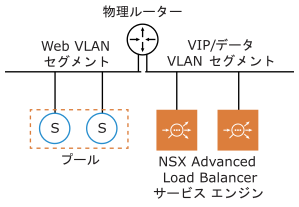

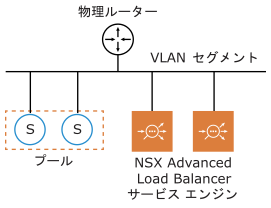

VLAN VIP セグメントを使用するワンアーム モード

NSX Advanced Load Balancer SE は、NSX-T 論理セグメントが VLAN タイプの場合にも展開できます。

VIP/データ セグメントを手動で作成する必要があります。サービス エンジン仮想マシンのネットワーク アダプタ 1 は、管理接続用に予約されています。SE 仮想マシンの残りの 9 つのデータ インターフェイス(ネットワーク アダプタ 2 ~ 10)のうち 1 つのみを VIP/データ セグメントに接続できます。残りのインターフェイスは切断されたままにする必要があります。SE はワンアーム モードで展開されます。つまり、クライアントとバックエンドのサーバ トラフィックに同じインターフェイスが使用されます。SE は、外部物理ルーターを介してバックエンド サーバにルーティングされます。このモードでは、SE の VIP/データ インターフェイスと同じサブネットから VIP を割り当てるか、VIP を完全に異なるサブネットから割り当てることができます(ネットワーク内の他の場所では使用されません)。最初のケースでは、VIP として使用する各 VIP/データ セグメントに割り当てられたサブネット内の静的 IP アドレスの範囲を予約する必要があります。

2 番目のケースでは、NSX Advanced Load Balancer で BGP を構成することで、物理ルーターとピアリングするように SE を構成できます(ルーターが BGP をサポートしている場合)。SE は、SE データ インターフェイスの IP アドレスをネクスト ホップとして VIP ルートをアドバタイズします。VIP がスケールアウトされると、ルーターは SE 間で ECMP を実行します。VIP は、SE の VIP/データ インターフェイスと同じサブネットから割り当てることができます。VIP/データ セグメントに割り当てられたサブネットで VIP として使用する静的 IP アドレスの範囲を予約する必要があります。VIP 専用セグメントを使用すると、他のサブネットと独立した IP アドレス範囲を容易に管理できます。

必要に応じて、別の VIP セグメントが必要ない場合は、いずれかのサーバ セグメントに SE のデータ インターフェイスを配置できます。サーバ セグメントに割り当てられたサブネットには、VIP として使用するのに十分な空き静的 IP アドレスが必要です。

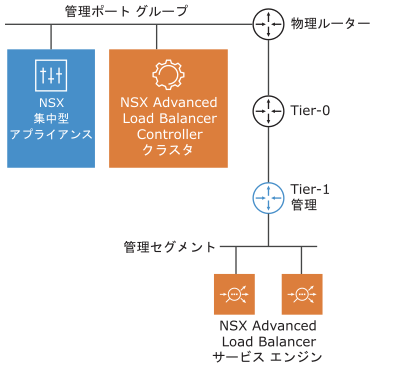

NSX Advanced Load Balancer Controller の展開と管理の接続

管理ポート グループに接続された NSX-T に隣接する NSX Advanced Load Balancer Controller クラスタ仮想マシンを展開する必要があります。また、NSX Advanced Load Balancer SE 管理接続用に、個別の Tier-1 と接続された管理セグメントを作成する必要があります。

SE 仮想マシンのネットワーク インターフェイス 1 が、管理セグメントに接続されています。接続されたサブネット ルートを Tier-0 に再配分するように、管理 Tier-1 を構成する必要があります。Tier-0 は、BGP を使用して VIP を外部ピアにアドバタイズする必要があります。

NSX セキュリティ構成

除外リスト

NSX Advanced Load Balancer SE は、L2 スケールアウト モードを使用しているときに、プライマリ SE からセカンダリ SE にトラフィックをリダイレクトします。これにより、非対称トラフィックが発生し、ステートフルな性質上、分散ファイアウォールによってブロックされる可能性があります。したがって、仮想サービスのスケールアウト時にトラフィックがドロップされないようにするには、VIP/データ セグメントに接続されている SE インターフェイスを除外リストに追加する必要があります。

これは、NSX-T に NSG を作成し、VIP/データ セグメントをメンバーとして追加することで実行できます。次に、除外リストにこの NSG を追加できます。これにより、新しい SE が展開されると、VIP/データ インターフェイスが動的に除外リストに追加されます。SE がサーバ セグメントに接続されている場合、セグメントを除外リストに追加することは、すべてのサーバをリストに含めることになるため、選択肢になりません。個々の SE 仮想マシンをメンバーとして NSG に追加する必要があります。

分散ファイアウォール

NSX Advanced Load Balancer Controller と SE では、「ポートとプロトコル」セクションに記載されているように、管理トラフィックに対して特定のプロトコル/ポートを許可する必要があります。分散ファイアウォールがデフォルト ルールとしてすべてブロック/拒否として有効な場合は、DFW で次の許可ルールを作成します。

Controller ユーザー インターフェイス アクセス

送信元:任意(ユーザー インターフェイス アクセスを制限するように変更可能)

宛先:NSX Advanced Load Balancer Controller 管理 IP アドレスおよびクラスタ IP アドレス サービス:TCP (80,443)

アクション:許可

このルールは、NSX Advanced Load Balancer Controller が NSX-T 管理対象セグメントに接続されている場合にのみ必要です。

Controller クラスタ通信

送信元:NSX Advanced Load Balancer Controller 管理 IP アドレス

宛先:NSX Advanced Load Balancer Controller 管理 IP アドレス

サービス:TCP(22、8443)

アクション:許可

このルールは、NSX Advanced Load Balancer Controller が NSX-T 管理対象セグメントに接続されている場合にのみ必要です。

SE から Controller へのセキュア チャネル

送信元:NSX Advanced Load Balancer SE 管理 IP アドレス

宛先:NSX Advanced Load Balancer Controller 管理 IP アドレス

サービス:TCP(22、8443)、UDP (123)

アクション:許可

SE は、コントローラ IP アドレスへのセキュア チャネルのための TCP 接続を開始します。

SE からバックエンドへ

送信元:NSX Advanced Load Balancer SE データ IP アドレス

宛先:バックエンド サーバの IP アドレス

サービス:任意(TCP 80 など、サービス ポートに制限可能)

アクション:許可

VIP インターフェイスが除外リストに含まれるため、クライアントから VIP へのトラフィックに DFW ルールは必要ありません。仮想サービスのネットワーク セキュリティ ポリシーを使用して、各 VIP にフロントエンド セキュリティを適用できます。

North-South VIP

外部クライアントがアプリケーションにアクセスできるようにするために、特定の VIP に North-South アクセスが必要な場合は、NSX-T Manager で追加の構成が必要です。

VIP IP アドレス (/32) を Tier-0 に再配分するように、Tier-1 を構成する必要があります。

Tier-0 は、BGP を使用して VIP を外部ピアにアドバタイズする必要があります。

すべての VIP を North-South にする必要がある場合、または構成を簡素化するために必要な場合は、VIP 範囲全体を Tier 0 に再配分するように Tier 1 を構成できます。Tier-0 を構成して、その範囲内のすべての学習済みルートを外部ピアにアドバタイズできます。この方法では、新しい VIP が作成されるたびに、外部ピアに自動的にアドバタイズされます。