NSX Advanced Load Balancer は、Horizon ソリューションの一部として展開された Unified Access Gateway (UAG)、Horizon Connection Server、および App Volumes Manager のロード バランサとして使用できます。

UAG への外部トラフィックのロード バランシングには、次の方法を使用できます。

展開方法 |

推奨/レガシー |

注意事項 |

|---|---|---|

NAT 環境(NAT の背後にあるユーザーまたは NAT の背後にある UAG サーバ)の使用事例に推奨 |

この方法は送信元 IP アドレスのアフィニティに依存しないため、単一の NAT(Edge サイト)の背後にクライアントがあり、すべての接続が同じ送信元 IP アドレスを提示する場合に適切に機能します。 |

|

セカンダリ プロトコルのために NSX Advanced Load Balancer をバイパスする必要がある場合に推奨 |

||

レガシー |

NAT の背後にクライアントがある場合は、適切に機能しません。 |

|

レガシー |

||

コンプライアンスの使用事例に推奨 |

HIPAA/NIST コンプライアンスとスマート カード認証に必要 |

307 リダイレクトを使用する、2 つの仮想サービスを備えた単一の VIP

- 説明

-

この設計では、プライマリ プロトコルとセカンダリ プロトコルの両方を処理するために、NSX Advanced Load Balancer ロード バランサで構成された単一の VIP が使用されます。仮想 IP アドレス (VIP) は、HTTPS:443 およびセカンダリ プロトコルに必要な TCP/UDP ポートでリッスンします。

ロード バランサは、ここで説明するように、307 リダイレクト メカニズムの一環として設定された host ヘッダーを使用して、プライマリ Horizon プロトコル用に選択したのと同じ UAG アプライアンスにセカンダリ プロトコルをルーティングします。これは送信元 IP アドレスのアフィニティに依存しないため、単一の NAT(Edge サイト)の背後に多数のクライアントがあり、すべての接続が同じ送信元 IP アドレスを提示する場合に適切に機能します。これは、UAG のロード バランシングに推奨される設計オプションです。

詳細については、「2 つの仮想サービスを備えた単一の VIP(307 リダイレクトを使用)」を参照してください。

- 使用事例

-

一般的なすべての L7 環境

- メリット

-

複数のパブリック仮想 IP アドレスは不要。

HTTPS-XML に L7 仮想サービスを使用することで、NSX Advanced Load Balancer との間での詳細な分析とログが有効になり、接続に関するインサイトが得られる

構成と展開が簡単。

307 リダイレクト ソリューションを使用する (n+1) VIP

この方法では、プライマリ ロード バランシングされた NSX Advanced Load Balancer 仮想 IP アドレス (VIP) に加えて、個別の仮想 IP アドレスを各アプライアンス専用に使用します。最初の要求のみが NSX Advanced Load Balancer に送信されるため、2 台の UAG アプライアンスがある場合は、3 つの VIP が必要になります。HTTPS ポート 443 のプライマリ Horizon プロトコルは、健全性と負荷に基づいて、セッションを特定の UAG アプライアンスに割り当てるために、NSX Advanced Load Balancer でロード バランシングされます。セカンダリ プロトコルは、ロード バランサをバイパスして UAG に直接向かいます。Blast および PCoIP 外部 URL は、各 UAG 上で自身を参照するように構成する必要があります。このような展開では、プライマリ プロトコル用の VIP が 1 つのみ必要です。

詳細については、「307 ソリューションを使用した (n+1) モードでの Horizon 環境のロード バランシング」を参照してください。

- 注意事項

-

プライマリ ロード バランシングされた VIP に加えて、UAG アプライアンスごとに追加のパブリック IP アドレスが必要です。

- メリット

-

送信元 IP アドレスのアフィニティに依存しません。

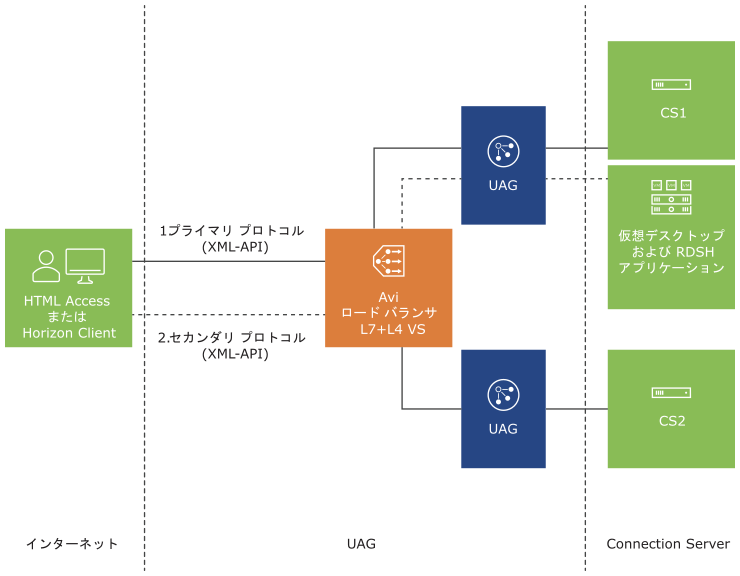

2 つの仮想サービスを備えた単一の VIP

この設計では、プライマリ プロトコルとセカンダリ プロトコルの両方を処理するために、NSX Advanced Load Balancer ロード バランサで構成された単一の VIP が使用されます。仮想 IP アドレス (VIP) は、HTTPS:443 およびセカンダリ プロトコルに必要な TCP/UDP ポートでリッスンします。

ロード バランサは、送信元 IP アドレスのアフィニティを使用してプライマリ Horizon プロトコル用に選択したのと同じ UAG アプライアンスにセカンダリ プロトコルをルーティングします。

送信元 IP アドレスのアフィニティが環境に最適でない場合は、必要に応じて他の展開方法を参照してください。

トンネルの外部 URL、Blast 外部 URL、および PCoIP (PC over IP) 外部 URL は、UAG のロード バランサ VIP/完全修飾ドメイン名 (FQDN) に構成する必要があります。

- メリット

-

複数のパブリック仮想 IP アドレスは不要

HTTPS-XML に L7 仮想サービスを使用することで、NSX Advanced Load Balancer との間での詳細な分析とログが有効になり、接続に関するインサイトが得られる

構成と展開が簡単

HTTPS-XML とトンネルに L7 を使用することで、ユーザーは NSX Advanced Load Balancer との間での詳細な分析とログを取得し、接続に関するインサイトを得られます。

- 注意事項

-

送信元 IP アドレスのアフィニティに依存しますが、必ずしも可能であるとは限りません。送信元 IP アドレスのアフィニティは、単一の NAT(Edge サイト)の背後に多数のクライアントがあり、すべての接続が同じ送信元 IP アドレスを提示する場合は適切に機能しません。

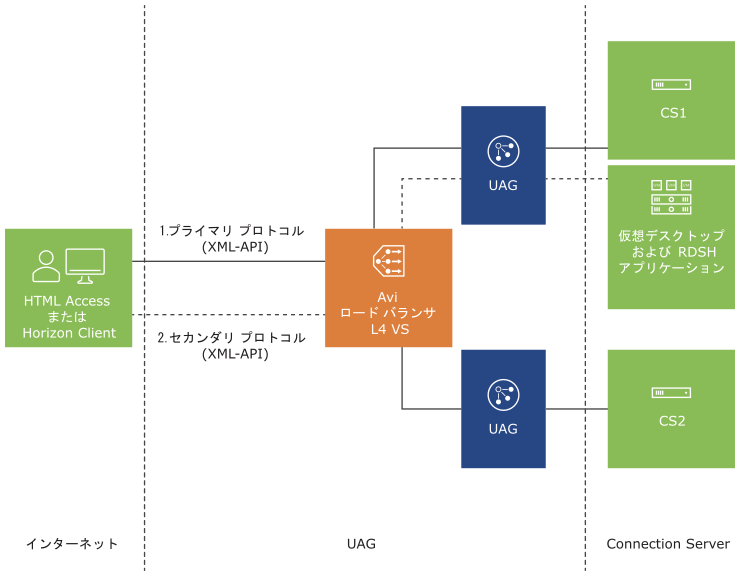

単一の L4 仮想サービス

この構成オプションは単一の仮想 IP (VIP) を使用し、ロード バランシングは TCP または UDP レベルで実行されます。

- 使用事例

-

スマート カード認証が必要で、クライアント証明書が TLS を使用してクライアントから UAG に直接渡され、中間 TLS ターミネータを使用できない場合

HIPAA または NIST のコンプライアンスが必要な場合。UAG が SSL を終了するため、この展開は HIPAA または NIST に準拠します

プライマリ プロトコルとセカンダリ プロトコルの間に送信元 IP アドレスのアフィニティを設定できるため、1 つのパブリック VIP と標準ポート番号が必要な場合

- メリット

-

複数のパブリック VIP アドレスは不要

構成と展開が簡単

- 注意事項

-

HTTPS-XML プライマリ プロトコルに対する詳細な分析は、NSX Advanced Load Balancer では使用できません

送信元 IP アドレスのアフィニティに依存しますが、必ずしも可能であるとは限りません。送信元 IP アドレスのアフィニティは、単一の NAT(Edge サイト)の背後に多数のクライアントがあり、すべての接続が同じ送信元 IP アドレスを提示する場合は適切に機能しません

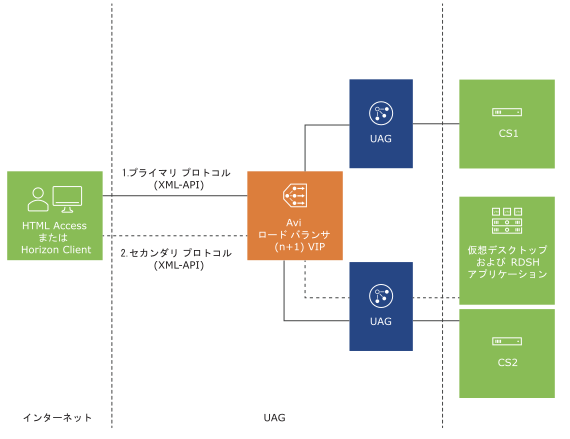

(n+1) VIP

単一のネットワーク アドレス変換された IP アドレスの背後にある Edge サイトに展開された Horizon などの環境で、送信元 IP アドレスのアフィニティが望ましくない場合は、このアプローチを使用して、NSX Advanced Load Balancer を使用した Unified Access Gateway (UAG) のロード バランシングを行うことができます。

この方法では、プライマリ ロード バランシングされた NSX Advanced Load Balancer 仮想 IP アドレス (VIP) に加えて、個別の仮想 IP アドレスを各アプライアンス専用に使用します。2 台の UAG アプライアンスがある場合は、3 つの VIP が必要になります。

HTTPS ポート 443 のプライマリ Horizon プロトコルは、健全性と負荷に基づいて、セッションを特定の UAG アプライアンスに割り当てるために、NSX Advanced Load Balancer でロード バランシングされます。

UAG はロード バランサをバイパスしてトラフィックを直接受信するため、トンネルの外部 URL、Blast 外部 URL、および PCoIP 外部 URL をそれぞれの UAG IP アドレスに構成する必要があります。

- 注意事項

-

プライマリ ロード バランシングされた VIP に加えて、UAG アプライアンスごとに追加のパブリック VIP アドレスが必要です

HTTPS-XML とトンネルに L7 を使用することで、ユーザーは NSX Advanced Load Balancer との間での詳細な分析とログを取得し、接続に関するインサイトが得られます。

セカンダリ プロトコルは、ロード バランサをバイパスして UAG に直接進めます。Blast および PCoIP 外部 URL は、各 UAG 上で自身を参照するように構成する必要があります。

このような展開では、プライマリ プロトコル用の VIP が 1 つのみ必要です。

- メリット

-

送信元 IP アドレスのアフィニティに依存しない

標準ポート番号を使用