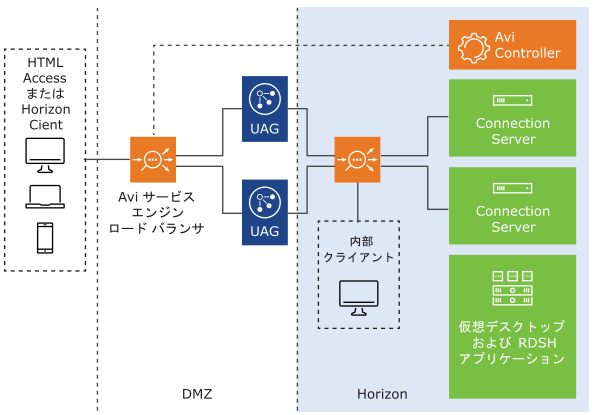

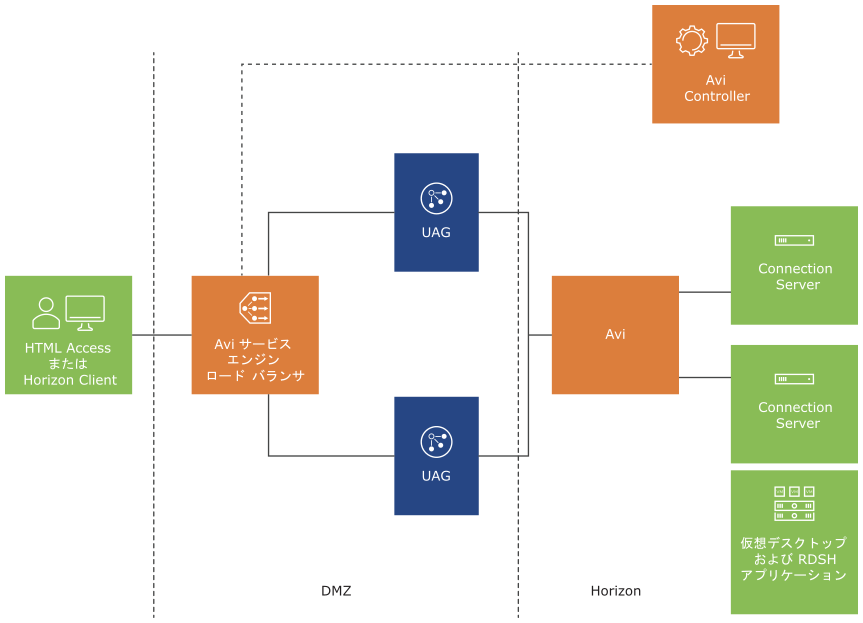

複数の Connection Server で構成される環境では、NSX Advanced Load Balancer を使用して Connection Server へのトラフィックをロード バランシングすることもできます。

トラフィックは、次の方法で Connection Server に到達できます。

UAG を介して外部クライアントから

内部クライアントから直接 Connection Server へ

外部クライアントの場合、トラフィックは UAG を介して Connection Server に到達します。

内部クライアントの場合、トラフィックは Connection Server に直接到達します。

True SSO または RADIUS の認証方法で SmartCard または SecureID を使用する場合、UAG はロード バランサを介さずに Connection Server と直接通信する必要があります。

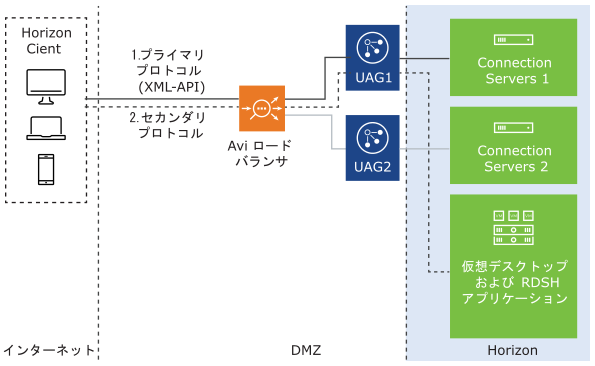

外部クライアント トラフィック

インターネット上の外部クライアントからの Horizon トラフィックは、最初にロード バランサを介して UAG に送信されます。プライマリ プロトコル トラフィックは Connection Server に送信され、セカンダリ プロトコルは仮想デスクトップまたは RDS ホストに直接送信されます。

Connection Server をプール メンバーとした、ポート 443 の L7 仮想サービスは、必要に応じて同じ UAG からのトラフィックが同じ Connection Server に送信されるように、ロード バランシング アルゴリズムとして送信元 IP アドレスと整合性のあるハッシュを使用して構成できます。NSX Advanced Load Balancer VIP は、UAG の Connection Server の IP アドレスとして入力する必要があります。UAG で構成された SSL フィンガープリントは、Connection Server の前にある NSX Advanced Load Balancer VIP のフィンガープリントになります。

UAG を介して外部クライアントから

外部クライアントからの Horizon トラフィックは次のとおりです。

Horizon に使用される以下の認証方法では、UAG と Connection Server の間にロード バランサがあってはなりません。次の認証方法で必要な場合、UAG は Connection Server と直接通信する必要があります。

スマート カード認証

True SSO を使用した SecureID

True SSO を使用した RADIUS

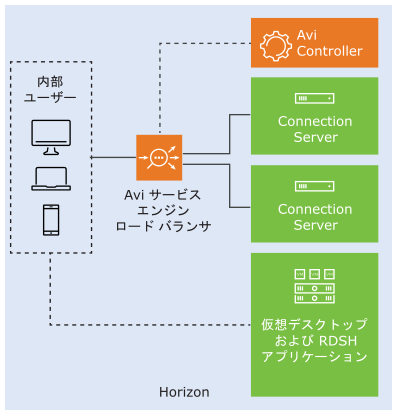

内部クライアント トラフィック

NSX Advanced Load Balancer は、内部クライアントの Connection Server の前に展開できます。通常、内部クライアントの場合、プライマリ プロトコルは Connection Server 間でロード バランシングされ、セカンダリ プロトコルはロード バランサをバイパスして仮想デスクトップまたは RDS ホストに直接ルーティングされます。

次に示すように、同じ仮想サービスを使用して、内部クライアントと外部クライアントの両方を Connection Server にロード バランシングできます。