一致するルールは、要求ベースのしきい値まで追加されます。しきい値に達すると、要求はブロックされます。このトピックでは、複数のしきい値制限の構成と変更について説明します。

サービス エンジン内では、デフォルトで複数のしきい値が設定され、変更できます。

Default thresholds setvar:tx.sql_injection_score_threshold=15, setvar:tx.xss_score_threshold=15, setvar:tx.rfi_score_threshold=5, setvar:tx.lfi_score_threshold=5, setvar:tx.rce_score_threshold=5, setvar:tx.command_injection_score_threshold=5, setvar:tx.php_injection_score_threshold=5, setvar:tx.http_violation_score_threshold=5, setvar:tx.trojan_score_threshold=5, setvar:tx.session_fixation_score_threshold=5, setvar:tx.inbound_anomaly_score_threshold=5, setvar:tx.outbound_anomaly_score_threshold=4

最も頻繁に使用されるしきい値は inbound_anomaly_score_threshold です。これは、デフォルトの CRS ルール 949110(受信アノマリ スコア)で拒否するために使用されます。

setvar:tx.critical_anomaly_score=5, setvar:tx.error_anomaly_score=4, setvar:tx.warning_anomaly_score=3, setvar:tx.notice_anomaly_score=2"

WAF ポリシーが実行されると、一致するルールが特定のしきい値に追加されます。

例:931120。RFI (3/4) を確認します。

setvar:tx.anomaly_score=+%{tx.critical_anomaly_score}

setvar:tx.rfi_score=+%{tx.critical_anomaly_score}

すべてのルールが評価されると、ルール 949110(受信アノマリ スコア)は、しきい値 tx.anomaly_score and trigger をチェックし、到達した場合は拒否します。

SecRule TX:ANOMALY_SCORE "@ge %{tx.inbound_anomaly_score_threshold}" "msg:'Inbound Anomaly Score Exceeded (Total Score: %{TX.ANOMALY_SCORE})', severity:CRITICAL, phase:request, id:949110, t:none, deny, log, tag:'application-multi', tag:'language-multi', tag:'platform-multi', tag:'attack-generic', setvar:tx.inbound_tx_msg=%{tx.msg}, setvar:tx.inbound_anomaly_score=%{tx.anomaly_score}"

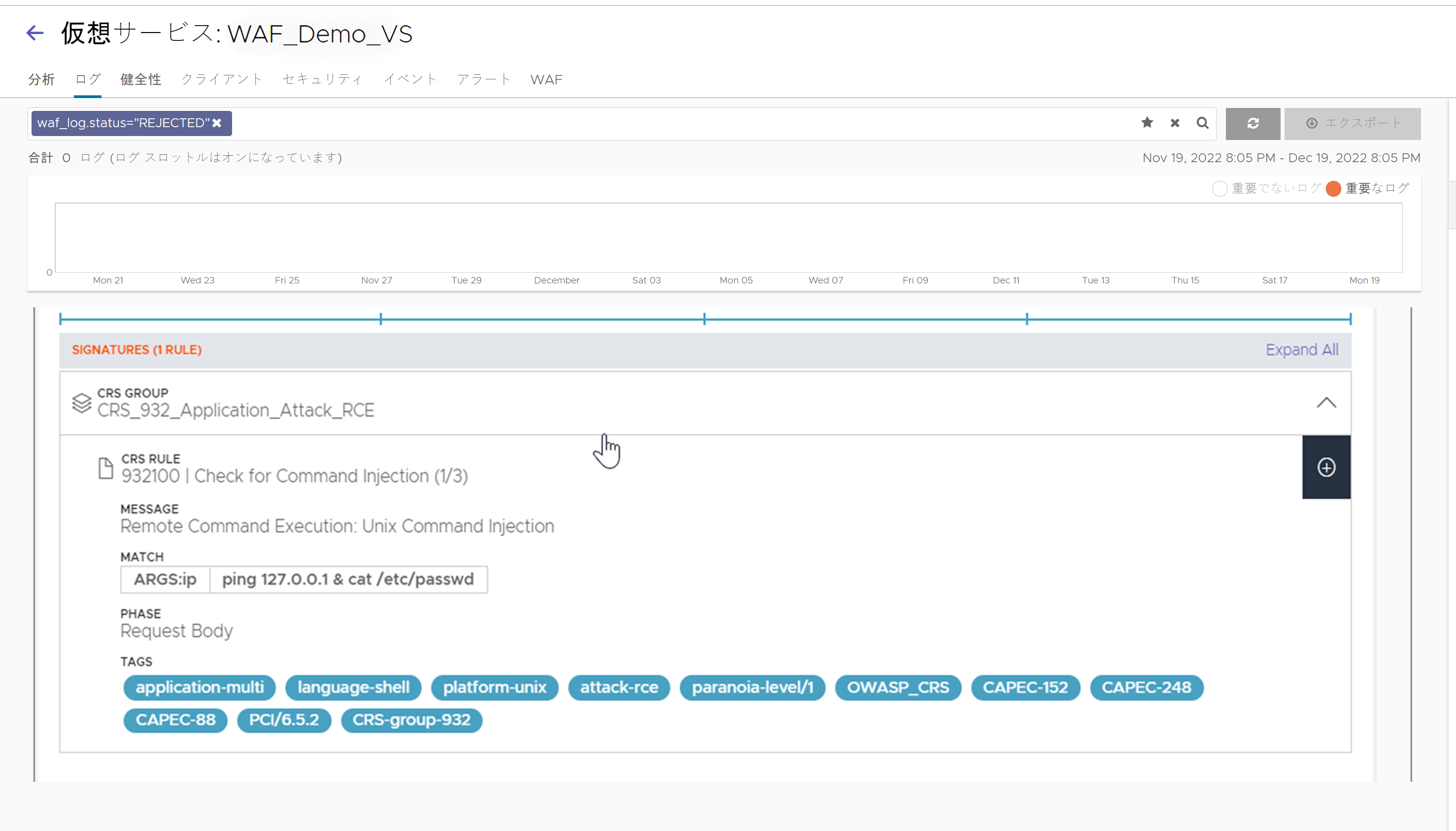

ログ ファイル エントリが作成されます。

ログを表示するには、次の手順を実行します。

の順に移動します。

[WAF ポリシー] にマッピングされている仮想サービスをクリックします。

[ログ] をクリックします。

ログ エントリを展開し、シグネチャの CRS ルールを表示します。