L2 VPN を使用すると、複数の論理ネットワーク(VLAN と VXLAN の両方)を地理的に離れた場所に拡張することができます。また、L2 VPN サーバに複数のサイトを構成できます。

L2 VPN では、SSL VPN 内のトンネリングによって、L3 境界を超えて複数の論理 L2 ネットワーク(VLAN と VXLAN の両方)を拡張できます。出力方向を最適化することで、Edge は出力方向最適化 IP アドレスに向けて送られるすべてのパケットをローカルでルーティングし、その他すべてのものをブリッジできます。

L2 VPN サービスを使用すると、企業は異なる物理サイト間でワークロードをシームレスに移行できます。ワークロードは、VXLAN ベース ネットワークまたは VLAN ベース ネットワークのいずれかで実行できます。また、L2 VPN は、クラウド サービス プロバイダに対して、ワークロードやアプリケーションの既存の IP アドレスを変更せずに、各テナントのオンボードを行うためのメカニズムを提供します。

- NSX Data Center 6.4.2 以降では、SSL 経由と IPsec トンネル経由の両方で L2 VPN サービスを設定できます。ただし、IPsec トンネル経由で L2 VPN サービスを構成するには、REST API を使用する必要があります。IPsec 経由で L2 VPN を設定する方法については、『NSX API ガイド』を参照してください。

- NSX 6.4.1 以前では、SSL トンネル経由でのみ L2 VPN サービスを設定できます。

L2 VPN クライアントおよびサーバは、ローカル サイトとリモート サイト間のトラフィックに基づいて、両方のサイトの MAC アドレスを取得します。すべての仮想マシンのデフォルト ゲートウェイが、ファイアウォール ルールを使用して常にローカル ゲートウェイに解決されるため、出力方向最適化によってローカル ルーティングが維持されます。サイト B に移動した仮想マシンから、サイト A に拡張されていない L2 セグメントにアクセスできます。

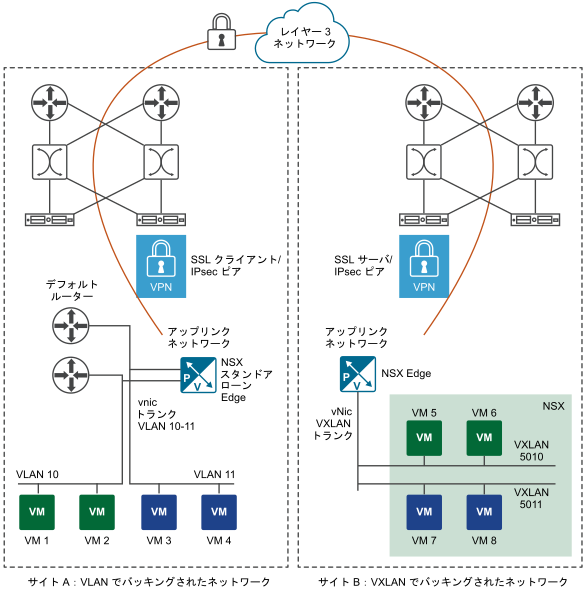

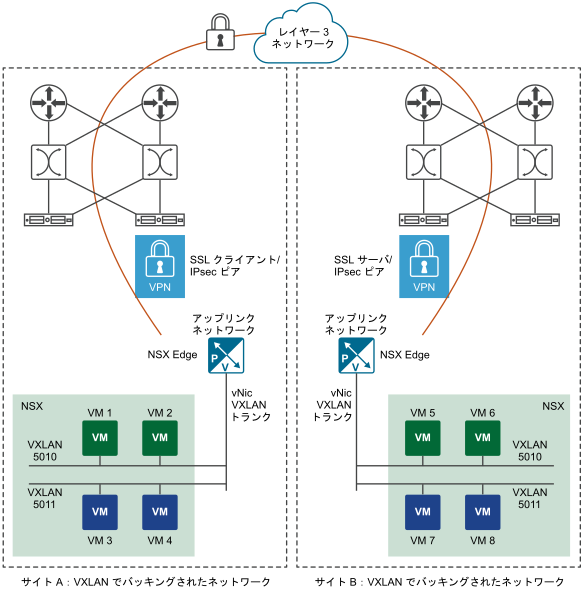

一方のサイトに NSX が展開されていない場合は、そのサイトにスタンドアローンの Edge を展開できます。

次の図では、L2 VPN がネットワーク VLAN 10 を VXLAN 5010 に、ネットワーク VLAN 11 を VXLAN 5011 に拡張しています。VLAN 10 でブリッジされた VM 1 は、VM 2、5、および 6 にアクセスできます。