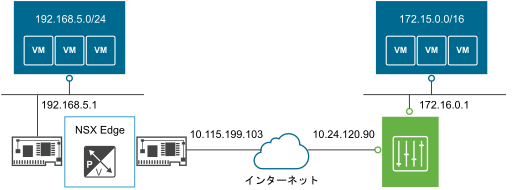

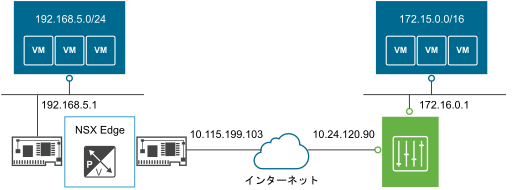

この例では、NSX Edge と相手側の Cisco または WatchGuard VPN の間の基本的なポイントツーポイントの IPsec VPN 接続を構成する事例について説明します。

この事例では、NSX Edge が内部ネットワーク 192.168.5.0/24 をインターネットに接続します。NSX Edge インターフェイスは次のように設定されています。

- アップリンク インターフェイス:10.115.199.103

- 内部インターフェイス:192.168.5.1

リモート サイトの VPN ゲートウェイが、172.15.0.0/16 内部ネットワークをインターネットに接続します。リモート ゲートウェイ インターフェイスは以下のように設定されています。

- アップリンク インターフェイス:10.24.120.90

- 内部インターフェイス:172.16.0.1

図 1. リモート VPN ゲートウェイに接続する

NSX Edge

注:

NSX Edge から

NSX Edge IPsec へのトンネルでは、2 番目の

NSX Edge をリモート ゲートウェイとしてセットアップすることにより、同じシナリオを使用できます。

手順

- vSphere Web Client にログインします。

- の順にクリックします。

- NSX Edge をダブルクリックします。

- の順にクリックします。

- [追加 (Add)] をクリックします。

- [名前 (Name)]テキスト ボックスに IPsec VPN サイトの名前を入力します。

- [ローカル ID (Local Id)] テキスト ボックスに、NSX Edge インスタンスの IP アドレスとして 10.115.199.103 を入力します。このローカル ID がリモート サイトのピア ID になります。

- [ローカル エンドポイント (Local Endpoint)] テキスト ボックスで、10.115.199.103 を入力します。

プリシェアード キーを使用して IP トンネルに IP アドレスを追加する場合は、ローカル ID とローカル エンドポイント IP アドレスが同じになる可能性があります。

- [ローカル サブネット (Local Subnets)] テキスト ボックスで、192.168.5.0/24 を入力します。

- [ピア ID (Peer Id)] で、ピア サイトを一意に識別する 10.24.120.90 を入力します。

- [ピア エンドポイント (Peer Endpoint)] テキスト ボックスで、10.24.120.90 を入力します。

- [ピア サブネット (Peer Subnets)] テキスト ボックスで、172.15.0.0/16 を入力します。

- [IKE バージョン (IKE Version)] で、IKE のバージョンを選択します。たとえば、[IKEv2] を選択します。

- [ダイジェスト アルゴリズム (Digest Algorithm)] を選択します。たとえば、[SHA_256] を選択します。

- [暗号化アルゴリズム (Encryption Algorithm)] を選択します。たとえば、[AES] を選択します。

- [認証方法 (Authentication Method)] を選択します。たとえば、[PSK] を選択します。

- [プリシェアード キー (Pre-shared Key)] を入力します。

- ピア サイトのプリシェアード キーを表示するには、[プリシェアード キーを表示](

)アイコンをクリックするか、[プリシェアード キーの表示 (Display Shared Key)] チェック ボックスを選択します。

)アイコンをクリックするか、[プリシェアード キーの表示 (Display Shared Key)] チェック ボックスを選択します。

- 暗号化スキームに [Diffie-hellman (DH) グループ (Diffie-Hellman (DH) Group)] を選択します。たとえば、[DH14] を選択します。

- [追加] または [OK] をクリックします。

IPsec VPN のサイトの設定が

NSX Edge に保存されます。

次のタスク

IPsec VPN サービスを有効にします。

)アイコンをクリックするか、

)アイコンをクリックするか、