ルートベースの IPsec VPN は、IPsec 経由の GRE (Generic Routing Encapsulation) に似ていますが、IPsec 処理を適用する前にパケットに追加のカプセル化が行われない点が異なります。

この VPN トンネリング アプローチでは、仮想トンネル インターフェイス (VTI) が ESG アプライアンスに作成されます。各 VTI は IPsec トンネルに関連付けられます。暗号化されたトラフィックは、VTI インターフェイスを経由してサイト間をルーティングされます。IPsec の処理は VTI インターフェイスでのみ発生します。

VPN トンネルの冗長性

ルートベースの IPsec VPN サービスを使用すると、VPN トンネルの冗長性を設定できます。トンネルの冗長性を設定すると、ISP リンクでエラーが発生したり、リモート VPN ゲートウェイで障害が起きた場合でも、2 つのサイト間のデータ パスを維持することができます。

- NSX Data Center 6.4.2 以降では、BGP を使用している場合にのみ、IPsec VPN トンネルの冗長性がサポートされます。OSPF 動的ルーティングでは、IPsec VPN トンネル経由でルーティングを実行できません。

- VPN トンネルの冗長性を実現する場合は、ルートベースの IPsec VPN トンネルに静的ルーティングを使用しないでください。

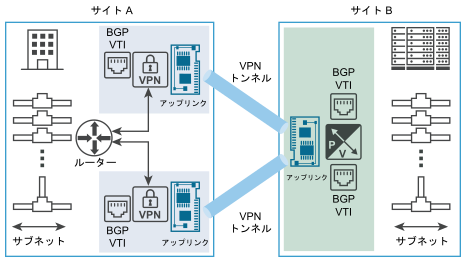

次の図では、2 つのサイト間の IPsec VPN トンネルの冗長性を論理的に表現しています。この図で、サイト A とサイト B はそれぞれのデータセンターを表します。この例では、サイト A に NSX が管理していない Edge VPN ゲートウェイが存在し、サイト B には NSX が管理している Edge ゲートウェイ仮想アプライアンスが存在することを前提としています。

図のように、VTI を使用すると、2 つの独立した IPsec VPN トンネルを設定できます。トンネルの冗長性を実現するため、動的ルーティングは BGP プロトコルを使用するように設定されています。両方の IPsec VPN トンネルが使用可能な場合、引き続きサービスを提供します。サイト A から ESG 経由でサイト B に送信されるトラフィックはすべて、VTI 経由でルーティングされます。データ トラフィックが IPsec の処理に進み、関連する ESG のアップリンク インターフェイスから送信されます。ESG のアップリンク インターフェイスでサイト B の VPN ゲートウェイから受信したすべての IPsec トラフィックは、復号化されてから VTI に転送され、通常ルーティングが行われます。

必要なフェイル オーバー時間内にピアとの切断を検出できるように、BGP HoldDown タイマーと KeepAlive タイマーの値を構成する必要があります。

- ESG の同じアプライアンスに、ポリシー ベースの IPsec VPN トンネルとルートベースの IPsec トンネルを設定できます。ただし、同じ VPN ピア サイトでは、ポリシーベースのトンネルとルートベースのトンネルを併用できません。

- NSX では、1 つの ESG アプライアンスに対して最大 32 個の VTI をサポートしています。つまり、最大 32 個までのルート ベース VPN ピア サイトを設定できます。

-

NSX は、既存のポリシーベースの IPsec VPN トンネルからルートベースのトンネルに移行できません。また、その逆も同様です。

ルートベースの IPsec VPN サイトの構成方法については、ルート ベースの IPsec VPN サイトの構成を参照してください。

ローカルの NSX Edge とリモートの Cisco CSR 1000V VPN ゲートウェイ間でルート ベースの IPsec VPN トンネルを設定する詳細な例については、「Cisco CSR 1000V アプライアンスの使用」を参照してください。