データセンターには、複数の NSX Edge Services Gateway 仮想アプライアンスを配置できます。各 NSX Edge アプライアンス には、アップリンクと内部のネットワーク インターフェイスを合計で 10 個指定できます。内部インターフェイスは保護されたポート グループに接続され、そのポート グループ内の保護された仮想マシンすべてのゲートウェイとして機能します。内部インターフェイスに割り当てられたサブネットは、パブリックにルーティングされる IP アドレス空間にも、ネットワーク アドレス変換またはルーティングされる RFC 1918 専用空間にもなります。ファイアウォール ルールと他の NSX Edge サービスは、インターフェイス間のトラフィックに適用されます。

ESG のアップリンク インターフェイスは、社内共有ネットワークや、アクセス レイヤー ネットワークを提供するサービスに対するアクセス権を持つアップリンク ポート グループに接続します。

次のリストは、ESG におけるインターフェイス タイプ(内部およびアップリンク)ごとの機能サポートについて示したものです。

- DHCP:アップリンク インターフェイスではサポートされません。この箇条書きの後の注を参照してください。

- DNS フォワーダ:アップリンク インターフェイスではサポートされません。

- 高可用性:アップリンク インターフェイスではサポートされません。少なくとも 1 つの内部インターフェイスが必要です。

- SSL VPN:リスナー IP アドレスがアップリンク インターフェイスに属している必要があります。

- IPsec VPN:ローカル サイトの IP アドレスがアップリンク インターフェイスに属している必要があります。

- L2 VPN:内部ネットワークのみを拡張できます。

注: 設計上、DHCP サービスは、

NSX Edge の内部インターフェイスでサポートされます。ただし、場合によっては、Edge のアップリンク インターフェイスで DHCP を設定して、内部インターフェイスを設定しないことも可能です。この場合、Edge はアップリンク インターフェイスで DHCP クライアント要求を待機し、DHCP クライアントに IP アドレスを動的に割り当てます。その後、同じ Edge で内部インターフェイスを設定すると、Edge が内部インターフェイスで DHCP クライアント要求の待機を開始するため、DHCP サービスは動作を停止します。

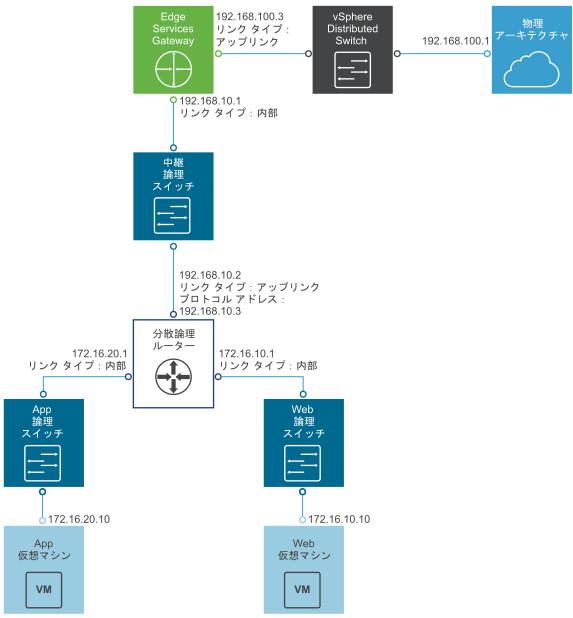

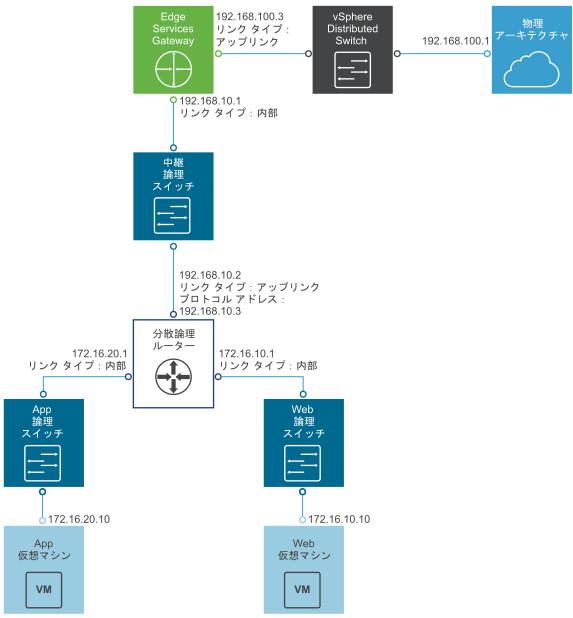

次の図はサンプルのトポロジを示したものです。Edge Services Gateway アップリンク インターフェイスは、vSphere Distributed Switch を介して物理インフラストラクチャに接続します。Edge Service Gateway 内部インターフェイスは、論理中継スイッチを介して分散論理ルーターに接続します。

ロード バランシング、サイト間 VPN、および NAT サービスに複数の外部 IP アドレスを設定できます。

NSX Edge は高可用性で 2 台の仮想マシンをサポートし、どちらの仮想マシンのユーザー設定も最新の状態に維持します。プライマリ仮想マシンでハートビート障害が発生すると、セカンダリ仮想マシンの状態がアクティブに変化します。このため、ネットワーク上では常に 1 台の NSX Edge 仮想マシンがアクティブの状態になります。NSX Edge は、スタンバイ アプライアンス用にプライマリ アプライアンスの構成を複製します。2 台の仮想マシンは、構成したアプライアンスと同じリソース プールおよびデータストアにある vCenter Server にデプロイされます。NSX Edge 高可用性の高可用性仮想マシンにはローカル リンク IP アドレスが割り当てられるため、それらの仮想マシンは相互に通信できます。

前提条件

- Enterprise Administrator または NSX Administrator のロールが割り当てられている必要があります。

- Edge Services Gateway (ESG) 仮想アプライアンスの展開に十分なキャパシティがリソース プールにあることを確認してください。各アプライアンス サイズで必要なリソースについては、NSX Data Center for vSphere のシステム要件を参照してください。

- NSX Edge アプライアンス をインストールするホスト クラスタが NSX 用に準備されていることを確認します。『NSX インストール ガイド』の「NSX 用ホスト クラスタの準備」を参照してください。

- DRS を有効にするかどうかを決定します。高可用性の Edge Services Gateway を作成し、DRS を有効にすると、同じホストへのアプライアンスの展開を防ぐために DRS の非アフィニティ ルールが作成されます。アプライアンスの作成時に DRS が有効でない場合はルールが作成されないため、アプライアンスが同じホストに展開または移動する可能性があります。

手順

- vSphere Web Client にログインして、 の順に移動します。

- [追加 (Add)] をクリックし、[Edge Services Gateway] をクリックします。

- ESG の名前、説明、その他の詳細を入力します。

| オプション |

説明 |

| 名前 |

vCenter Server インベントリに表示される ESG の名前を入力します。 この名前は、1 つのテナント内のすべての ESG で一意にする必要があります。 |

| ホスト名 |

任意。CLI でこの ESG に表示されるホスト名を入力します。 ホスト名を入力しない場合は、自動的に作成される Edge ID が CLI に表示されます。 |

| 説明 |

任意。ESG の説明を入力します。 |

| NSX Edge のデプロイ |

任意。このオプションは、NSX Edge アプライアンス 仮想マシンを作成する場合に選択します。 このオプションを選択しない場合、仮想マシンがデプロイされるまで ESG は動作しません。 |

| 高可用性 |

任意。このオプションは、ESG で高可用性を有効にして設定する場合に使用します。

- ESG でロード バランサ、NAT、DHCP などのステートフル サービスを実行する必要がある場合は、Edge で HA を有効にできます。HA を使用すると、アクティブ Edge で障害が発生したときに、スタンバイ Edge へのフェイルオーバー時間を最小限に抑えることができます。HA を有効にすると、クラスタ内の別のホストにスタンドアローン Edge が展開されます。そのため、環境内に十分なリソースが確保されている必要があります。

- ESG で実行されているステートフル サービスがなく、ESG を North-South ルーティングにのみ使用している場合は、ECMP を有効にすることをおすすめします。ECMP は動的ルーティング プロトコルを使用して、最終的な宛先へのネクスト ホップを学習し、障害発生時に収束します。

ECMP 構成では、複数のパスにトラフィックをロード バランシングし、障害が発生したパスにフォルト トレランスを提供することで、帯域幅を大幅に増やすことができます。この構成では、データ プレーンの停止はトラフィックのサブセットに限定されます。また、各 ESG で HA を有効にすることで、vSphere HA に依存することなく、より高速にフェイルオーバーを行うことができます。ECMP 構成の場合も、環境内に十分なリソースが確保されている必要があります。 ネットワークに Edge を展開するときではなく、グローバル ルーティングの構成中に Edge で ECMP を有効にできます。

|

- ESG の CLI 設定と他の設定を指定します。

| オプション |

説明 |

| ユーザー名 |

Edge CLI にログインに使用するユーザーの名前を入力します。 |

| パスワード |

12 文字以上で、次の条件を満たすパスワードを入力します。

- 255 文字以内

- 1 つ以上の大文字と 1 つ以上の小文字

- 1 つ以上の数字

- 1 文字以上の特殊文字

- ユーザー名を部分文字列として含めない

- 同じ文字を 3 つ以上続けない

|

| パスワードの確認 |

確認のために、パスワードをもう一度入力します。 |

| SSH アクセス |

任意。Edge への SSH アクセスを有効にします。デフォルトでは、SSH アクセスは無効になっています。 SSH アクセスは、トラブルシューティング目的で使用することをおすすめします。 |

| FIPS モード |

任意。デフォルトでは、FIPS モードは無効です。 FIPS モードを有効にすると、NSX Edge が送受信するセキュアな通信はすべて、FIPS で許可される暗号化アルゴリズムまたはプロトコルを使用します。 |

| 自動ルール生成 |

任意。このオプションはデフォルトで有効です。このオプションを使用すると、ファイアウォール ルール、NAT、ルーティング構成が自動的に生成されます。これにより、ロード バランシングや VPN などの特定の NSX Edge サービスに対するトラフィックが制御されます。 自動ルール生成を無効にする場合は、これらのルールと設定を手動で追加する必要があります。自動ルール生成では、データチャネル トラフィックのルールが作成されません。 |

| Edge の制御レベル ログ |

任意。デフォルトでは、ログ レベルが「情報」に設定されます。 |

- NSX Edge アプライアンス のデプロイを設定します。

- 環境に合わせてアプライアンスのサイズを選択します。

| アプライアンスのサイズ |

説明 |

| Compact |

ラボ環境または事前検証 (POC) 環境にのみ適しています。 |

| Large |

Compact よりも CPU、メモリ、およびディスク容量が多く、さらに多くの同時 SSL VPN-Plus ユーザーをサポートします。 |

| Quad Large |

高いスループットと高い接続速度が必要な場合に適しています。 |

| X-Large |

百万単位の同時セッションを処理するロード バランサが実装されている環境に適しています。 |

- NSX Edge アプライアンス を追加して、仮想マシンの展開で使用するリソースの詳細を指定します。

次はその例です。

| オプション |

値 |

| クラスタ/リソース プール |

管理/Edge |

| データストア |

ds-1 |

| ホスト |

esxmgt-01a.corp.local |

| リソースの予約 |

システム管理 |

リソースの予約の詳細については、『NSX 管理ガイド』の「NSX Edge アプライアンスのリソース予約の管理」を参照してください。

高可用性を有効にした場合は、アプライアンスを 2 台追加できます。1 台のアプライアンスを追加する場合、NSX Edge はスタンバイ アプライアンス用の構成を複製します。高可用性を正しく機能させるには、両方のアプライアンスを共有データストアに展開する必要があります。

- ESG のインターフェイスを設定します。

- 名前、種類、およびその他の基本的なインターフェイスの詳細を指定します。

| オプション |

説明 |

| 名前 |

インターフェイスの名前を入力します。 |

| タイプ |

内部またはアップリンクのいずれかを選択します。高可用性を機能させるには、Edge アプライアンスには 1 つ以上の内部インターフェイスが必要です。 |

| 接続先 |

このインターフェイスを接続するポート グループまたは論理スイッチを選択します。 |

- インターフェイスのサブネットを設定します。

| オプション |

説明 |

| プライマリ IP アドレス |

ESG では、IPv4 および IPv6 アドレスの両方がサポートされます。1 つのインターフェイスには、1 つのプライマリ IP アドレスと複数のセカンダリ IP アドレスを設定できます。重複していない複数のサブネットを使用することもできます。 インターフェイスに複数の IP アドレスを入力した場合は、プライマリ IP アドレスを選択できます。 1 つのインターフェイスに使用できるプライマリ IP アドレスは 1 つだけです。Edge は、リモートの Syslog やオペレータが開始した ping など、ローカルで生成されたトラフィックの送信元アドレスとしてプライマリ IP アドレスを使用します。 |

| セカンダリ IP アドレス |

セカンダリ IP アドレスを入力します。複数の IP アドレスを入力する場合は、カンマ区切りのリストを使用します。 |

| サブネットのプリフィックス長 |

インターフェイスのサブネット マスクを入力します。 |

- インターフェイスに次のオプションを指定します。

| オプション |

説明 |

| MAC アドレス |

任意。各インターフェイスの MAC アドレスを入力できます。 後で API 呼び出しで MAC アドレスを変更する場合、MAC アドレスの変更後に Edge を再度展開する必要があります。 |

| MTU |

アップリンクと内部インターフェイスのデフォルト値は 1500 です。トランク インターフェイスの場合、デフォルト値は 1600 です。必要に応じてデフォルト値を変更できます。トランクのサブインターフェイスの場合、デフォルト値は 1500 です。トランク インターフェイスの MTU は、サブ インターフェイスの MTU より大きい値にする必要があります。 |

| プロキシ ARP |

他の仮想マシンに対する ARP 要求に ESG が応答できるようにする場合は、このオプションを選択します。 このオプションは、WAN 接続の両側に同じサブネットがある場合などに便利です。 |

| ICMP リダイレクトの送信 |

このオプションは、ESG を介してホストにルーティング情報を送信する場合に選択します。 |

| リバース パス フィルタ |

このオプションはデフォルトで有効に設定されています。有効にすると、転送するパケット内にある送信元アドレスにアクセス可能かを確認します。 有効な場合は、ルーターが戻りパケットの転送に使用するインターフェイスで、パケットを受信する必要があります。 Loose モードの場合、送信元アドレスがルーティング テーブルに含まれている必要があります。 |

| フェンス パラメータ |

複数のフェンスされた環境で IP アドレスと MAC アドレスを再使用する場合は、フェンス パラメータを設定します。 たとえば、クラウド管理プラットフォーム (CMP) では、フェンスを設定することで、同じ IP アドレスと MAC アドレスを完全に分離、つまり「フェンス」して、複数のクラウド インスタンスを同時に実行できるようになります。 |

次の表に、2 つの

NSX Edge インターフェイスの例を示します。アップリンク インターフェイスは、vSphere Distributed Switch 上のアップリンク ポート グループを介して ESG を外部に接続します。内部インターフェイスは、分散論理ルーターが接続されている論理中継スイッチに ESG を接続します。

表 1.

例:NSX Edge インターフェイス

| vNIC 番号 |

名前 |

IP アドレス |

サブネットのプリフィックス長 |

接続先 |

| 0 |

アップリンク |

192.168.100.30 |

24 |

Mgmt_VDS-HQ_Uplink |

| 1 |

内部 |

192.168.10.1* |

29 |

transit-switch |

重要:

NSX 6.4.4 以前では、ESG の 1 つのアップリンク インターフェイスでマルチキャストがサポートされます。

NSX 6.4.5 以降では、マルチキャストは ESG の 2 つまでのアップリンク インターフェイスでサポートされます。マルチ vCenter Server 環境で、

NSX Edge がバージョン 6.4.4 以前の場合、マルチキャストを有効にできるアップリンク インターフェイスは 1 つだけです。2 つのアップリンク インターフェイスでマルチキャストを有効にするには、Edge を 6.4.5 以降にアップグレードする必要があります。

- デフォルト ゲートウェイの設定を行います。

次はその例です。

| オプション |

値 |

| vNIC |

アップリンク |

| ゲートウェイ IP アドレス |

192.168.100.2 |

| MTU |

1500 |

注: MTU 値は編集可能ですが、インターフェイスに設定されている MTU より大きくすることはできません。

- デフォルトのファイアウォール ポリシーを設定します。

注意: ファイアウォール ポリシーを設定しない場合、すべてのトラフィックを拒否するようにデフォルトのポリシーが設定されます。ただし、デフォルトでは展開時に ESG でファイアウォールが有効になります。

- ESG のログと高可用性パラメータを設定します。

- NSX Edge アプライアンス でのログを有効または無効にします。

すべての新しい NSX Edge アプライアンスでは、デフォルトでログが有効になっています。デフォルトのログ レベルは「情報」です。ESG 上でローカルにログを保存する場合、ログを有効にすると、ログが大量に生成されて NSX Edge のパフォーマンスに影響する可能性があります。そのため、リモートの Syslog サーバを設定して、すべてのログを中央のコレクタに転送し、分析と監視を行う必要があります。

- 高可用性を有効にした場合は、次の高可用性パラメータを設定します。

| オプション |

説明 |

| vNIC |

高可用性パラメータを設定する内部インターフェイスを選択します。デフォルトでは、高可用性で内部インターフェイスが自動的に選択され、リンクローカルな IP アドレスが自動的に割り当てられます。 内部インターフェイスが設定されていない状態でインターフェイスに「任意」を選択した場合、ユーザー インターフェイスではエラーが表示されます。2 台の Edge アプライアンスが作成されますが、内部インターフェイスが設定されていないため、新しい NSX Edge はスタンバイのままとなり、高可用性 (HA) は無効になります。内部インターフェイスを設定すると、NSX Edge アプライアンス上で高可用性が有効になります。 |

| デッドタイムを宣言 |

バックアップ アプライアンスがプライマリ アプライアンスからハートビート信号を受信しない場合に、プライマリ アプライアンスを非アクティブと見なし、バックアップ アプライアンスで引き継ぐまでの最大期間を秒単位で入力します。 デフォルトの間隔は 15 秒です。 |

| 管理 IP アドレス |

オプション: 2 つの管理 IP アドレスを CIDR 形式で入力して、高可用性仮想マシンに割り当てられたローカル リンク IP アドレスを上書きすることができます。 管理 IP アドレスが他のインターフェイスに使用されている IP アドレスと重複しておらず、トラフィックのルーティングを妨げていないことを確認します。ネットワーク上の他の場所の IP アドレスを使用しないでください。これは、そのネットワークがアプライアンスに直接接続されていない場合でも同様です。 管理 IP アドレスは、同じ L2/サブネットに存在し、相互に通信可能になっている必要があります。 |

- アプライアンスをデプロイする前に、ESG のすべての設定を確認します。

結果

ESG がデプロイされたら、[ホストおよびクラスタ] ビューに移動し、

NSX Edge 仮想アプライアンスのコンソールを開きます。このコンソールから、接続されたインターフェイスに ping を送信できることを確認します。

次のタスク

NSX Edge アプライアンス をインストールすると、vSphere HA がクラスタ上で無効になっている場合は、NSX がホスト上の仮想マシンの自動起動/シャットダウンを有効にします。その後、アプライアンス仮想マシンをクラスタ内の別のホストに移行すると、新しいホストでは、仮想マシンの自動起動/シャットダウンが有効にならない場合があります。そのため、vSphere HA が無効になっているクラスタに NSX Edge アプライアンスをインストールする場合は、クラスタ内のすべてのホストをチェックして、仮想マシンの自動起動/シャットダウンが有効になっていることを確認する必要があります。詳細については、『vSphere 仮想マシン管理』の「仮想マシンの起動およびシャットダウン設定の編集」を参照してください。

これで、外部デバイスから仮想マシンへの接続を可能にするルーティングを設定できます。