このトピックでは、L2 VPN に関連する一般的な設定の問題について説明します。

手順に関する注意:

- 手順 1、2、3 は、SSL トンネルで L2 VPN サービスが実行されている場合にのみ行います。

- 手順 4、5、6 は、SSL トンネルと IPsec トンネルの両方で L2 VPN サービスが実行されている場合に行います。

問題

次のものは、ルーティング トラフィックに SSL VPN トンネルを使用する L2 VPN クライアント固有の問題です。

- L2 VPN クライアントは設定されているが、宛先のポート 443 経由でトンネルを通過するトラフィックが、インターネットに接するファイアウォールで許可されない。

- L2 VPN クライアントがサーバ証明書を検証するように設定されているが、正しい CA 証明書または FQDN が設定されていない。

次のものは、ルーティング トラフィックに SSL VPN トンネルまたは IPsec VPN トンネルを使用する L2 VPN クライアントに共通の問題です。

- L2 VPN サーバが設定されているが、インターネットに接するファイアウォールで NAT またはファイアウォール ルールが作成されていない。

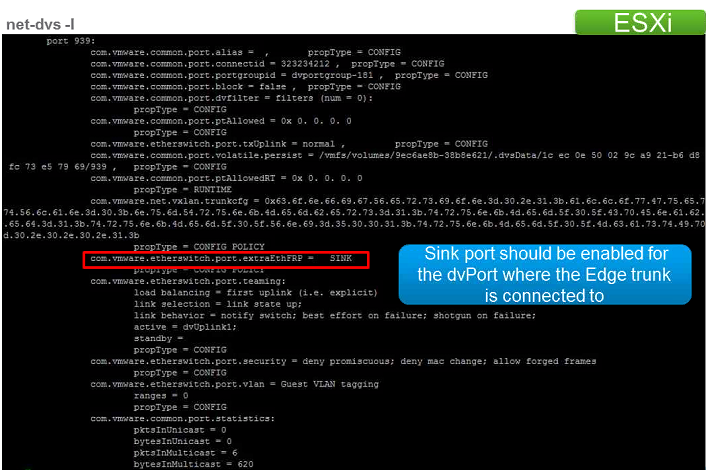

- トランク インターフェイスが分散ポート グループまたは標準ポート グループでバッキングされていない。

注: SSL トンネルで実行される L2 VPN の場合、次の点に注意してください。

- デフォルトでは、L2 VPN サーバはポート 443 で待機します。このポートは L2 VPN サーバ設定で指定します。

- デフォルトでは、L2 VPN クライアントはポート 443 を使用して外部との接続を行います。このポートは L2 VPN クライアント設定で指定できます。